トロイの木馬が引き起こす新しいオンライン詐欺

トロイの木馬を使ったオンライン詐欺の実際

次に、トロイの木馬を使ったオンライン詐欺の具体的な手口を紹介する。ここで紹介する手口はごくオーソドックスなものであり、実際には「亜種」ともいうべき多様なバリエーションがあるので注意されたい。

進化する中間者攻撃【MITB攻撃】

中間者(Man in the Middle)攻撃とは、2者間の通信を盗聴して不正に取得した情報を利用する行為で、以前から存在する古典的な攻撃方法である。しかし、最近では脆弱(ぜいじゃく)性を放置したWebブラウザを狙った新たな中間者攻撃、MITB攻撃が数多く確認されている。

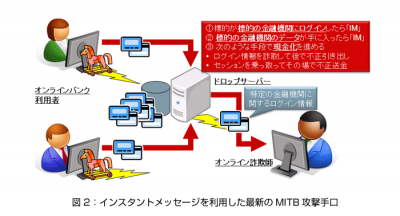

このMITB攻撃の特徴は、オンライン詐欺師が被害者の通信にリアルタイムに介入してくる点にある。まず侵入したトロイの木馬がブラウザの通信状況を常時監視し始め、被害者が特定のサイト(オンライン・バンクなど)にアクセスしたら詐欺師に自動的に通知する。通知を受けた詐欺師は利用者が送金を行う直前にセッションをハイジャックして送金先や送金額を変えたり、そもそも送金手続きをしようとしていないのに勝手に送金を行ってしまう。

MITB攻撃においては、トロイの木馬によって詐取された情報はドロップ・サーバーという1次蓄積場所に保管される。こうしたドロップ・サーバーは、詐欺師自身がホスティング・サービスを使って準備するケースもあるが、他者のコンピューターにトロイの木馬を感染させた上で利用する、すなわちボットを使うケースも少なくない。

ドロップ・サーバーから、特定の種類の情報(例えば、富裕層を顧客層に持つ特定の金融機関に関するログイン情報だけ、法人の預金口座に関するログイン情報だけといった具合)が手に入ったら、文字通り即座にインスタント・メッセージを詐欺師に送る仕組みが組み込まれているケースが増えている。これは、もうけの多そうな情報に対して素早く対応することで、効率よく稼ごうとする詐欺師の狙いが反映されている。

さらに、ドロップ・サーバーを使わず、セッションを乗っ取る目的で、ログインした顧客を発見したら即通知する、というパターンもある。

これらの手口に対しては、正規の認証を終えてしまっているので、強い認証を採用しているというだけでは安心できない。こうした手口に対抗するため、一部の金融機関では、リスクベースでの不正検知技術の採用が始まっている。このリスクベース技術については、次回詳しく解説する予定である。

トロイの木馬を侵入させる基本的な配布法

攻撃者にとって、トロイの木馬を利用するには、まず標的のコンピューターにトロイの木馬を仕込まなければならない。そのために、攻撃者たちは、実にさまざまなアイディアをめぐらしている。以下では、トロイの木馬を含むマルウエアの主な配布方法を挙げる。

【メール】

偽りのメールを送付する/本物のメールを改ざんする

【Webサイト】

偽りのWebサイトに誘導する/本物のWebサイトを改ざんする

【リムーバブル・メディア】

メディア接続時に特定のプログラムを自動実行する

このうちの多くは、以下の点を注意することで、ある程度は防ぐことができる。

- 見知らぬ送信者からのメールには慎重に対応する

- 不用意に添付ファイルを開かない

- よく知った送信者からのメールや十分信用できるサイト以外では、リンク先を確認せずに不用意にリンクをクリックしない

- アクセスしたサイトのURLがアクセスしようとしたサイトのURLと大きく異なっていないことを確認する

しかし、攻撃者側もこうした基本的な対策では防ぐことが難しい配布方法を採り始めている。次ページでは、トロイの木馬を侵入させる配布法として、Webサイトの改ざんやソーシャル・エンジニアリングといった高度な手法について紹介する。