Web攻撃や内部犯罪に専用機で対抗

(2)アプリケーションのセキュリティ

ネットワークのセキュリティ製品にも、次第にアプリケーション・レベルの機能が要求されるようになっています。これは、ファイアウォールのような基本的なセキュリティ機能の成熟に伴って、上位層であるアプリケーションを狙った攻撃が増えているためです。

アプリケーション・レベルのセキュリティの中でも、メールのセキュリティやWeb(URL)フィルタリングなどは、そのほとんどが前ページで紹介したUTMに取り込まれてきました。

最近、情報漏えい防止の観点で必要性が高まっているのが、データの宝庫であるデータベース(DB)と、その玄関口となるWebサーバーのセキュリティです。クレジット・カード情報保護の基準(ガイドライン)であるPCI DSSでも、これらは中心的な保護対象となっています。

DBのセキュリティは、これまで、監査ログの記録が主体となってきました。ここには2種類の要求があります。1つはJ-SOXに代表される、データの完全性に対する要求です。ポイントとしては、特権ユーザーの操作記録と、操作ユーザーの特定があります。

2つ目は、内部からの情報漏えい対応です。ここでも特権ユーザーの監視が重要なほか、流出内容特定のためのレスポンス・ログも重要視されます。

従来は、こうした監査ログはDBMS付属の機能で取得していました。ところが、多数のDBサーバーが対象になってくると、運用が難しくなります。そこで、アプライアンスを使って一元的に取得するケースが増えてきました。

Webサーバーの防御では、SQLインジェクションなどを検知するWAF(Webアプリケーション・ファイアウォール)がだいぶ普及してきました。IPSのようなブラック・リストだけでなく、ホワイト・リストを併用した高精度な防御が可能です。プロキシを介さずに高速に処理できるうえ、自動学習によって運用負荷を低減したことが普及の背景となっています。

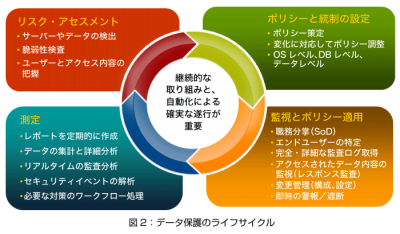

DBとWebのセキュリティを提供する製品には、米Imperva(インパーバ)の「SecureSphereシリーズ」があります。DBの脆弱(ぜいじゃく)性検査やリスク分析など、データ保護のライフサイクルをカバーする機能を提供しています。

(3)仮想化/クラウドへの対応

インターネット技術や仮想化技術の進展により、システムの仮想化やクラウド化が進んでいます。ここでも、セキュリティの新たな課題が生まれています。

第1回で、仮想化によるアプライアンスへの影響として検討した3つの動きが、セキュリティ製品にも影響を及ぼしています。具体的には、以下の通りです。

(a)仮想化に必要なネットワーク機能を搭載

アプリケーションが仮想化されると、セキュリティ・アプライアンス側でも、それに対応する機能が必要になります。例えば米Juniper Networksでは、仮想ルーターやVSYSという、1台のアプライアンスを仮想的に複数台に分割する機能を提供しています。

(b)仮想ネットワークへの対応

サーバー上に仮想ネットワークが作成されると、従来のネットワーク・セキュリティ製品では対応できない部分が出てきます。この分野では、さまざまな開発が進んでいます。例えば米VMwareのサーバー仮想化製品に対しては、VMsafeというアライアンス制度(APIを用意している)の中で、サード・パーティ各社が製品開発を行っています。

(c)アプライアンスの仮想化

仮想アプライアンスは、アプライアンスをハードウエアでなく、仮想マシンの形態で提供するものです。セキュリティ機能の仮想アプライアンス化も進んでいます。さまざまな新興企業が製品開発しているほか、既存アプライアンス製品の仮想化も進んでいます。米Impervaでは、「SecureSphere DAS」というDB脆弱(ぜいじゃく)性検査アプライアンスを仮想化したのを皮切りに、ほかのアプライアンス製品も仮想化していく予定です。

次ページでは、残る2つのトピックを解説します。