標的型サイバー攻撃 10の対策

2012年3月27日(火)

第1回、第2回で、標的型サイバー攻撃の仕組みや対策のアプローチに関して解説してきたが、最終回となる今回は、標的型サイバー攻撃に対し、実際に、どういった対策を実施すれば良いのかを解説していく。

標的型サイバー攻撃への対策は、単一ではなく、複数の対策を組み合わせる形で実施していくのだが、理論的に体系立てて理解して頂くため、第1回で解説した、標的型サイバー攻撃の仕組みに対し、第2回で解説した NIST SP 800-61 による対策アプローチを適用する形で、標的型サイバー攻撃への10の対策について、解説する。

復習:標的型サイバー攻撃の仕組み

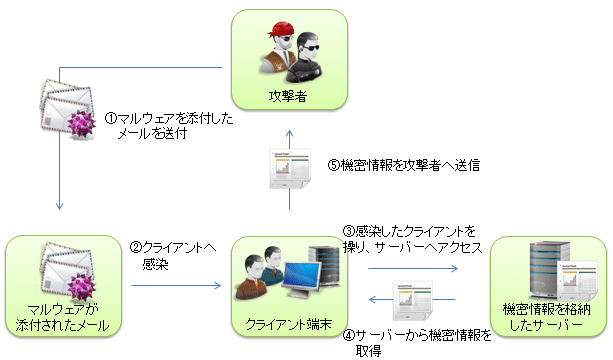

まずは、第1回で解説した標的型サイバー攻撃の仕組みを、再度、に示す。

|

|

| 図1:標的型サイバー攻撃の仕組み |

標的型メールと呼ばれるメールにマルウェアが添付されており、クライアントに感染させる事で、クライアントを操作し、機密情報が格納されているサーバーへアクセスさせ、機密情報の奪取や、アップロードを行うという流れだ。

復習:NIST SP 800-61による対策アプローチ

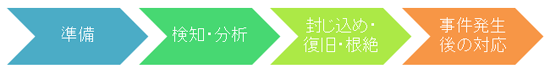

次に、第2回で解説した、NIST SP 800-61 の対策アプローチをに示す。

|

|

| 図2:NIST SP 800-61でのセキュリティ対応アプローチ |

「準備」「検知・分析」「封じ込め・根絶・復旧」「事件発生後の対応」の4つのフェーズが定義されており、それぞれの内容は下記の通り。

- 「準備」:

- セキュリティインシデントが発生する確率を下げる対策

- 「検知・分析」:

- 発生しているセキュリティインシデントをいち早く検知し、原因を分析

- 「封じ込め・根絶・復旧」:

- 被害の拡大を抑止

- 「事件発生後の対応」:

- 本来は再発防止だが、今回は拡大解釈し、マルウェア感染による情報漏えい防止も考慮

つまり、できるだけセキュリティインシデントが発生する確率を下げておき、インシデントが発生しているのであれば、すぐに検知できるように、そして被害はできるだけ広がらないように、さらに万が一攻撃を受けてしまっても、情報漏えいだけは防ぐという流れだ。

連載バックナンバー

Think ITメルマガ会員登録受付中

Think ITでは、技術情報が詰まったメールマガジン「Think IT Weekly」の配信サービスを提供しています。メルマガ会員登録を済ませれば、メルマガだけでなく、さまざまな限定特典を入手できるようになります。