仮想化のセキュリティ・リスク

仮想化のセキュリティ・リスク

仮想化環境における最大のリスクは、管理している特権パーティションからすべてのVMへアクセスした際に、多数のクリティカルなサービスが制御可能となる点です。これは、脆弱(ぜいじゃく)性の単一障害点となり得ます。つまり、ハイパーバイザ型の場合、サービス・コンソールに侵入されてしまうと、管理対象下のあらゆる仮想化セッションがリスクにさらされることになるのです。

- 職務分掌の欠如

- 独立したアクセス管理手法がなければ、さまざまな権限を持つ管理者が仮想化環境全体を制御可能となる。これにより、情報漏えいや各種妨害によって企業に多大な損害を与える危険が生じる。また、セキュリティが確保されていないVMがバックドアとなり、仮想化環境構成の改ざんによるサービス停止や、保護されたLANへのウイルス感染なども発生しかねない。

- ほかの仮想化環境への影響

- 一般的に、仮想化環境では専用のVMイメージによってサービスが分離しているため、同じサーバー上で実行されるVM同士が互いに影響し合わないと思われがちである。しかし、ネットワーク帯域、ディスク領域、CPUリソースなどは共有されるため、ウイルスやそのほかの侵入などによってこれらのリソースを大量に消費すれば、ほかのサービスに与える影響は大きい。

- 不十分な監査

- 企業は、特権ユーザーを含めた各ユーザーが、特権パーティションや各VM上で行った操作を、追跡する必要がある。しかし、OSが装備する標準監査機能では不十分であり、改ざんされる危険性がある。また、仮想化環境下では、特権パーティションや各VMをそれぞれ監視・監査するだけでなく、規制要件順守のもと、仮想化環境下全体の整合性を保つ必要がある。

仮想化OS環境における特権ユーザー・アクセス管理の重要性

仮想化環境においては、まさに第1回で紹介した『特権ユーザー管理』が重要になります。特権パーティションや複数のゲストOSにおいて、一貫性のある保護レベルを実現する必要があります。さらに、これらの動的なサーバー・リソースにセキュリティを確保するための、効率的な運用体制を整える必要があります。このためには、仮想化環境に特有の対応策も必要です。

- ログイン経路の絞り込み

- VMware ESXなどのハイパーバイザ、サービス・コンソールに対するログイン可能な端末を制限することで、ログイン経路の絞り込みを行う。これにより、適切な権限を付与された管理者であっても、特定の管理端末でしかログインできないようにする。また、万が一不正なアクセスが発生しても、ログイン自体が不可能なため、サービス・コンソールに対して常に高いセキュリティ・レベルを確保可能となる。

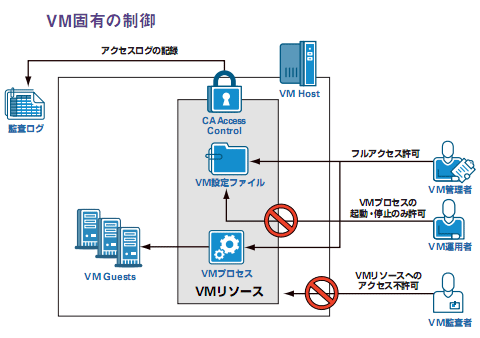

- VM固有の制御

- 特権アカウントと共有アカウントの職務分掌を行うことによって、仮想化に固有のセキュリティ上のリスクを管理する必要がある。VM環境用のOSユーザーに対して「管理者」「監査者」「運用者」のロールを作成し、それぞれのロールにアクセス権限の付与を徹底する。これにより、VM環境のOSを管理している管理者の強力な権限を制限するとともに、職務に不適切な操作や改ざんを防止する。また、リソースへのアクセスは、その履歴をアクセス・ログとして取得できるようにする。

-

図2: VM固有の制御 - OSリソースの保護

- サーバー上のファイルやプログラムなど、VMホスト上のOSリソースへのアクセスを制御する。これにより、適切な権限を付与された管理者以外によるOSリソースへのアクセスを遮断し、OSリソースの安全性を高める。また、アクセスの状況をアクセス・ログに記録し、アクセス操作証跡の管理による効果的なIT全般統制が実現できるようにする。

アイデンティティ/アクセス管理は、ITシステムにおける要と言えます。ネットワーク、システム、リソースにアクセスする際には、必ずと言っていいほど、何らかの『アイデンティティ』が用いられます。これを効率的、かつ効果的に管理・コントロール・運用することで、セキュアな環境が保たれます。

IT環境が変化するとともに、アイデンティティ/アクセス管理がカバーするエリアも、拡張されます。また、新たな形のアイデンティティ/アクセス管理も登場してきます。今後も、引き続き、この分野には注目していただきたいと思います。

- この記事のキーワード