セキュリティ機能へのアプローチ

BlackBerryが企業に受け入れられている理由は、利便性だけではありません。セキュリティを重視している点が評価されています。実際、海外での普及は、セキュリティを重視する会社、具体的には金融系や政府・軍事機関から始まりました。

セキュリティ機能はBlackBerryの大きな特徴の1つです。各国のセキュリティ認定やCommon Criteria認定などを積極的に取得しています(http://na.blackberry.com/eng/ataglance/security/certifications.jsp)。

BlackBerryのセキュリティに対する考え方には特徴があります。一般に、日本国内ではセキュリティ偏重型の形態、すなわちデータを端末に残さないシンクライアント的な利用形態が好まれます。この一方でBlackBerryは、端末にデータを保持し、これをしっかり守るという考え方を採用しています。セキュリティと利便性のバランスを考えた結果です。

筆者が所属するRIM(Research In Motion)が考える、モバイルにおける利便性とは、「いつでも、どこでも、すぐに、必要とする情報にたどり着けること」です。

モバイル・ツールを使う機会は、移動中や打ち合わせ中など、基本的に時間があまりない、業務のすき間の時間であることが多いです。こういった状況下では、都度ネットワークにアクセスして情報を取得する方法には限界があります。情報へのアクセスに時間がかかり、労働生産性の低下を招きます。

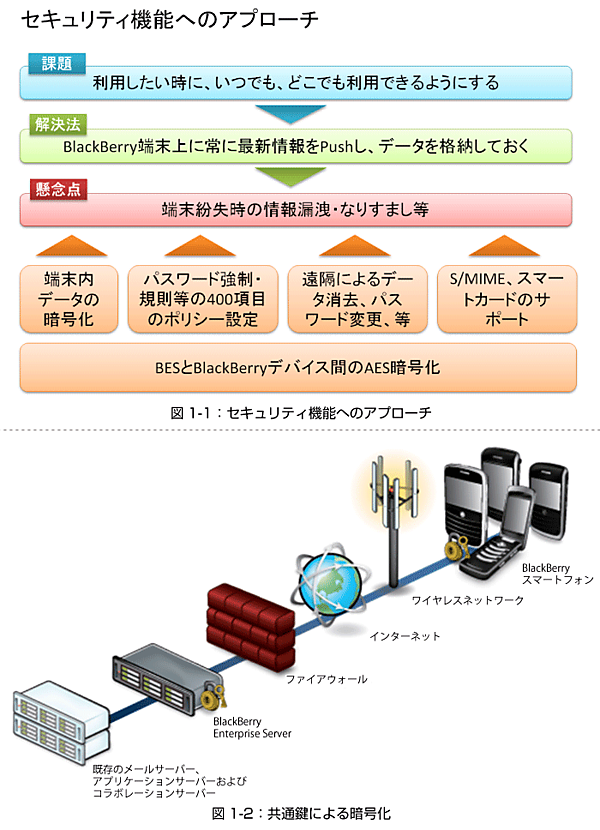

BlackBerryは、生産性を向上させるモバイル・ツールとして情報へのアクセス速度も重視しつつ、その一方でセキュリティ・リスクをコントロールすることを目指しています。このセキュリティ機能への取り組みを図示すると、図1-1の通りとなります。

以降では、図1-2示した、セキュリティ・リスクをコントロールする個々の機能について、詳細を説明します。

ネットワークのセキュリティ

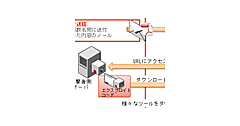

BlackBerryのシステム・アーキテクチャは、第1回で解説した通り、企業内に設置するサーバーであるBES(BlackBerry Enterprise Server)と、BlackBerry端末の2つで構成します。そして、この両者の通信手段としてインターネットを利用します。

BlackBerryでは、この通信部分(インターネット部分)のセキュリティを、大きく分けて2つの手法で守ります。(1)1つはファイア・ウォールを越える通信の方向、(2)もう1つはデータ暗号化です。

(1)まず1つ目は、ファイアウォールを越えて通信する際の、通信の方向です。

通常、インターネットから社内LANにアクセスする場合、VPN(仮想プライベート・ネットワーク)ゲートウエイやフロントエンド・サーバー(リバース・プロキシなど)を利用した、インバウンド(外部から内部へ)の通信が行われます。この場合、ファイアウォールにはインバウンド方向のポリシーを定義することになります。

一方、BlackBerryの場合は、社内に設置するBESサーバーからインターネット方向へTCPコネクションを張り、このTCPコネクションの上で双方向の通信(アプリケーション上必要な、各種のデータのやり取り)を行う仕組みとなっています。つまり、必要なポリシーはアウトバウンドだけで済みます。

一般に、インバウンドのポリシーよりアウトバウンドのポリシーの方がセキュリティが高くなります。この仕組みにより、ファイアウォール部分におけるセキュリティ・リスクを低減させることが可能となっています。

(2)2つ目の手法は、通信自体(通信データ)の暗号化です。共通鍵(鍵長256ビットのAES)でパケットを暗号化します。共通鍵は BlackBerry端末とBES上にのみ存在するので、その間で第三者がパケットを採取したとしても、データを復元することはできません。

BESとBlackBerry端末でデータ暗号鍵を交換(共有)するタイミングは、初回設定時(エンタープライズ・アクティベーション時)です。 DH(Diffie-Hellman key exchange)法に基づくSPEKE(Simple Password Exponential Key Exchange)という手法が用いられています。これにより、安全に暗号鍵を2者間で共有できます。

次ページからは、BlackBerry端末自体が備えるセキュリティ機能について解説します。

- この記事のキーワード