セキュア・クラウド・インフラ

今回で最終回となりました。まずは前回の続きとして、クラウド対応セキュリティのソリューション/ポイントから見ていきましょう。

「クラウド」のインフラはデータセンターと言ってもよいでしょう。そしてその要素として、多数のサーバー、仮想サーバー、ストレージ、スイッチ、セキュリティ・アプライアンスなどがあります。このデータセンターに様々な情報が格納され、その情報に《クラウド・サービス》などを経由してユーザーがアクセスしてくるわけです。

それでは《クラウド・インフラ》におけるセキュリティのポイントを整理してみましょう。まず大量のトラフィックが流れる《クラウド・インフラ》ですが、従来のクライアント-サーバー型アプリケーションから、Webベースのアーキテクチャになり、クライアント - サーバー間(つまりは企業および個人端末等とデータセンター間)のトラフィックよりも、データセンター内のサーバー間、あるいはクラウド・インフラ内のサーバー間(この場合は、複数のデータセンター間を意味する)でのトラフィックが多くなっています。すると、従来のような多段なスイッチ・レイヤー構成で、かつ多数のセキュリティ・アプライアンスを並べている環境では大幅な遅延の発生につながりますので、シンプルでフラットなスイッチ・レイヤーとセキュリティ・アプライアンス構成が望ましいでしょう。

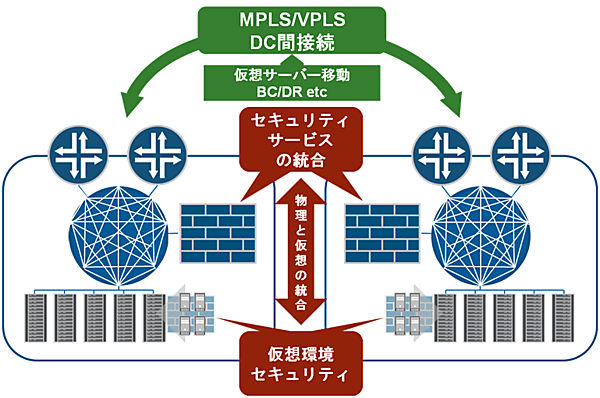

つまりセキュリティの観点では「セキュリティ・サービスの統合」がポイントになるのです。しかも高速性や拡張性とのトレードオフが発生しない「統合」が求められます。ファイアウォール、IPSec、IPS(侵入検知防御)機能などセキュリティやその他サービスを統合しつつもパフォーマンスを落とさないことが望ましいのです。ちなみに「統合」によって運用もシンプルになり、よりIT戦略に注力しやすくなります。

| 図1:クラウド対応セキュリティ~仮想化対応とサービス統合(クリックで拡大) |

仮想化 × データセンター間の接続

そして仮想化環境への対応も必須です。仮想サーバーが台頭する中、物理サーバーに対するセキュリティの延長線上で仮想サーバーのセキュリティをとらえるのではなく、仮想サーバーに特化したセキュリティを構築し、物理サーバーのセキュリティと連携・統合していくべきでしょう。仮想サーバーはその特性上、様々な場所に作成され、様々な場所へ移動します。その利便性を損なうことなくセキュリティ・ポリシーを維持、あるいは自動更新することが重要です。物理サーバーへのセキュリティの延長線上では、新規作成された仮想サーバーへのポリシー適用は手動であったり、ゾーンを超えて移動してしまうとユーザーからアクセス出来なくなったりしてしまうかもしれません。またハイパーバイザー自体の保護も忘れてはいけません。

仮想サーバーの状態を認識し、自動的に適用してくれるような、仮想環境の特性を理解したセキュリティ・ツールの導入が検討されるべきです。ファイアウォール機能の他、仮想サーバーの移動を考慮するとウイルス拡散のリスクに対応するためにアンチ・ウイルス機能なども必要になるでしょう。そして、こうした仮想環境向けのセキュリティと物理環境のセキュリティのポリシー等を統合・同期出来ることがポイントの1つになるでしょう。

さらに複数のデータセンターをまたいだクラウド・インフラであれば、このデータセンター間をセキュアに結ぶ必要もあります。例えばMPLS/VPLSといった技術を使うことでセキュアかつ高速なデータ転送も可能になります。先の仮想サーバーの移動にも使えます。これは“ハイブリッド・クラウド”や“バーチャル・プライベート・クラウド”において有効な手段となるかもしれません。そして昨今の『事業継続性』というビジネス課題の観点からも「クラウド対応セキュリティ」のポイントの1つとなります。

- この記事のキーワード