FIDO Alliance主催のFIDO APAC Summit 2023から、NTTドコモとメルカリが行ったセッションを紹介する。今回のカンファレンスでは政府関係機関、スポンサー(ThinkITもメディアスポンサーである)の他にGoogleやLenovo、MasterCard、サムスン電子、PayPayなどがセッションを行った。その中でもFIDOのユーザーとして存在感を示していたのがNTTドコモとメルカリだ。この2社のセッションをかいつまんで紹介する。

NTTドコモ

最初に紹介するのは初日に登壇したNTTドコモの久保賢生氏だ。

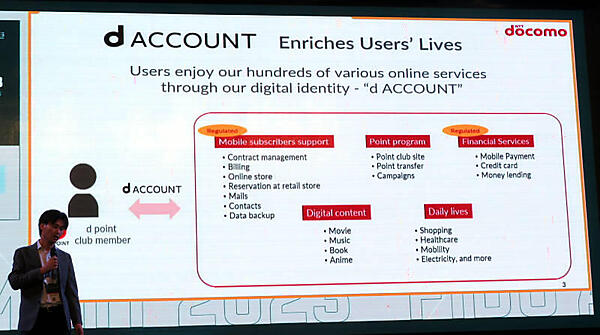

「How NTT DOCOMO provides Secure and Seamless UX」というタイトルのセッションの中でdアカウントの概要、特に規制が強いモバイル回線契約者に対するサービス及び金融サービスと、ショッピングやポイントシステムなどの規制が少ないサービスとを組み合わせて成り立っていることを説明した。

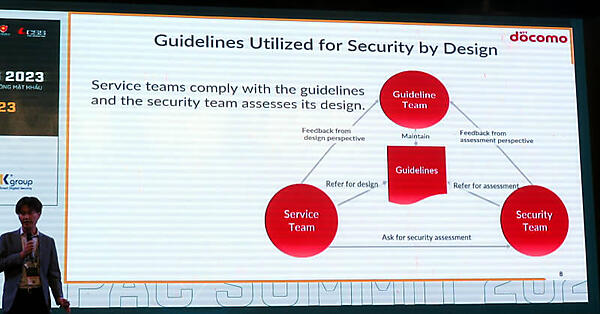

それらのサービス開発においてポリシーを個々に担当するチームが作るのではなく、ガイドラインを作るチーム、セキュリティに特化したチーム、そしてサービス自体を開発するチームのトライアングルの関係を維持しながら、ポリシーのベースとなるガイドラインを中心に開発を行うことが重要だと説明した。

このような体制が取れるのもトップ企業であるドコモらしいとは言えるが、スモールスタートのWebサービスもユーザーを引き付けるために機能が増え、連携するパートナーが増えていくことはそのサイズの企業、サービスであれば想定すべき状況だろう。専任のチームが作る決まり事(ガイドライン)を中心にセキュリティチームはそれを検証し、サービス開発チームはそれから外れないように開発を行うという分権体制は、責任の所在を明らかにしながら開発速度を落とさない最適解だろう。

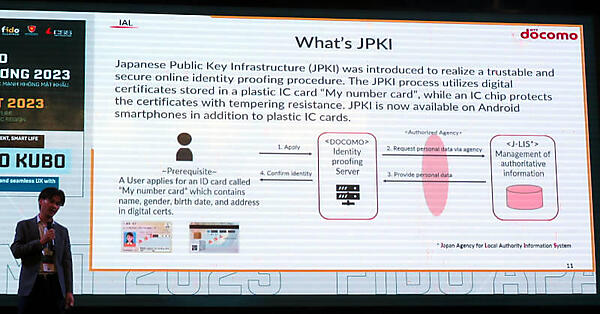

また久保氏はJPKIについても解説を行った。マイナンバーカード構築に関する技術選択で、FIDOは採用されていない(注)。日本でのデジタルIDの概観を説明する上では外せないJPKIだが、独自仕様となってしまった口惜しさが少しだけ表れていたのは気のせいだろうか。なおドコモの久保氏からは「JPKIを利用したドコモの身元確認(かんたん本人の確認)はお客さまに好評いただいている」と追加でコメントを貰ったのでここに追記する。また以下の資料にあるようにドコモのエンジニアがFIDO仕様をマイナンバーカード機能としてスマートフォンへの組み込むように提案をしているが、あくまでもFIDO Allainceのメンバーとしての意見であることを明記しておく。

●参考:,マイナンバーカードの機能を利活用した民間IDの認証におけるセキュリティと使い勝手の高いレベルでの両立に向けて(PDF)注:株式会社NTTドコモからの依頼により、文中の表記を一部修正追加しました。

メルカリ

2日目にはメルカリのCISO(Chief Information Security Officer、最高情報セキュリティ責任者)である市原尚久氏が登壇。「FIDO in e-Commerce, Balancing Anti-Fraud and User Experience」というタイトルのセッションでは、メルカリの紹介から認証の基本、FIDOの歴史を簡単に辿りながら、Passkeyの概略、方式の比較、メルコインにおけるFIDO/Passkeyの概要、効果などを解説した。

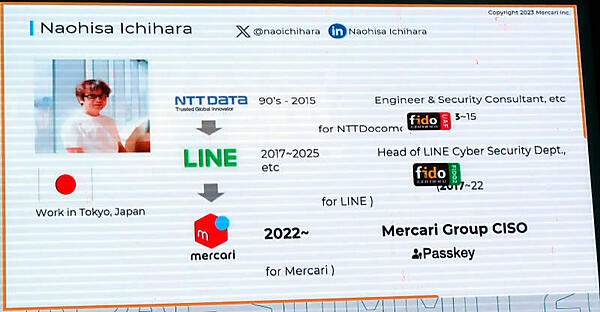

冒頭で市原氏自身の認証系システムとの関わりについて、当時はNTTデータのエンジニアとして、その後LINEに移り、2022年からメルカリでCISOを担っていることを説明した。FIDOの歴史とほぼ同じ長さで認証系だけではなく企業向けセキュリティシステムの設計、実装に関わってきたベテランであることがわかる。

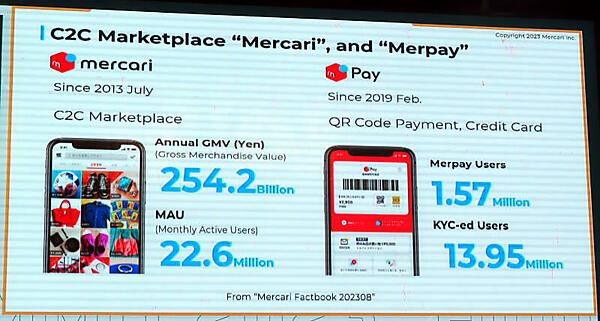

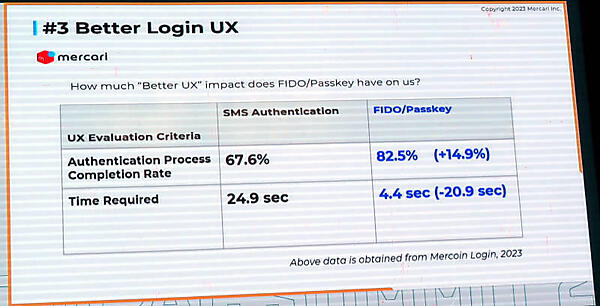

市原氏のプレゼンテーションが今回、際立っていたのは、数字を全面に出して解説している点だろう。

メルカリはプラットフォーム上で使われた金額の合計、メルペイはユーザー数とメトリクスは違えども、ビジネスとして数値で評価する当たり前のことをプレゼンテーションの中でも行っていた。これはこの後に行われたドコモとの座談会でも明らかになった背景だが、単に「認証をセキュアにしましょう」と声をかけてもビジネスサイドは動かない、システムを変えるには数字で表せる結果が必要だと市原氏が思っていることの具体的な姿だ。

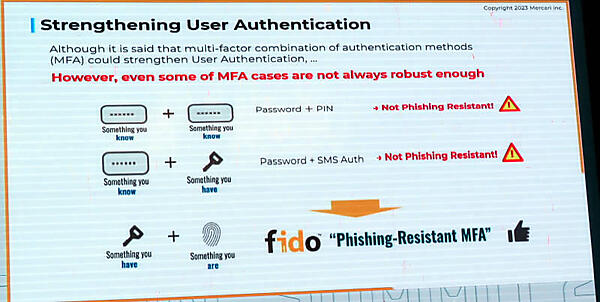

そしてパスワードとPIN、パスワードとSMSによる認証ではフィッシング対策には機能不足であり、FIDOのマルチファクター認証がその回答であると説明。

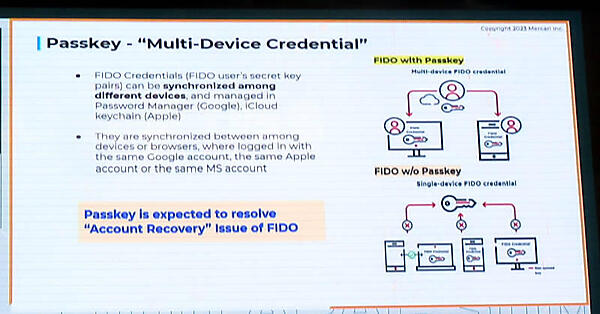

またFIDO発足時からの経緯を知っている市原氏ならではの振り返り、スマートフォンを替えた時のアカウント復旧などの処理において従来の方法では問題があることなどを紹介し、Passkeyの解説を行った。

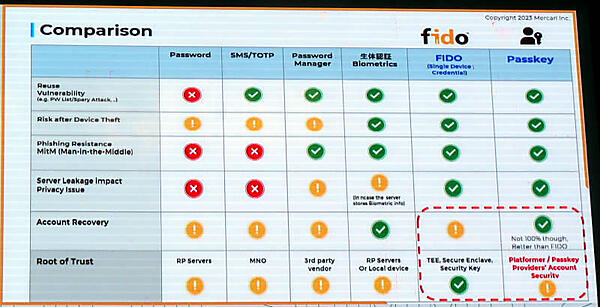

そのうえでパスワード、SMS/TOTP、パスワードマネージャー、生体認証などと並べてFIDO認証、Passkeyの比較表を使って解説。ここでもアカウント復旧においてPasskeyが優れていることを解説した。

Passkeyの唯一の注意点として挙げられているのが信頼を担保するのが、利用するプラットフォーマー側になってしまうという部分だ。ペイメントのプラットフォーマーであるメルカリにとっては留意点だろうが、エンドユーザー側の視点に立てば、どのプラットフォームを信用するのか? という問題でもあり、Apple、Google、Microsoftといった企業を信用するというのが現実的な回答であると想定すれば、Passkeyは理想的なソリューションということになる。

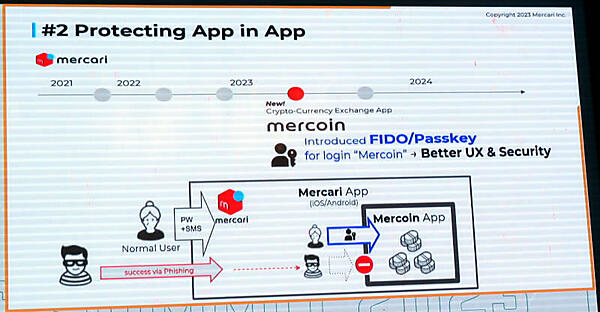

そしてメルカリの中からメルコインにログインする機能について解説。メルコインはメルカリが提供する暗号通貨交換ためのアプリケーションであり、ここにFIDOのPasskeyが使われていると解説した。

そして市原氏のプレゼンテーションで一番大事だと思われるのが次のスライドだ。

ここではメルカリの中からメルコインにログインするという処理の最中に途中で止めてしまう率が14.9%も改善し、ログイン処理時間においては約20秒も短縮されたことが説明されている。単に「フィッシング防止になるからPasskeyを入れよう!」ではなくビジネスの結果に直結する数字を見せることで新しい認証方式の導入を決めるべきであるということを具体的に示唆している。

最後にサマリーとしてPasskeyの良さを再度強調してセッションを終えた。認証系のシステムに対してベテランの市原氏とまだ関わって1年程度という久保氏のセッションは経験の違いはあれ、技術の良さだけではなくビジネスにどう影響するのか、組織の作り方はどうあるべきかなど、多くの知見に満ちた内容となった。ベトナムの地で行われたこの価値のあるメッセージが日本の企業経営者に届くことを切に希望する。