CloudNative Days Winter 2024において、さくらインターネット株式会社の早坂彪流氏が「eBPF Deep Dive: Architecture and Safety Mechanisms」と題したセッションを行い、eBPFの基礎から実践的な活用方法、安全性を担保する仕組みまでを詳しく解説した。Linuxカーネルの拡張を動的に実現し、オブザーバビリティ、セキュリティ、ネットワークといった分野での活用が進むeBPFは、なぜこれほどまでにクラウドネイティブの世界で注目されているのか。その仕組みと可能性について、eBPFの歴史的背景から技術的アーキテクチャ、具体的な実装方法を紹介した。

eBPFの概要と進化、クラウドネイティブでの活用

最初に、さくらインターネットの早坂彪流氏は「eBPFは、Linuxカーネルに対する拡張を楽に書いて、動的にロードする仕組みです」と語り、eBPFの基本的な概要を説明した。eBPF(extended Berkeley Packet Filter)は、1992年に登場したBPF(Berkeley Packet Filter)を拡張し、カーネルの内部動作をより安全かつ柔軟に制御できる技術だ。従来、Linuxカーネルの拡張にはカーネルモジュールを用いる必要があったが、eBPFを利用すればカーネルの再コンパイルなしにプログラムを動的に追加できる。さらにロード時にVerifierによる検証を受けることで、メモリアクセス違反や無限ループを未然に防ぎ、安全性を確保できる点が特徴だ。

「誤解を恐れずに言えば、eBPFを使えば手軽にカーネルの拡張ができます。カーネル内部で実行された関数の結果をほぼ何でも取得できるし、100GbEを超える速度のパケット処理も容易に実現できます」と早坂氏は語る。カーネルモジュールと異なり、eBPFはAPIを通じてカーネルとやり取りするため後方互換性が確保されるほか、x86_64やARMなど異なるCPUアーキテクチャでも同じバイトコードが動作する。

eBPFがクラウドネイティブの領域で急速に普及したのは、オブザーバビリティ、セキュリティ、ネットワーク制御といった分野で優れた効果を発揮するためである。例えばカーネル内部のイベントをリアルタイムで監視し、異常検知やパフォーマンス分析に活用できる点が、Kubernetes環境でのトラブルシューティングに役立つ。さらにTetragon(Isovalent)やFalco(Sysdig)といったセキュリティツールは、eBPFを活用してコンテナやプロセスの不審な動作を監視し、ネットワーク制御ではCilium(Isovalent)がKubernetesのCNIプラグインとして高度なファイアウォール機能を提供する。

「大規模なサービスにおいては、テスト環境では再現できない負荷やトラフィックの影響を把握し、リスクを最小限に抑えるために本番環境での検証が不可欠です。eBPFなら、安全性が担保され、再起動不要で動作するため、本番環境でのテストがしやすい」と早坂氏は指摘する。カーネルの動作を変更せずにリアルタイムで監視や制御が可能なeBPFは、クラウドネイティブ技術の発展とともに不可欠な存在となりつつある。

eBPFプログラムの開発から実行までの流れ

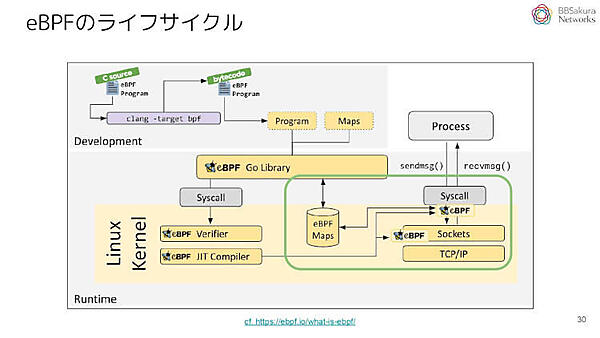

続いて早坂氏は、eBPFの動作と実装方法について解説した。eBPFのプログラムはC言語で記述され、LLVMを用いてバイトコードにコンパイルされた後、カーネルにロードされる。この際にVerifierが事前にコードを検証し、メモリアクセス違反や無限ループの発生を防ぐことで、安全性を確保する仕組みとなっている。

早坂氏は画像を見ながら、eBPFのライフサイクルがプログラム作成、ロード、検証、JITコンパイル、フック(Attach)の5つのステップで進行することを示した。ロードされたプログラムはVerifierによる二段階のチェックを受け、安全性が確認されるとJITコンパイラによってネイティブコードに変換され、最適化された形で実行される。

「eBPFのJITは、バイトコードからの変換なので、愚直で素朴な実装になっています。でもそれが逆に良くて、x86_64やARM64などのアーキテクチャに応じた最適化がしやすいんです」と早坂氏は語る。さらに、eBPFは特定のイベントにフックすることで動作し、XDPを使った高速なパケット処理や、kprobeやtracepointを活用したシステムコールの監視が可能となる。

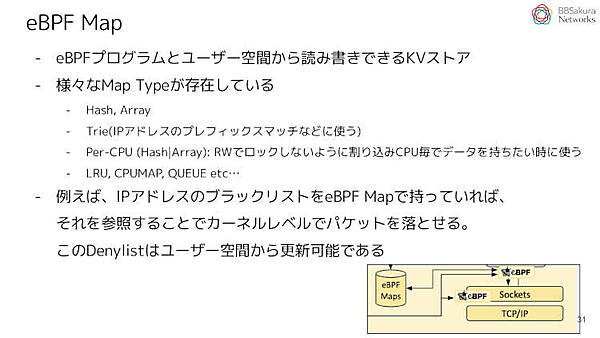

eBPFのライフサイクルにおいてもう一つ重要なのがeBPF Mapであり、カーネルとユーザー空間のデータ共有を担う。「例えば、IPアドレスのブラックリストをeBPF Mapに格納しておけば、カーネルレベルで動作するeBPFプログラムがその情報を参照し、不正なパケットを即座にドロップできます」と早坂氏は説明した。eBPF Mapはハッシュマップや配列などさまざまな形式があり、用途に応じて適用される。

このように、eBPFは安全性を確保しながらカーネルを柔軟に拡張できる技術であり、ネットワーク、セキュリティ、オブザーバビリティの各分野で活用されている。

Verifierの検証とJITによる最適化の仕組み

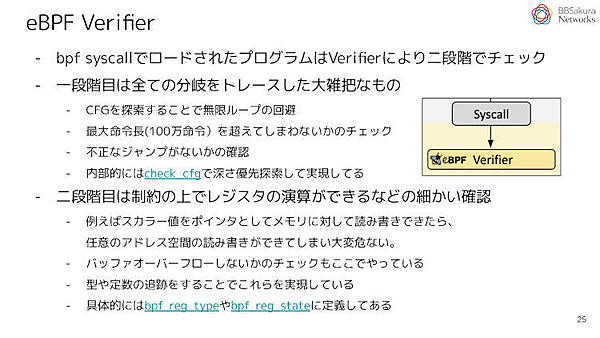

続いて早坂氏は、eBPFがカーネル内でどのように実行されるのかについて説明した。eBPFプログラムはbpf(2)システムコールを通じてカーネルにロードされた後、実行前にVerifierによる検証を受ける。Verifierは、不正なメモリアクセスや無限ループを防ぐために、制御フローの解析、値と型の追跡、レジスタのチェックという三段階の検証を行う。

最初の段階では、制御フローグラフ(CFG)を構築し、プログラムの全パスを解析する。深さ優先探索によりノード間のつながりを整理し、不正なジャンプやループが存在しないことを確認する。eBPFはDAG(有向非巡回グラフ)として設計されており、Verifierはループの存在を許さず、再帰的な処理も拒否する。

次に行われる値と型の追跡では、変数やレジスタのデータ型を解析し、不正なポインタ演算やメモリアクセスを防ぐ。Verifierは整数、ポインタ、マップハンドルといった抽象的な型を管理し、不適切な操作がないかをチェックする。さらに、レジスタの解析では、演算結果が適切な範囲に収まるかを評価し、オーバーフローや無効な型変換を防止する。

「Verifierを通過したプログラムは、安全であると仮定し、JITによって最適化されます。つまり、eBPFの柔軟性とパフォーマンスの高さを両立できる理由は、このプロセスにあります」と早坂氏は指摘する。Verifierのチェックを通過したプログラムはJITコンパイルによってネイティブコードに変換され、高速に実行される。eBPFのJITは、バイトコードをCPUのネイティブ命令に直接変換するため、カーネルモジュールと同等のパフォーマンスを維持しながら、安全性を確保する。

eBPFプログラムが実行されるには、どのポイントにアタッチされるかが重要である。ネットワーク処理にはXDP、システムコールの監視にはkprobeやtracepoint、セキュリティ制御にはLSM(Linux Security Module)フックが利用される。「例えば、kprobeを使えば、カーネル関数の呼び出しをフックし、その実行内容をリアルタイムで観測できます。これにより、システムの挙動を変更せずに詳細なログを取得することができます」と早坂氏は語った。

またeBPFのデータ管理において重要な役割を果たすのがeBPF Mapだ。これはカーネルとユーザー空間のデータ共有を担い、プログラムの状態管理やリアルタイムなデータ転送に用いられる。「例えば、特定のプロセスの挙動を監視し、その結果をユーザー空間のアプリケーションに送信する場合、eBPF Mapを活用することで、リアルタイムでデータをやり取りすることが可能になります」と早坂氏は説明する。

このように、eBPFはプログラムのロード、検証、最適化、アタッチといったプロセスを経ることで、安全かつ動的にシステムの制御を可能にする。

eBPFの可能性と今後の技術的発展の方向性

早坂氏はセッションの最後に、eBPFの現状と今後の展望について触れた。「eBPFは、もはや特定のユースケースに限定された技術ではなく、クラウドネイティブの基盤技術として進化しています。開発の効率化やセキュリティの向上に貢献し、多くのプロジェクトに採用されているのがその証拠です」と語り、eBPFの普及が進んでいることを強調した。とくにネットワークやセキュリティ、オブザーバビリティの分野では、eBPFの活用が成熟してきており、大規模サービスのパフォーマンス向上にも寄与している。「大規模なシステムでは、テスト環境だけでは再現できない負荷やトラフィックがあるため、本番環境での監視が不可欠です。eBPFなら再起動不要で動作し、安全性が確保された状態で本番環境に適用できるので、開発のスピードを損なうことなく運用できます」と語り、eBPFが提供するメリットを説明した 。

しかし、eBPFの活用には学習コストの壁が存在する。そこで現在はCiliumやFalcoのようなプロジェクトが、eBPFの導入を容易にするためのツールを提供しており、今後さらに開発者が使いやすい形に進化していくと考えられる。

「eBPFの可能性はまだまだ広がっていきます。今後も新しいアーキテクチャへの適用や、より柔軟な拡張が進むことで、クラウドネイティブだけでなく、エッジコンピューティングやIoTの分野でも活用されるようになるでしょう」と早坂氏はセッションを締めくくった。