Webページ、メールの改ざん

Webページ、メールの改ざん

SQLインジェクションによりデータベースが改ざんされた場合、いろいろな影響があるが、「Webページの改ざん」や「メールの改ざん」の影響が特に大きいので、以下に詳しく説明する。

Webページに表示する内容がデータベースに格納されている場合、データベースの内容が改ざんされるとWebページも改ざんされてしまう。

その結果、マルウエアをダウンロードさせられるWebサイトへ誘導されたり、フィッシング詐欺サイトへ誘導されたりする。または直接マルウエアをダウンロードするためのJavaScriptを挿入されたりする場合がある。

ここのところ、SQLインジェクションの脆弱性を利用したマルウエアをダウンロードさせるサイトへ誘導される事件が多発している。攻撃の性質上、早い段階で改ざんに気がつく人が多く、情報漏えいに比べ早急な対策がなされる傾向にある。

また、Webページと同様に、データベースの内容を元にメールの送信内容を作成している場合は、メールの内容を改ざんされてしまう可能性がある。

メールマガジンなど、改ざんされた内容が多数の人に配布される場合、影響が大きくなる。メールの改ざんの結果、メール本文に記載されたリンクをメール受信者がクリックすることで、マルウエアをダウンロードさせるサイトやフィッシング詐欺サイトへ誘導される可能性がある。また、メールアドレスが改ざんできる場合、スパムメールの発信装置として利用される可能性もある。

バックドアの作成

SQLインジェクションを使って、バックドアを作ることもできる。バックドアとは、攻撃者が通常の認証を通過しなくてもサーバーにアクセスできるように、通常ルート以外に作ったデータの出入り口を指す。

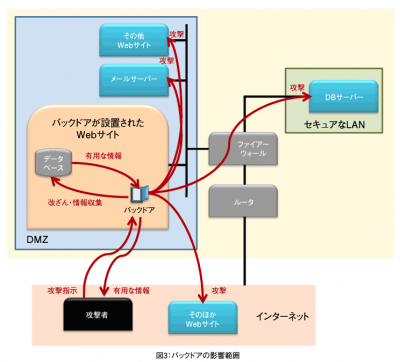

バックドアが設置されると、そのサーバーはほぼ攻撃者により自由に操作されてしまい、以下の範囲に攻撃を及ぼす。

・そのサーバー自身

・そのサーバーの所属する同一LAN内にあるそのほかのサーバー

・そのサーバーが接続できるそのほかのLAN

・インターネット上のそのほかサーバー

図2はその影響範囲である。それぞれ順番に説明しよう。

1つ目の「そのサーバー自身」とは、バックドアを仕掛けられたサーバーの情報が盗まれたり、改ざんされたりするということだ。手の込んだ攻撃者は、アクセスログまで改ざんして足跡を残さず、管理者に気づかれないようにする。

2つ目は例えば、DMZにWebサーバーが設置され、そのサーバーにバックドアが設置された場合、同じDMZ内のサーバーはすべて侵入されたと思った方が良い。バックドアが設置されたサーバーを経由してそのほかのサーバーの情報が盗まれたり、さらにそのほかのサーバーにバックドアが仕掛けられたりもすることは比較的容易に行われる。

3つ目は、LANの設定によるが、DMZからDBサーバーなどのあるLANに侵入される可能性もある。つまりLANに設置されているサーバーの設定に不備がある場合は、簡単にLAN内のサーバーが乗っ取られてしまう危険性がある。

4つ目として、インターネット上のそのほかのサーバーがあげられる。例えば、海外からのアクセスを禁止しているサイトに対して、日本国内のサーバーにバックドアを仕掛け、そのサーバーを踏み台として攻撃を仕掛けることが考えられる。

このようにSQLインジェクションの脆弱性を抱えたWebサイトのリスクは大きい。今回は影響度が大の問題点のみをまとめたが、これ以外にも多数の問題点が考えられる。

これらの問題点の中から、自社のサイトがどのようなリスクを持っているか正しく理解することが、セキュリティー対策の第一歩と言える。これらの問題点をふまえた上で、SQLインジェクションのような脆弱性を作りこまないような開発体制が必要となり、開発者への啓発活動も必要になってくる。

次回はSQLインジェクションの脆弱性を使った実際の侵入手口について解説する。

【参考文献】

米国シマンテック社「Symantec Report on the Underground Economy July 07?June 08」

(http://eval.symantec.com/mktginfo/enterprise/white_papers/b-whitepaper_underground_economy_report_11-2008-14525717.en-us.pdf)(アクセス:2009/1)

サウンドハウス「不正アクセスに伴うお客様情報流出に関するお詫びとお知らせ」

(http://www.soundhouse.co.jp/news/20080418.pdf)(アクセス:2009/1)

アイリスプラザ「情報流出によるお詫びとご説明」

(http://www.irisplaza.co.jp/apology.html)(アクセス:2009/1)

ITpro「米Amazon.comがダウン、株価が下がっている」、新手の迷惑メール出現

(http://itpro.nikkeibp.co.jp/article/NEWS/20080610/307216/)(アクセス:2009/1)

東京都福祉局「「東京都障害者サービス情報」サイトへの不正アクセスに関するお詫びとお願いについて」

(http://www.fukushihoken.metro.tokyo.jp/joho/soshiki/syougai/syougai/oshirase/201222/index.html)(アクセス:2009/1)