アイデンティティ管理は、業務システムのアクセス権を管理するための重要な管理分野です。今回は、アイデンティティ/アクセス管理のうち、「特権ユーザー・アカウントのID管理、アクセス管理」について解説します。「特権」アカウントが使われた際の効果的なログ取得方法も紹介します。

ただし、統合アイデンティティ管理製品が備える、特権アカウントのライフサイクル管理については、解説しません。今回は、システム運用現場における、アカウント操作作業が発生した際のアクセス管理を中心に解説します。

DBMS、OS、ネットワーク機器など、各種のデバイスには「特権」を持つアカウントが存在します。この特権アカウントは以前から、運用管理担当者の間で何の違和感もなく使われてきました。しかし、特権アカウントは共有されているため、アカウントを使った個人を特定できない、という問題がありました。

- 情報漏えい対策のためにログを取得しても、何かあった際に、個人を特定できない。関連するほかのログから推測することによって個人を絞り込める可能性はあるが、すぐに個人を判断することが難しい。

- IT全般統制を実施する中で「職務の分離」が求められるようになったため、自身が業務を遂行する際に必要とする権限よりも上位の権限を持ったアカウントを、今までのようには気軽に使えなくなった。

企業はみな、現状の運用を大幅に変えることなく「特権」アカウントを管理する方法を探り、試行錯誤しています。まずは運用プロセスで対処する場合もあるでしょうし、技術的にきちんと整備しようと考える場合もあるでしょう。技術的な対応にも、いくつかの方法があります。市場には、この問題に対処するための、いくつかの製品が提供されています。

1. 運用プロセスで対処する

運用プロセスで特権アカウントに対処する方法があります。以下の通りです。

- 特権ユーザー・アカウントは、その都度、承認を受けてから使うようにする

- 特権ユーザー・アカウントの貸出時に、新たなパスワードを設定する

運用プロセスで対処することのデメリットは、以下の通りです。

- 緊急時は、承認を受けずに特権アカウントを使ってしまう。事後報告もなされない

- IDの貸出時にパスワードを教えるため、返却しない限り、何度でも、承認を得ることなく使えてしまう

- アカウントが返却されたとしても、短期間であれパスワードが広く知られてしまう

運用でカバーすると、このようなリスクが残ります。しかし、これでも「特権」アカウントを管理していることには違いありません。

2. 技術で環境を整備する

技術の力を借りて特権アカウントを正当に運用できるようにするやり方があります。ただし、さまざまな有効な技術があり、唯一のベスト・プラクティスが存在するわけではありません。1つの技術を採用するのか、複数の技術を組み合わせるのか、などは、導入する企業のITガバナンスやセキュリティ・ポリシー、リスク分析結果などによって異なります。

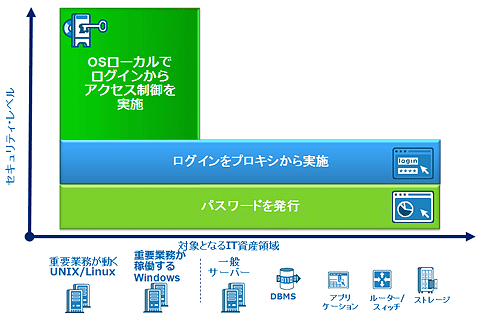

| 図1: 特権ID管理には、様々な要素がある(クリックで拡大) |

特権ユーザーを使うごとに都度、パスワードを与える

特定の特権アカウント管理製品を使うことにより、特権ユーザーを使うごとに都度、パスワードを与える運用が可能になります。具体的には、以下のプロセスを自動的に運用できます。

- パスワードの発行依頼を基に、パスワードを発行する

- ユーザーは、パスワードを使い、「特権」アカウントで作業を実施する

- 作業終了後に、パスワードをリセットする

パスワードをリセットするタイミングが、製品によって異なります。

- 作業終了を届け出た時

- あらかじめ設定した時間

- 特権アカウントがログアウトした時

この違いは、パスワードの漏えいリスクにつながります。パスワードが漏えいする時間が存在する/しない、という問題です。

|

| 図2: 特権アカウントでの作業が終わり、ログアウトした時点でパスワードをリセットする例 |

パスワードを貸し出した後の、ログイン時からログアウト完了時までが、貸し出した個人が作業したログ、ということになります。パスワード貸出システムの情報と、実際に作業した環境(DBMS、OS、ネットワーク機器など)のログを突き合わせることで、個人の特定が可能です。