専任のネットワーク管理者を置いていない企業では、ネットワークに何か問題が発生した場合、問題解決までに多くの時間を要している。「ワームが発生して、気がつかないうちにネットワーク全体に広まってしまった」というケースも多い。ゲートウエイやクライアントPCは把握していても、L2スイッチまでは管理できていないのが実情だ。こうした中、セキュリティ機能を搭載していて管理も容易なL2スイッチ(韓国Handreamnet製の「SGシリーズ」)が登場した。本連載では、4回にわたって、このスイッチについて解説する。

- 第1回 コンピュータ、ネットワークに対する脅威の変遷

- 第2回 SGスイッチの機能

- 第3回 ネットワーク障害と管理ツールの機能

- 第4回 SGスイッチの管理ツール

第1回では、まずは、おさらいの意味で、コンピュータやネットワークに対する脅威の変遷を解説する。若い技術者の中には、ご存じない方もいるだろう。

1980年代中盤に、国内の家電メーカーが、こぞってPCを販売し始めた。そのわずか数年後には、早くもコンピュータ・ウイルスが出現している。当時、HDD(ハード・ディスク・ドライブ)を搭載したPCは少なく、主にフロッピー・ディスク(FD)が用いられていた。FDの容量は小さく、数個から十数個程度のファイルしか格納できなかった。ウイルスが単独でファイルとして存在するとすぐに発見されてしまうため、既存ファイルに寄生して存在を隠していた。ファイルに寄生し、悪さをすることから、ウイルスと呼ばれるようになった。

初期のウイルスは、ファイルの削除やディスクの初期化といった、単純な破壊活動を行っていた。ところが、次第に攻撃内容が変容していき、PC上に奇妙な表示をして利用者を驚かせるようなものが増えていった。このころ、ネットワークはまだほとんど普及しておらず、感染は主にFD経由だった。このため、拡散のスピードも緩やかであった。

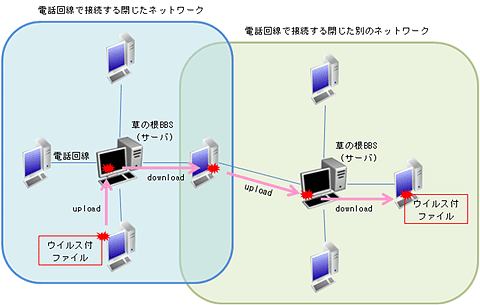

1985年に、当時の電信電話公社(現在のNTT)が、通話以外の電話回線利用を認めた。こうして、電話回線とモデムなどを利用したパソコン通信が普及し始めた。商用の掲示板サービスのほか、個人の情報交換の場として"草の根BBS"が存在していた。ユーザーは、これらを介してファイルのアップロードやダウンロードができるようになり、これがウイルスの媒体となることもあった。しかし、電話回線を利用していることから長時間・長距離の通信はかなりの費用負担となっていたため、感染範囲は広がったものの、多くのユーザーがウイルス被害に遭うことはなかった。

| 図1: パソコン通信を介したファイル転送がウイルスの媒体に(クリックで拡大) |

1992年には、インターネットの商用利用が始まった。1995年には、(TCP/IPプロトコル・スタックを標準で装備した)Windows 95がリリースされた。こうして、PCが個人にも普及していくとともに、ネットワークに接続されるPCも急増していった。

PCへのHDD搭載は当たり前のこととなり、アプリケーションも複雑化した。これにより、PC内のファイル数が飛躍的に増えた。このため、ウイルスは、ファイルに寄生することなく単独のファイルとしてPC内に置かれるケースも出てきた。ファイルに寄生するものをウイルスと呼ぶのに対して、単独で活動するものをワームと呼ぶようになったのも、このころからである。

当時のインターネットは、パソコン通信と同様に、電話回線を通じて行うのが一般的だった。このため、ウイルスやワームが海外の有料サイトへ勝手にダイヤル・アップ接続して高額の費用を請求される、といった事件が発生し、ニュースなどでも取り上げられた。このことから、広く一般の人たちにもウイルスやワームの存在が認識されるようになった。一方で、「インターネット接続さえしなければ、ウイルスやワームには感染しない」と思っていた方も多かった。

2000年ごろ、ケーブル・テレビ(CATV)やADSLなどにより、インターネットに低額で常時接続できる環境が整うと、電子メールの利用者が爆発的に増え、ウイルスやワームの感染手段として用いられるようになった。ウイルスやワームがメール送信機能を有するようになり、PCに保存されているアドレス帳から取得したあて先に対して無作為に自身のコピーを送信することで、人の手を介さずに短時間で感染を拡大させようとした。

当時のウイルスやワームの目的としては、単に「作者の技量を見せつけたい」というものもあれば、「金銭目的」でギャンブル・サイトやアダルト・サイトへ誘導するものなど、さまざまなものが確認されている。しかし、添付されているファイルが実行されなければ、これらのウイルスやワームが活動することはなかった。

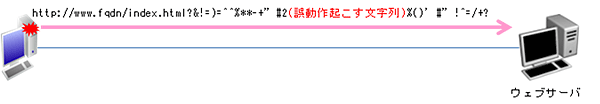

2001年には、Cord RedやNimdaなどの、本格的な複合型ワームが出現した。これまでのウイルスやワームでは感染経路が1つだったが、Nimdaは複雑な動作をした。まず、WebサイトのHTMLファイルにJavaScriptや実行ファイルとして潜伏し、Webブラウザで感染サイトを閲覧することで感染した。感染したPCは、メールやファイル共有機能、ランダムなIPアドレスに対するHTTPアタックなどで攻撃し、ワームを拡散させた。かなりの企業が感染の被害にあったことを覚えている方も多いだろう。

| 図2: Webアプリケーションの脆弱性を突いて拡大するワームが登場(クリックで拡大) |

Cord RedやNimda以降の世代で特徴的なのは、これまで人の手を介さなければ感染が拡大しなかったワームやウイルスが、システムの脆弱(ぜいじゃく)性を突いて侵入し、自身が活動を開始するようになった、ということだ。例えば、リモート・ログインの脆弱性や、ファイルの送信や実行などの脆弱性を利用して侵入する。こうなると、「怪しい添付ファイルは開かない」といった対策では防ぐことができず、一度感染すると加速度的に感染が広まってしまう。以後、この種のワームやウイルスが大半を占めるようになっている。

そして、2003年にはBlasterが出現する。Blasterも、脆弱性を利用して拡大する点ではNimdaなどと同様であり、多くのPCが感染した。しかし、その目的が違っていた。PCへの感染は手段に過ぎず、感染したPCから一斉に米MicrosoftのWindows UpdateサーバーにDoS Attackを行い、そのサービスを停止させることが目的だった。Windows Updateサーバーは、同社が更新プログラムを配信するために使っているサーバーであり、このサーバーが停止すると脆弱性対策が行われなくなり、ウイルスやワームが感染しやすい状態が継続されることになる。このように、攻撃対象も、それまでのPCからWebサーバーなどの公開サーバーとなっていった。