はじめに

前回は、OSSにおけるセキュリティの必要性について解説しました。今回は、サイバー攻撃関連でよく質問を受ける「マルウェア(ランサムウェア)」対策について、3トピックに分けて解説します。

- ランサムウェアとは

- 不審なファイルやメールなど攻撃予兆を見分ける方法

- (オンライン/オフライン)スキャナサービスの利用

ランサムウェアとは

まず、ランサムウェアについて「WannaCry」から解説していきましょう。

2017年3月14日、MicrosoftはSMBに関する脆弱性の修正パッチをリリースし、4月14日にはハッカー集団Shadow BrokersがNSA(National Security Agency:国家安全保障局)謹製の脆弱性攻撃ツール「EternalBlue」を公開しました。そして、5月12日頃からWannaCryの被害が報告されるようになりました。当初、WannaCryはランサムウェアだという噂がありましたが、実際にはワーム型のランサムウェアだったのです。以前に流行したCode Redワーム、NIMDAワームの教訓が活かされた結果でしょう。WannaCryに感染したとの報告は、昔と比べて減少したように感じます。

では、ランサムウェアに感染した時は、どうすれば良いのでしょうか? 選択肢は6つあります。

- 諦めてPCをフォーマットする(Windowsの再インストール)

- 復号化ツールを使用する

- 使用しているウイルス対策ソフトのテクニカルサポートに問い合わせる

- 攻撃者にお金(身代金)を支払う

- データ復号業者にお金を支払う

- 何もしない

各選択肢について、詳細を見ていきましょう。

1.諦めて、PCをフォーマットする(Windowsの再インストール)

文字通りPC全体をフォーマット(初期化)し、Windowsを再インストールするものです。当然、全データを失うことになります。バックアップを取得していればバックアップからデータをリストアできます。

余談になりますが、非常に大切なデータは二重バックアップしておきましょう。1つはネットワークに接続しないUSB外部媒体(USBメモリやUSB接続HDDなど)に保存します。もう1つは複数回書き込み不可能なDVDメディアなどに保存します。このように二重バックアップを取得することで、不測の事態に備えることができます。

2. 復号化ツールを使用する

世の中には、多くの種類のランサムウェアが存在します。そこで、最初に「どのランサムウェアに感染したか」を知る必要があります。犯人からのメッセージで判断できることもあるでしょうし、暗号化されたファイルの拡張子から判断できることもあります。

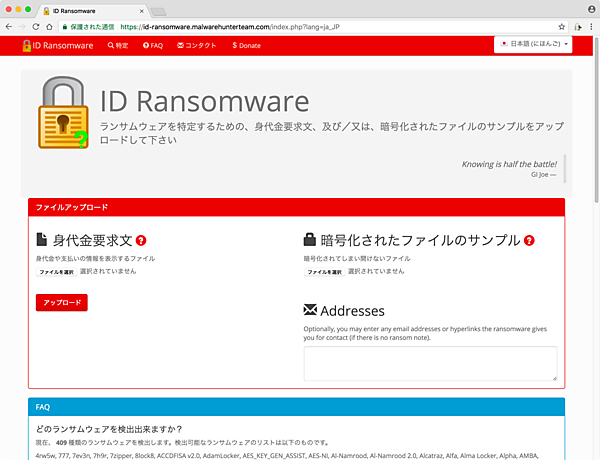

また、「ID Ransomware(https://id-ransomware.malwarehunterteam.com/index.php?lang=ja_JP)」というWebサイト(図1)では、オンラインでランサムウェアの種別を確認できます(「身代金要求文」、または「暗号化されたファイルのサンプル」をアップロードします。ただし、機密性の高いファイルをサンプルファイルとしてアップロードするのは止めておいた方が良いでしょう。概ねファイル名で重要なファイルか、そうでないファイルか判断できます)。

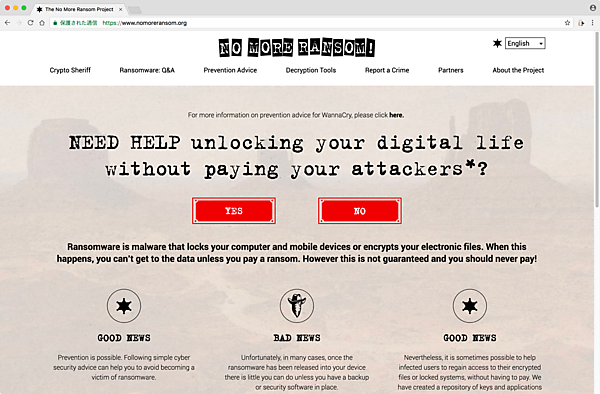

次に、暗号化されたファイルを復号ツールで復号します。この復号ツールは「Decrypter」「Decryptor」「Decryption Tool」などと呼ばれます。これらの復号化ツールはウイルス対策ソフトなどを販売するセキュリティベンダーが無償で提供している場合があります。特に今日は多くのセキュリティベンダーがランサムウェア撲滅を目指して「No More Ransom」プロジェクトを展開しています(図2)。

図2のNo More Ransomサイトで復号化ツールが提供されていれば、そのツールを活用します。今回のWannaCryで言えば、(執筆時点では)No More Ransomサイトでは提供されていませんでした。そのような場合でも、企業または個人が復号化ツールを提供している場合があります(ただし、ツールの使用にはOSプラットフォームが限定されている場合があるので要注意です)。

●企業や個人が提供する復号化ツール

・Downloading and Using the Trend Micro Ransomware File Decryptor

・aguinet/wannakey

・gentilkiwi/wanakiwi

https://github.com/gentilkiwi/wanakiwi

https://github.com/gentilkiwi/wanakiwi/releases

また余談ですが、Bleeping Computerのニュースサイトには、毎週ランサムウェアのまとめ記事が掲載されます。その記事には復号化ツールの情報やランサムウェアの最新情報も適宜掲載されるため非常に有用です。

3. 使用しているウイルス対策ソフトのテクニカルサポートに問い合わせる

通常、テクニカルサポートに問い合わせるだけなら(基本的に)無料なので、相談してみるのも1つの手段です。

4. 攻撃者にお金(身代金)を支払う

攻撃者にお金を支払うのも1つの手段です。ただし、お金を支払っても復号できないことが多々あるので、支払う場合にはそのリスクを受容する覚悟が必要でしょう(支払って何の連絡がないことも多々あります)。一方で、お金を支払うことは悪の組織に資金を提供することだから、絶対に支払ってはいけないといった風潮もあります。

5. データ復号業者にお金を支払う

データ復号業者に頼る際は、いくつか気にすべきポイントがあります。一番大きな点は「その企業の信頼性」です。大事なデータを託すのですから、データ復号業者の信頼性が問われるのは当然でしょう。例えば、企業の場合は秘密保持契約(NDA:Non-Disclosure Agreement)を締結できるかどうかも判断材料になります。

その他にも、下記のポイントなどが挙げられます。

- 着手金はいくらか

- 成功報酬金はいくらか

- ハードディスクの容量での課金か

- 追加費用は発生しないか

6. 何もしない

何もせずに、復号化ツールが公開されるのを待つケースです。この場合にも2パターンがあります。

- PCの電源を切らずに、OSを起動させたまま待つ

- PCの電源を切って待つ

今回のWannaCry騒動では騒動の数日後に復号化ツールが公開されましたが、メモリ上に復号に必要な「鍵」が残っていた場合に限りそのツールが有効でした。そのため、復号できた人は非常に稀であったと思います。

「PCの電源を切って待つ」場合は誰かが復号化ツールを公開するまで待つわけですが、待っている間はPCを使用できないだけでなく、本当にツールが公開されるか否かは誰にも予想できません。

次に「SambaCry」について解説します。2017年5月24日頃、Sambaにリモートからのコード実行の脆弱性(CVE-2017-7494)が発表されました。この脆弱性は、2010年3月にリリースされたSamba 3.5.0以降のバージョンが該当します。つまり、約7年間も脆弱性が内在していたことになります。影響範囲は、該当するSambaとそれに関連するサービス(NAS、プリンタ共有など)です(執筆時点ではWannaCryマルウェアは下火になりました)。

その反面、攻撃者はSambaCryを標的にしました。実際にSambaCryを攻撃してLinuxをハイジャックし、仮想通貨のマイニング用に悪用したというインシデントも発生しました。

最後に「Petya」です。2017年6月28日頃から、欧州(特にウクライナ)でPetyaの被害が出始めました。このPetyaマルウェアは当初ワーム型ランサムウェアと認識されていましたが、次第にワーム型ワイパーだという見解になりました。特にPetyaはMBR(Master Boot Record)を破壊するため、復旧はほぼ不可能でした。

ここまで、WannaCry、SambaCry、Petyaについて解説してきましたが、やはり大切なことは「事前対策」と「予防」が第一であることです。その具体的な方法を下記に示します。

- 定期的にバックアップを取得する

- OS、アプリケーションにセキュリティパッチを適用し、最新の状態にしておく

- セキュリティの最新情報(特に脆弱性情報)を収集する

- ウイルス対策ソフトを最新の状態にしておく

- 興味本位に(メールの添付ファイルを含む)出所が不明なファイルやリンクファイルを実行しない、開かない、また「マクロ」や「編集」を有効にしない

- 不要なリンクをクリックしない

今回のWannaCryとSambaCry騒動が教訓になれば、より高い意識を持ってセキュリティ事前対策と予防に取り組んでいけるでしょう。

不審なファイルやメールなど攻撃予兆を見分ける方法

インターネットが発達した現在、世界には国境がなくボーダレスになっています。インターネット上には心悪しき人も多く、それらの人たちから情報や資産を守る必要があります。インターネットの世界では基本的に「自衛」することが求められます。自衛することが難しい場合は、「マネージドセキュリティサービスプロバイダ(MSSP:Managed Security Service Provider)」などを利用して守ってもらうこともできます。ただし、これは企業など組織に対する警備サービスであり、(執筆時時点で筆者の知る限り)個人向けの警備サービスは存在しません。

では、個人や組織でどのように自衛をしていけば良いのでしょうか。基本的には、システム面で下記の4項目を実施すれば大幅にセキュリティ強度が高められ、セキュリティインシデントの危険性は低下します。

- ファイルの拡張子を表示させる(二重拡張子マルウェア対策になる)

- OS、ソフトウェアを最新の状態に保つ

- セキュリティパッチを適用する

- ソフトウェアは最新バージョンを使用する

- 認証管理を徹底する

- 複雑なパスワードを使用する

- 要素認証や生体認証を使用する

- ウイルス対策ソフトを最新の状態に保つ(Webレピュテーション、Firewall 機能を併せ持つウイルス対策ソフトが望ましい)

しかし、これだけでは不十分です。セキュリティインシデントは、例えばメールのファイルを開いてしまった、不審なURLにアクセスしてしまったなどの人的ミスでも起こります。その結果、組織内部にマルウェア(ウイルス)が侵入し、社内ネットワークやサーバなどが使用停止になることもあります。そこで必要となる対策が「(情報セキュリティ)教育」です。

- 差出人不明のメール、SMS(Short Message Service)、SNS(Social Networking Service)に注意する。無闇にファイルを開いたり、リンクをクリックしたりしないこと。

- 差出人が知り合いや同僚でも詐称されている可能性があるため注意。不安を感じたらファイルを開いたり、リンクをクリックしたりしないこと。可能であれば電話やメールで「メールを送信したか」を確認すると良い。メールの場合はメールアドレスが正しいことを確認する。ここまで慎重にメールを送信しても、相手のメールアカウントが乗っ取られていれば検知できない。そこで、最後は人間の洞察力・嗅覚が求められる。例えば、下記のような兆候があれば、怪しいメールの可能性が高い。

- 日本語の使い方がおかしい

- 日本語以外のフォントが使われている

- 送信時刻が日本の深夜帯である

- メール本文が極端に短い

- (日頃、英文メールを送受信しないのに)英文メールを受信する

(オンライン/オフライン)スキャナサービスの利用

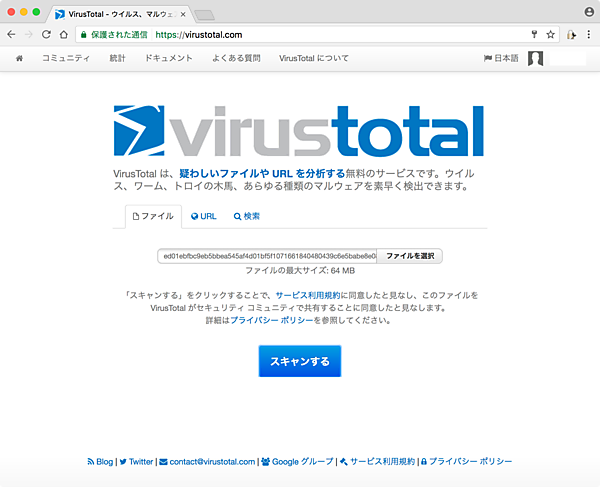

不審なファイルを開かないように意識していても、企業の窓口担当者(広報や採用など)の場合は不特定多数のメールを受信し、履歴書などのファイルを開く必要があるでしょう。その場合にはファイルを開く前にウイルス対策ソフトでファイルをスキャンします。ウイルスが検知されなければ、そのファイルは「ほぼ」安全です。古いウイルスであれば大よそどのウイルス対策ソフトでも検知できますが、新種・亜種のウイルスは検知できない可能性があります。その場合はOSSの「VirusTotal」という(オンライン)マルチスキャナを使うと便利です(図3)。

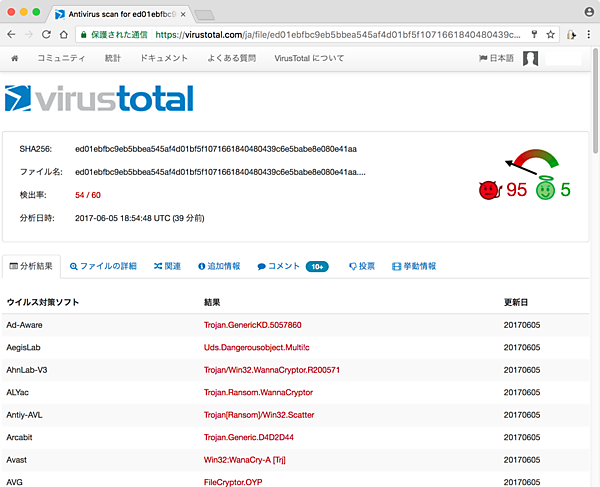

ファイルを選択して「スキャンする」ボタンを押すとファイルがVirusTotalサイトにアップロードされ、スキャンが実行されます。スキャン結果は図4のようになります(この例ではWannaCry(ワーム型)ランサムウェアをアップロードしました)。

検出率を確認すると「54/60」と表示されています。これは60種類のウイルス対策ソフトでスキャンした結果、54種類のウイルス対策ソフトが「マルウェア」であると判定したことを意味します。

便利なVirusTotalサイトですが、ファイルをアップロードする際には気にすべき点もあります。VirusTotalの有償ユーザはVirusTotalにアップロードされたファイルをダウンロードできます。つまり、機密性の高い文書などはVirusTotalサイトにアップロードすべきではありません(ファイルをアップロードするとインターネット上で公開することになります)。

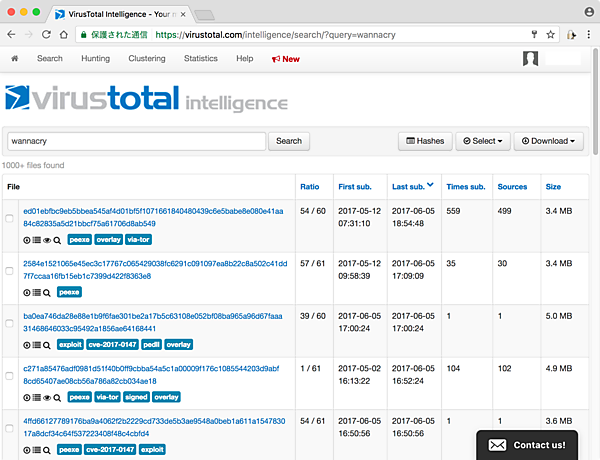

図5は、有償版の「VirusTotal Intelligence」で「wannacry」を検索した結果です。

WannaCryに該当するファイルは1000以上ありました。図5でRatioが「1/61」となっているWannaCryがありますが、これは1種類のウイルス対策ソフトだけがマルウェア判定をしています。言い換えれば、ほかの60種類のウイルス対策ソフトでは、このウイルスを検知できなかったことになります(このファイルはWannaCryの新種・亜種ではないかと思われます)。

しかし、ウイルスを検知できるか否かにはタイムラグがあり、基本的に時間が経てばどのウイルス対策ソフトでも検知できるようになります。タイムラグを気にして複数のウイルス対策ソフトを使用しているケースもあります。非常にセキュアな方法であると言えますが、かなりの工数(コスト)がかかります。この課題を解決するのは「(オフライン)マルチスキャナ」ですが、詳細は後述します。

ここまで、ウイルス対策ソフトの重要性について解説しましたが、少しOSSから逸れてしまったので、話をOSSに戻します。

先に「疑わしいファイルをVirusTotalにアップロードしてスキャンする」方法には、機密性の高いファイルをインターネット上に公開してしまう危険性があることを紹介しました。この危険性を排除するには2つの方法があります。

- 「サンドボックス解析」を活用する

- 「マルチスキャナ」を活用する

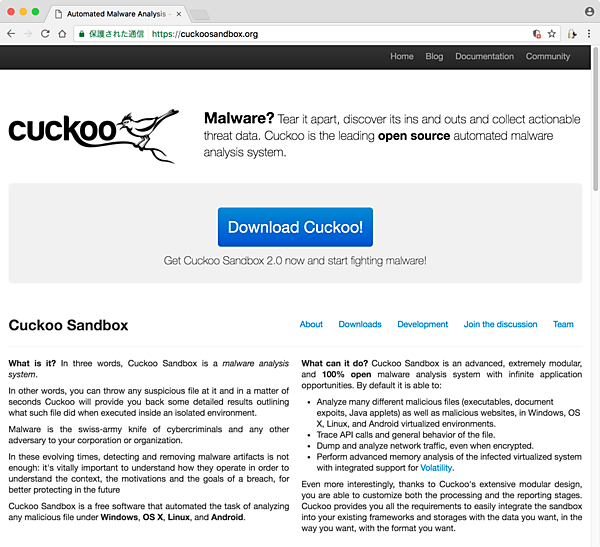

サンドボックス解析を活用するにはサンドボックスが必要になります。サンドボックスと聞くと高価なイメージがあるかもしれませんが、OSSの「cuckoo」というソフトウェアがあります(図6)。

マルチスキャナをより詳しく書くと「(オフライン)マルチVirusスキャナ」です。VirusTotalと同様に複数のウイルス対策ソフトでファイルをスキャンし、その結果を確認します。VirusTotalと異なるのは、アップロード先がローカルである点です。そのため、機密性の高いドキュメント(ファイル)でも、外部(インターネット)に公開してしまう危険性はありません。ただし、各スキャナのウイルス定義ファイルはインターネット経由で更新する必要があります。

なお、マルチスキャナにVirusTotalを利用する設定が有効になっていることがあるので注意してください。機密性の高いドキュメント(ファイル)をマルチスキャンしたい場合は、必ずこの設定を無効にしておきましょう。

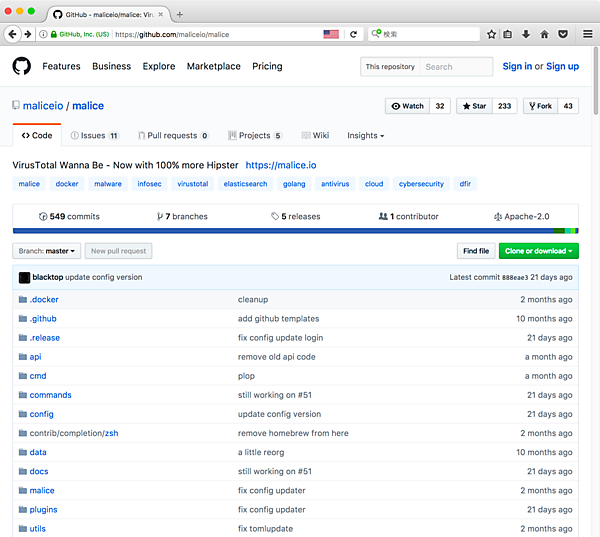

筆者は、「Malice」(図7)と「IRMA(Incident Response Malware Analysis)」(図8)という2つのマルチスキャナを活用しています。どちらもOSSですが、有償のスキャナを選択した場合はライセンス費用が発生します。

最後に、参考としてVirusTotal、Malice、IRMAの機能を簡単に比較したものを表に示します。

表:VirusTotal、Malice、IRMAの機能比較

| VirusTotal | Malice | IRMA | |

|---|---|---|---|

| オンライン/オフライン | オンライン | オフライン(オンラインも可能) | オフライン(オンラインも可能) |

| スキャナ数 | 60種類以上 | 8種類以上 | 4種類以上 |

| 技術 | ― | Docker | Ansible |

| 備考 | ― | Watch機能あり | 有償のVirusスキャナも利用可能 |

おわりに

今回は、サイバー攻撃の中でも厄介なランサムウェアの対処法について解説しました。予防策としては、手間(工数)がかかりますが「定期的にバックアッップする」ことが重要です。

水際対策としては、一歩進んでサンドボックスやマルチ(Virus)スキャナをオススメします。そこで、次回は下記のOSSについてインストール手順と注意点を解説します。

- cuckoo(サンドボックス)

- Malice(マルチスキャナ)

- IRMA(マルチスキャナ)

- この記事のキーワード