現場のリスクを考える

現場のリスクを考える

スリーセブンワークスが手がけた案件では、完全な新規構築の案件は多くなく、 既に稼働しているネットワークの修正/リプレース案件など、既存のネットワークに生じている問題を解決するための運用ノウハウに関する相談を多く受け付けています。

複雑なネットワークをしっかり運用することはエンジニアの醍醐味(だいごみ)であり、機器のスペックを試すことができるチャンスでもあります。これまで連載してきたように障害に強い設計を施すことはもちろん重要ですが、安定度重視の設計や、いわゆる「枯れた技術」も時には必要です。

ネットワークは複雑になればなるほど、ループ回避やコリジョン(Collision:パケットの衝突)回避、誤った通信を発生させないためのフィルタリングなど、さまざまな制御のための設定が必要になります。

さらに、拡張性のあるネットワーク構成の場合や、フィルタリング使用時には、詳しくは3ページ目で述べる作業リスク・マネージメントの検討も必要です。機器スペックとしてできることだけでなく、運用管理面から見てリスクがあることを理解したうえで、実機への導入を行います。

例えば、インターフェースを監視していて、スパッと落ちてくれた場合には、どこに障害が発生していて何を対処すればいいかが即時に分かります。しかし、多数のルーティング・プロトコル使用時に、そのルーティング・プロトコルに問題が発生した場合、障害の切り分けが難しくなります。

一方、セキュリティ・フィルタにおいては、どの機器がどの方向に流れる通信をフィルタしているのかを明確に把握できていることが重要です。

リスクを考慮したネット設計の実際

以下では、具体的な例を挙げてネットワーク設定の実際を解説します。

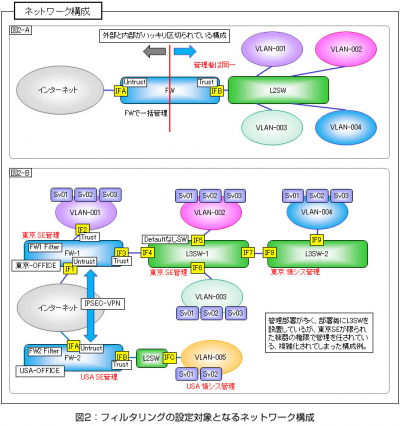

図2-Aは、複数のVLANを運用しているものの管理部署が1つという、FWでの設定によって一元管理できる単純な構成例です。この場合、VLAN間の通信や外部インターネットとの通信を、FWだけで管理できます。

図2-Bは、複数のVLANを複数の管理者がVPNで接続する例です。ネットワークを継ぎ足して拡張していった場合の複雑な構成例です。それぞれのネットワーク同士を自由に通信させるにはルーティングが必要となり、サーバー単位でアクセス制限を行う場合にはフィルタリングが必要となります。

一般的に、ルーターやL3SW(レイヤー3スイッチ)では、ACL(米Cisco Systems準拠:アクセス・コントロール・リスト)と呼ばれる、通信方向とIPアドレス(ポート)の組み合わせによって、フィルタを作成できます。

FWでは、L3SWの通信制限よりさらに複雑に、Policy(米Juniper Networks準拠:ポリシー)によって、接続インターフェースに依存することなく「http/ftp/smtp/snmp/ntp」などのプロトコルを判断してフィルタをかけられます(一般的には「Trust/Untrust」と呼ばれるインターフェースでPolicyを記載することが多い)。

ルーティング/フィルタリングの実際

図2-Bのネットワークを基に、実際にルーティングやフィルタリングの条件を設定してみましょう。

「VLAN-004」の「IF9」配下に所属するサーバーがほかのネットワークと通信を行うため、「L3SW-2」から「L3SW-1」の「IF7」へのルーティング記述が必要です。「VLAN-001/002/003/005」に向かう通信を「L2SW-1」の「IF7」に任せることになります。「L2SW-1」がほかのネットワークへのルーティングを行っていれば、「VLAN-004」から通信を行うことができます。

では、「VLAN-004」から「VLAN-005」までネットワーク同士の接続可能なルーティングがあるとして、VPN先となる「VLAN-005」のサーバー「Sv01」と「VLAN-004」のサーバー「Sv01」との間で通信をさせない制限を行いたいとき、どこでフィルタリングを行えばよいでしょうか。

まず、最も簡単なのは、「VLAN-005」の「Sv01」を収容している「FW-2」でPolicyにより遮断する方法です。しかし、拠点が海外(USA-OFFICE)になるなど管理者権限が異なる場合は、国内(東京-OFFICE)側で制限を行うケースもあります。この場合、最も簡単な方法は、情シス(情報システム部門)が管理している「L3SW-2」のACLで設定するというものです。

(a)「L3SW-2」を使う方法は、基本的にルーティングを通しておき、サーバーが実際に所属している(ゲートウエイとして使っている)機器でフィルタリング設定をかけるというものです。この方法は、ほかのネットワークに所属するサーバーに影響を与えることなく構築できるというメリットがあります。

(b)「FW-1」でアクセスを制御することも可能です。東京/USA間のVPNのルーティングがあり、VPNからの通信を「VLAN-004」に渡すために「L3SW-1」の「IF4」に向け、さらにフィルタを書くという方法になります。

この場合、「FW-1」は自分自身が所属しておらず管理もしていない2つ先のルーター配下のサーバーのために通信を制限することになります。

インターフェース(Trust/Untrust)部分でのフィルタリング設計が行えないため、ソースIP(アクセス元)/デスティネーションIP(アクセス先)などでアクセス制御ポリシーを設計することになります。

(c)「L3SW-2」で制限をかけることもできます。「IF7」で制限をかけることになりますが、やはり自分が所属していない特定IPのための通信をACLとして記述しなければなりません。

このように、「FW-1」や「L3SW-2」でもアクセス制限は可能ですが、ルーティングやほかのVLANとの通信を管理しながら、自身が所属していないほかのネットワークの単一IPに対する制御を行わなければならなくなります。

つまり、技術的にはどこのネットワーク機器においても遮断する方法はあるわけですが、その管理と作業リスクを考慮して設計する必要があるのです。

全機器のVPNを任されている「FW-1」や、多数のVLANを収容している「L3SW-2」でフィルタリングを設定した場合には、終端サーバーが接続されている機器で行うよりも複雑な設定が必要になります。万一作業ミスなどが発生した場合、ほかのネットワークとの通信不具合というリスクが増大します。

複数のネットワークを異なる部署が管理している場合には、技術的な可否ではなく、サーバーを直収している機器でアクセス・コントロールを行うようにするのが基本的な設計とされます。

次ページでは、リスク・マネージメントについて、より広範に、より深く解説します。