連載の第1回では、VMware NSXの必要性とVMware NSXのコンポーネントについて紹介しました。第2回ではVMware NSXのコンポーネントのうち、「NSX vSwitch」と「NSX Edge Service Gateway」の2つを解説します。

仮想スイッチがL3スイッチになるNSX vSwitchとは?

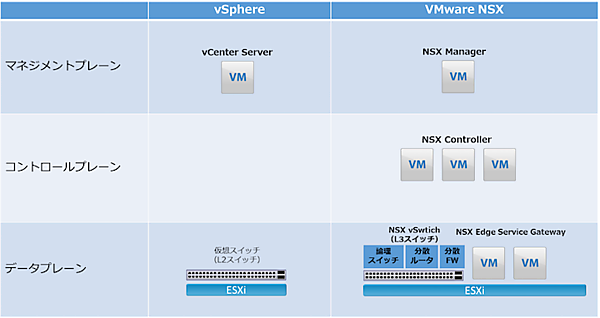

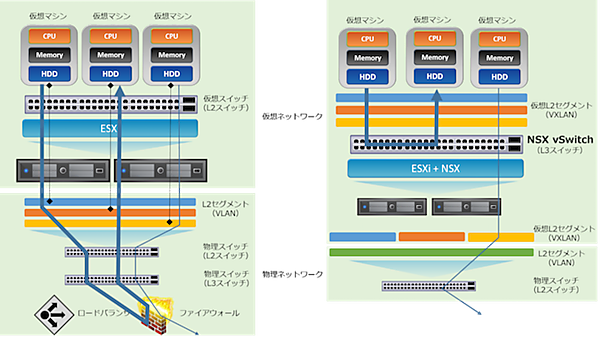

VMware NSXは、従来までのvSphereの仮想スイッチに対して「論理スイッチ」、「分散ルータ」、「分散ファイアウォール」の3つの機能を追加することで、スケールアウト(分散)型L3スイッチとして動作するNSX vSwitchを提供します。

それでは「論理スイッチ」、「分散ルータ」、「分散ファイアウォール」についてみていきたいと思います。

VMware NSXが提供する論理スイッチとは?

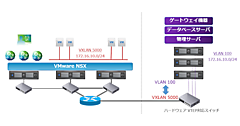

VMware NSXでは、L2ネットワークを仮想化し「論理スイッチ」として仮想マシンに提供します。論理スイッチはVXLANと呼ばれるカプセリング技術で提供されます。既存のVLAN上にVXLANによる仮想化されたネットワークを複数作成する「オーバーレイ型」の仮想ネットワークによって、物理ネットワークの変更なくL2ネットワークを提供することも可能です。

なお、NSX vSwitchを利用する際に論理スイッチは必ず設定しなければいけないわけではありません。今までのvSphereと同じように物理スイッチで定義されたVLANをNSX vSwitchでそのまま利用することも可能ですし、VMware NSXの「L2ブリッジ」機能を使って既存のVLANと論理スイッチを透過的に接続することも可能です。

こうした実際の導入時のネットワーク設計や、移行プロセスに関してはこの後第7回で詳細に解説する予定です。

NSXが提供する分散ルータとは?

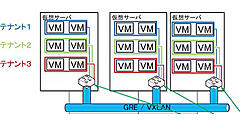

分散ルータは、従来までのvSphereが提供するL2スイッチ相当の仮想スイッチにルーティング機能を追加する機能です。ルーティングプロトコルを使って他のゲートウェイ機器と経路情報を交換できます。詳細なアーキテクチャは本連載では割愛しますが、第1回で紹介したNSX Controllerが各ESXiホストの仮想スイッチを集中管理することで、複数の物理サーバを跨いで1台のL3スイッチのように動作します。

vSphere上で動作する仮想マシンに一番近い仮想スイッチがL3スイッチ相当になるメリットはなんでしょうか?まず利点として挙げられるのは管理性の向上です。論理スイッチと同じように仮想サーバを管理するvCenter ServerからL2セグメントの定義だけでなく、そのセグメント間や外部ネットワークとの接続まで管理できるようになります。

そしてもう1つの利点が通信効率の向上です。サーバ仮想化基盤におけるサーバのネットワークの論理構成を表すと以下のようになります。L2セグメントを跨ぐ場合は必ずゲートウェイであるL3スイッチまたはファイアウォールを経由してまたサーバに戻ってくるような構成をとります。

システム単位で仮想化されているような場合はあまり問題になりませんが、最近トレンドの共通化されたサーバ仮想基盤を想定した場合、一般的には8割のトラフィックがシステム内の通信だと言われています。インターネットなど外部と通信するトラフィックは2割に過ぎないのです。仮想スイッチをL3スイッチ化する分散ルータを利用することで、この8割の通信をサーバのアクセススイッチ内で完結できます。これによりファイアウォールやL3スイッチのスループットを大幅に削減でき、ネットワーク機器のコストを下げることができます。

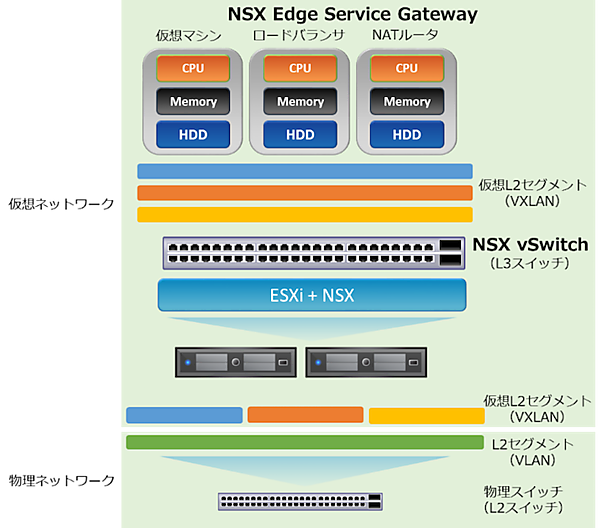

NSX vSwitchにはもう1つL3スイッチのアクセス制御リスト(ACL)を提供する分散ファイアウォール機能がありますが、こちらは次回の第3回で紹介します。ここまではvSphereのESXiの中で動作する仮想スイッチをL3スイッチ相当にするNSX vSwitchの紹介をしました。次に仮想マシンでロードバランサ、ファイアウォールとして動作する「NSX Edge Service Gateway」を紹介していきます。

ファイアウォールやロードバランサを提供するNSX Edge Service Gatewayとは?

NSX Edge Service Gatewayは、仮想マシンでファイアウォール・ロードバランサとして動作する仮想アプライアンスとして提供されます。同様の動作をするものとして、オープンソースのVyOS、Brocade社のVyattaなどがあります。展開する仮想アプライアンスは用途に応じていくつかのサイズからスペックを選択できます。

| 仮想アプライアンスのサイズ | vCPU数 | メモリ(MB) | 用途 |

|---|---|---|---|

| X-Large | 6 | 8192 | L7のロードバランサ |

| Quad-Large | 4 | 1024 | 高性能ファイアウォール |

| Large | 2 | 1024 | 中規模向け |

| Compact | 1 | 512 | 小規模・評価向け |

NSX Edge Service Gatewayは多くの機能をもち様々な用途で利用できます。このうちよく使われるファイアウォール、ロードバランサ、VPNの3つを紹介していきます。

| 機能 | 詳細 |

|---|---|

| DHCP | DHCPサーバ・リレー機能を提供 |

| NAT | 送信元アドレス・送信先アドレスのNATを提供 |

| ルーティング | 静的ルーティング・動的ルーティング |

| (OSPF/BGP/IS-IS)を提供 | |

| ファイアウォール | NSX Edge Service Gatewayを通る通信の制御 |

| IPSec VPN | 拠点間VPN用のIPSec VPNを提供 |

| SSL VPN | SSL VPNによるリモート接続を提供 |

| L2 VPN | NSX Edge Service Gateway同士でL2延伸のVPNを提供 |

| ロードバランサ | L4-L7のロードバランサを提供 |

ファイアウォール

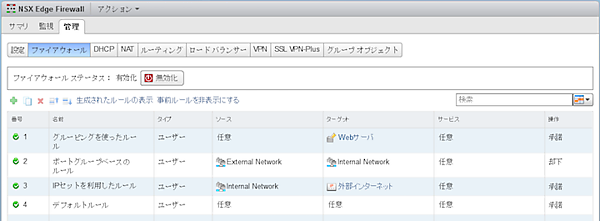

NSX Edge Service Gatewayは、ファイアウォールやNATルータとしてL2セグメントの境界に配置できます。一般的なファイアウォールの機能を有していますが、NSX Edge Service Gatewayの特徴として、フィルタリングルールに仮想マシンや仮想スイッチのポートグループなどのVMware仮想環境のオブジェクトを利用できる点が挙げられます。

ロードバランサ

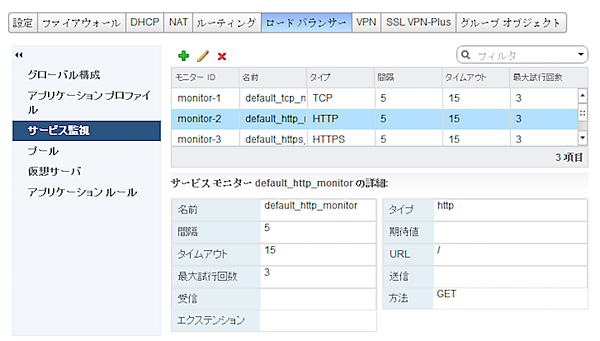

NSX Edge Service Gatewayはロードバランサとしても利用できます。「ファイアウォールについているおまけのロードバランサの機能なんて……」と考えがちですが、意外とこれだけあれば十分に商用利用できる機能を持っています。

通常のL4/L7用途であれば十分な設定ができます。また、懸念だったSSL暗号化時のスループットも現在市場に出回っているx86サーバであればCPUのハードウェア支援を受けることができ、その性能は大幅に改善されています。

また、アプリケーションに応じたカスタマイズとして、スクリプトベースの「アプリケーションルール」の作成も可能です。例えばHTTPのアクセスをHTTPSにリダイレクトするなどの処理を行うことも可能です。他にもこちらの公式ドキュメントで様々なサンプルを確認できます。

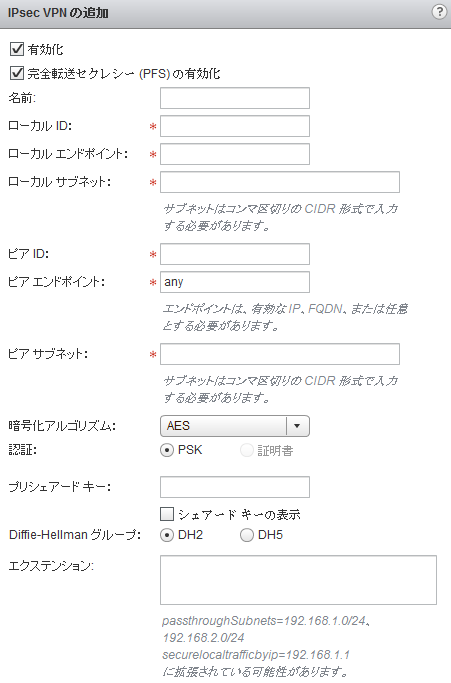

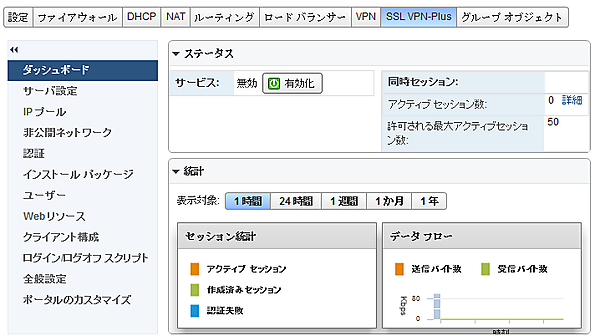

IPSec VPN / SSL VPN

NSX Edge Service Gatewayでは、サイト間を接続するために利用されるIPSec VPNや、外出先のPCなどからリモート接続するためのSSL VPNなどのVPNを提供できます。ロードバランサの部分でも解説したとおり、最近のx86サーバ上で動作するNSX Edge Service Gatewayでは、SSL暗号化のハードウェアオフロードが可能になっています。

L2VPN

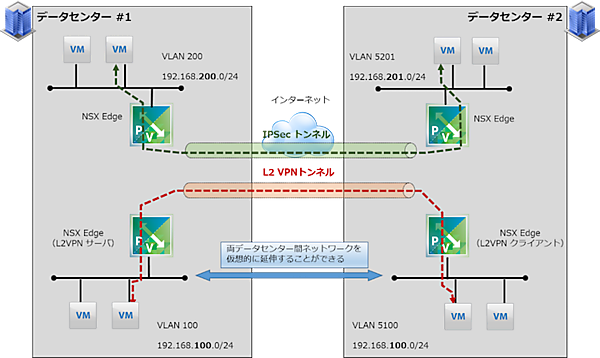

一般的に拠点間を接続する際に利用されるIPSec VPNでサイト間を接続した場合、サイトAではL2セグメントAが利用され、サイトBではL2セグメントBが利用されます。そのためサイトAで動作していた仮想マシンをサイトBで動作させようとしたときには、ゲストOSのIPアドレスを変更する必要があります。IPアドレスの変更は、アプリケーションの動作などを考えるとできれば避けたい設定変更といえます。

NSX Edge Service Gatewayが提供するL2VPNでは、こうしたIPSec VPNの課題を解決できます。L2VPNでは疎通可能な2台のNSX Edge Service Gateway間で同一のL2セグメントを共有できます。高価な専用線接続や専用ハードウェアは一切不要です。L2VPNの用途として、IPアドレスの変更不要で、災害対策の実現やデータセンターの移行、またvSphere 6.0でサポートされたvCenter Server間のvMotionを実現できます。

今回はVMware NSXが持つ機能のうちネットワーク仮想化に関連する機能について紹介しました。実環境への導入や設計については第7回で詳細に解説します。

次回は、今回紹介できなかったVMware NSXがもつセキュリティ機能について解説をしていきます。