プラットフォームの改善と認証取得

vSphere 6.5に対応

NSXと同様にSDDCの構成要素であるvSphereの現在の最新バージョンは6.5です。この、拡張・強化されたvSphereにNSX 6.3が初めて対応しました。

※正確には、NSX 6.3と同じ日にリリースされたvSphere 6.5a以降がサポート対象

なお、NSX 6.3は、引き続きvSphere 6.0または5.5の環境にも対応できるため、NSXのアップグレードに伴うvSphereのアップグレードは必須ではありません。

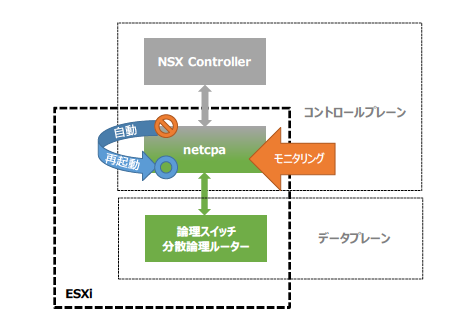

netcpaの自動復旧によるデータプレーンの安定性の向上

netcpaはNSXが有効化されたESXiに常駐するUWA(User World Agent)で、パケット転送のための制御情報をNSX Controllerと交わす、コントロールプレーンのプロセスです。6.3では、netcpaの異常時にプロセスの再起動が自動で実行されるようになりました。netcpaが自動復旧のメカニズムを備えたことで、netcpaによってパケット転送経路を学習するデータプレーンの安定性が向上しました。

なお、自動復旧中のデータプレーンへの影響もありません。

コンプライアンス機能の強化

FIPS(Federal Information Processing Standards)140-2とCC(Common Criteria)EAL(Evaluation Assurance Level)2+の認証取得によって、より信頼性のある製品として位置付けられました。これにより、政府機関などの調達要件にも対応できる可能性があります。さらに、分散ファイアウォールとEdgeファイアウォールがICSA(International Computer Security Association)にエンタープライズグレードのファイアウォール基準準拠として認定されました。ファイアウォール製品としての品質認定がなされたことで、マイクロセグメンテーションのような高度なシステムの導入を安心して推し進めることができそうです。

- FIPS 140-2 認証取得

- CC EAL 2+ 認証取得

- ICSA 認定

FIPSは暗号モジュールに関するセキュリティ要件を規定する米国連邦標準規格です。NSX ManagerとNSX EdgeでFIPSモードが使用できます。

FIPSモードを有効にすると、NSX ManagerまたはNSX Edgeで送受信するすべてのセキュアな通信にはFIPS標準に準拠した暗号化アルゴリズムとプロトコルが強制されるため、通信相手の暗号スイートに影響されずに安全な通信を行えます。

CCはITセキュリティの設計と実装を評価する国際標準規格です。CCに準拠したNSX環境を実現するには、上記のFIPSの構成を含む、”CCのためのNSXの設定”に従ってNSXを設定する必要があります。

ICSAは、Verizon社の独立部門であるICSA Labsによるベンダー中立的な立場で行われる、ISO(International Organization for Standardization)公認の認定です。

ネットワーク機能の改善

L2VPNのパフォーマンスの改善

NSX EdgeのL2VPNのネットワークスループットの上限が1.5Gbpsに上がりました。以前の750Mbpsに比べて大幅な向上です。

本連載の第2回の記事で紹介したように、NSX EdgeのL2VPNは、サイト間のネットワークをシームレスに接続します。この種のネットワークは、オンプレミスとクラウドを統合してリソースを有効活用するケース、ディザスタリカバリーのシナリオで復旧時間目標を短縮するケースで比較的よく使われます。

柔軟できめ細かいNATルール

NSX EdgeのNATルールで5タプル(プロトコル・送信元IPアドレス・送信元ポート番号・宛先IPアドレス・宛先ポート番号)を利用して、きめ細かい柔軟な設定ができるようになりました。たとえば宛先ポート番号に応じてNAT変換するIPアドレスを変える、といった使い方ができます。

NSX EdgeをNATデバイスとして使用するユースケースが増えそうです。

セキュリティ機能の強化

マイクロセグメンテーション実装の支援

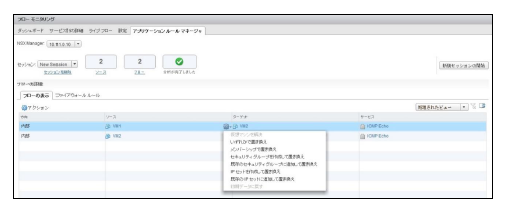

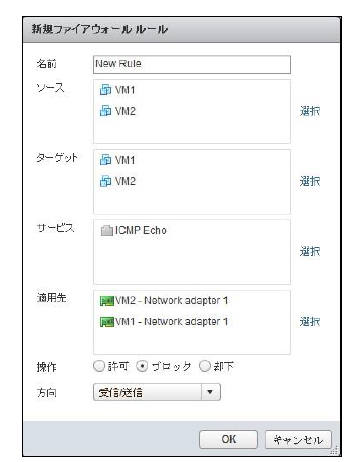

マイクロセグメンテーションの実装を支援する目的で、Application Rule Managerが追加されました。Application Rule Managerはフローモニタリングのサブセットです。フローモニタリングを使用すれば、分散ファイアウォールで処理されるトラフィックのフロー情報に基づくフィルタリングルールの作成が可能です。Application Rule Managerでは、収集したフロー情報に対してさらに以下の操作を実行できます。

- 分析によって不要な情報を自動的に削除

- ソースやサービスを自由に編集

- 既存のフィルタリングルールとの矛盾や重複を自動的に確認

- 複数のフローをまとめてひとつのフィルタリングルールとして作成・発行

このように、オンデマンドに目的の仮想マシン間のフローを収集して分析や編集を加えたフィルタリングルールを発行することで、アプリケーションが必要とするフローだけを許可する、精度の高いホワイトリスト型のマイクロセグメンテーションが実装しやすくなります。小規模な分析であればApplication Rule Managerが有用ですが、以下のケースにおいては、本連載の第6回の記事で紹介したvRealize Network Insightがおすすめです。

- 大規模な環境

- NSXの導入前を含む

- 物理ネットワークを含む

- 過去に遡ったフロー情報を含む

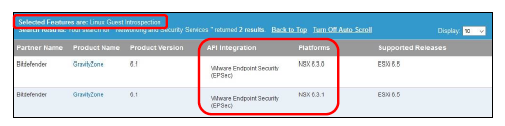

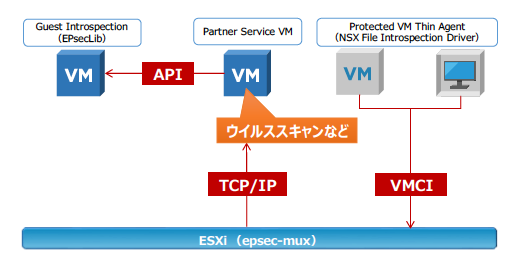

エージェントレス型セキュリティのLinux対応

エージェントレス型の不正プログラム対策や変更監視機能を使用するためにデプロイするGuest Introspectionと、エージェントレスサービスを利用する仮想マシンにインストールするThin AgentがLinuxに対応しました。エージェントレス型のセキュリティ対策で先行しているWindowsプラットフォームと同じセキュリティポリシーを、Linuxにも適用しやすくなります。

※利用の際は、VMware社の互換性ガイドだけでなくパートナー各社のサポート状況の確認も必要

現在サポートされているLinux OSは次のとおりです。

- Red Hat Enterprise Linux 7 GA(64bit)

- SUSE Linux Enterprise Server 12 GA(64bit)

- Ubuntu 14.04 LTS(64bit)

サポートされるLinux OSやパートナー製品は今後増えていくはずです。また、不正プログラム対策や変更監視で使用されるファイルイントロスペクション機能だけではなく、Webレピュテーションや侵入防御で使用されるネットワークイントロスペクション機能のエージェントレス型にもLinux OSがいずれ対応するようになるでしょう。他にも、Guest Introspectionの機能を使用する、たとえばエンドポイントの監視やIdentity FirewallにもLinux OSが対応するようになるかもしれません。

運用管理性の向上

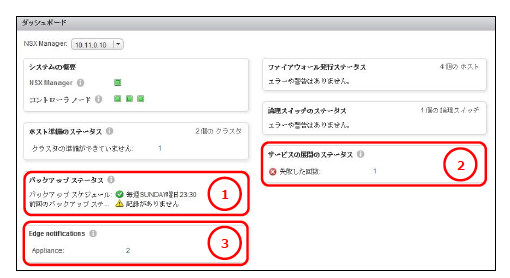

ダッシュボード機能の強化

ダッシュボードでより多くの情報をまとめて確認できるようになりました。新しく追加されたビューは、NSX Managerのバックアップステータス、ネットワークおよびセキュリティサービスのデプロイステータス、NSX Edgeの通知です。

- NSXのバックアップのスケジュールと実行結果が確認できます。今まではNSX ManagerのWebユーザーインターフェースにログインして確認していた情報です。

- Guest Introspectionやサードパーティのエージェント仮想マシンの状態が確認できます。今までは「インストール手順」画面で確認していた情報です。

- NSX Edgeアプライアンスの健全性や、ロードバランサーのプールメンバーの状態、IPsec VPNトンネルの状態などが確認できます。今までは「NSX Edge」画面やCLIで確認していた情報です。

まとめ

NSX 6.3では、プラットフォーム、ネットワーク、セキュリティ、運用管理の性能が向上しました。この変更のために機能の改善や拡張が図られましたが、NSX 6.2の使用感との違いはほとんどないため、すぐにでも運用できそうです。サポートが終了した6.1から、あるいは2018年8月にサポートが終了する6.2から、今回紹介した6.3にぜひ移行しましょう。どちらのバージョンも6.3への直接のアップグレードが可能です。これから初めてNSXを利用されるかたは、迷わず6.3を採用しましょう。ただし、アップグレードの場合も新規インストールの場合も、他製品との互換性や相互運用性に問題がないことを事前にご確認ください。

NSX 6.3には新機能ばかりではなく、廃止された、あるいは今後リリースされる新しいバージョンで廃止される予定の機能もあります。6.1または6.2で次の機能を使用していた場合は、アップグレードの前に機能の代替あるいは無効化をご検討ください。

- NSX Data Security [廃止]

- NSX Activity Monitoring [廃止予定]

- NSX Edge SSL VPN-PlusのWeb Access Terminal [廃止]

- NSX Edge RouterのIS-IS [廃止]

この記事ではご紹介しきれなかったNSX 6.3の新機能は他にもいくつかあります。それらを詳しく知りたいかたは、NSX 6.3のドキュメントをご覧ください。