CloudNative Security Conference 2022から、野村総合研究所(NRI)のコンサルタントがサイバーアタックに対する施策、業界標準などの最新情報を紹介するセッションを紹介する。タイトルは「サイバー攻撃を想定したクラウドネイティブセキュリティガイドラインとCNAPP及びSecurity Observabilityの未来」という非常に長いものになっている。セッションの中身は、前半がセキュリティガイドラインに関するさまざまな団体、業界標準、ガイドラインなどを網羅する内容で、後半はそれらの施策を包括するコンセプトであるCNAPPの紹介、そして最後に最新のツールに概要の紹介という盛り沢山な内容となっている。

セッションを担当したのは株式会社野村総合研究所の佐古伸晃氏とNRIセキュアテクノロジーズ株式会社の吉江瞬氏だ。

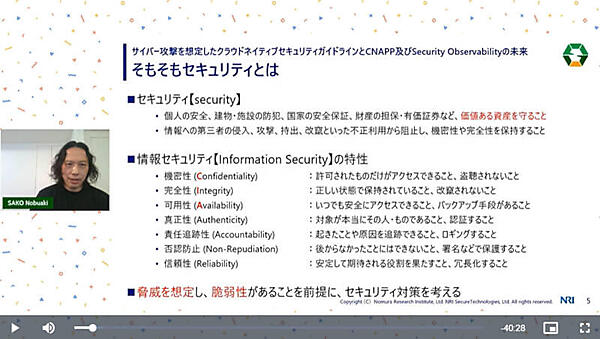

最初に佐古氏が「そもそもセキュリティとは何か?」について説明を始め、ここからOWASP(Open Web Application Security Project)、MITRE、CNCFのセキュリティホワイトペーパー、Kubernetesにおけるセキュリティモデル、セキュリティフレームワークなどを紹介した。

さまざまな団体が定義するレイヤーや領域に関する施策や略称の説明は、知っている人には冗長で、知らない人にとっては駆け足過ぎて追いつかないという量とスピードで、初級者対象のセッションとしてはハイレベルな内容である。セキュリティ業界とネットワーク業界は英文字略語が異常に多いことで知られている。領域や対象、動作を英単語で表しつつ、複数の単語を組み合わせて頭文字をとって略語化する必要性は理解できるが、それにしても多過ぎる。プレゼンテーションを聞きながらその略語の意味をリアルタイムで理解していくのは、筆者にとっても難しかった。

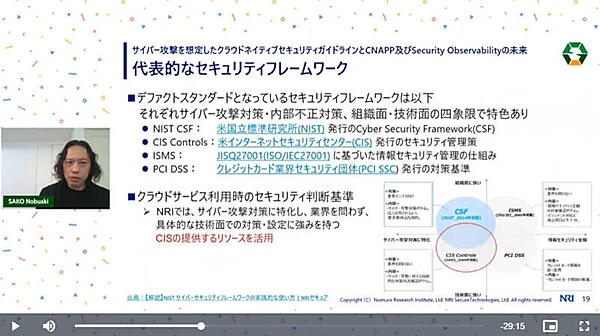

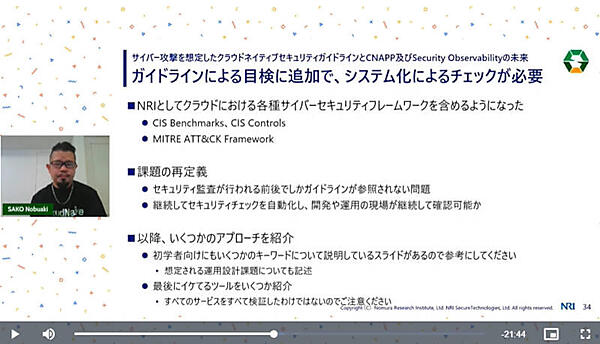

このスライドではNIST、CIS、ISMS、PCI DSSのフレームワークを紹介している。その中でNRIとしてはCISのフレームワークを活用していると説明した。

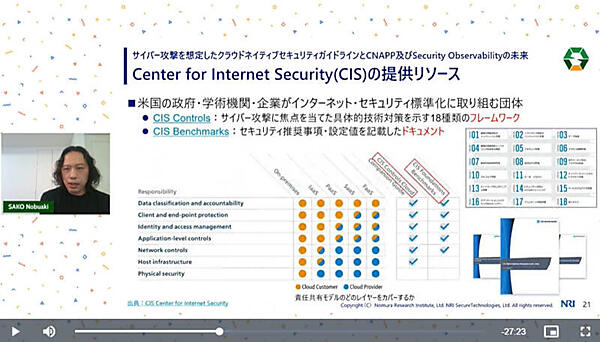

このスライドではNRIが活用するCISのリソースについて、CIS Controlsが対策を示すフレームワーク、CIS Benchmarksが推奨事項などを記載したドキュメントであると解説した。

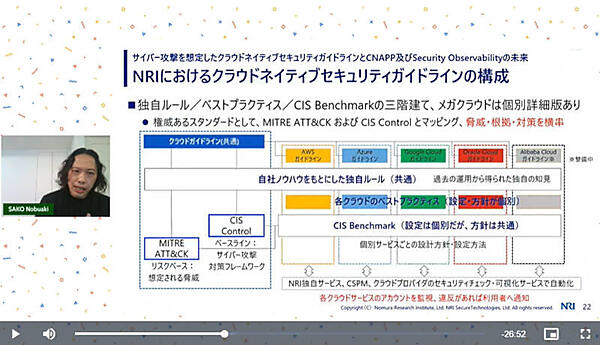

このスライドでNRIが利用しているガイドラインについて説明を行っている。3大パブリッククラウドに加えてOracle Cloudについては、それぞれのプラットフォームごとのガイドラインが用意されていることを説明した。

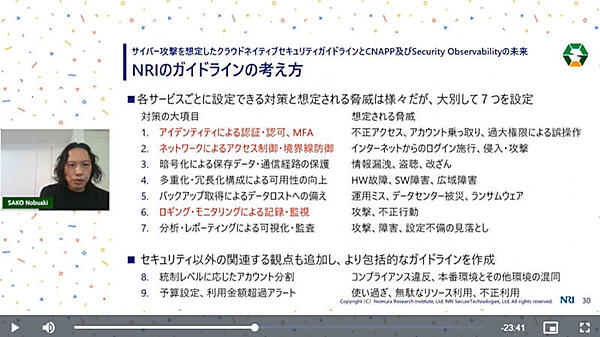

NRIはさまざまな脅威に対する対策に加えて、アカウントの使い分けやクラウド利用コストに関してもガイドラインを設けているところが実践的だろう。

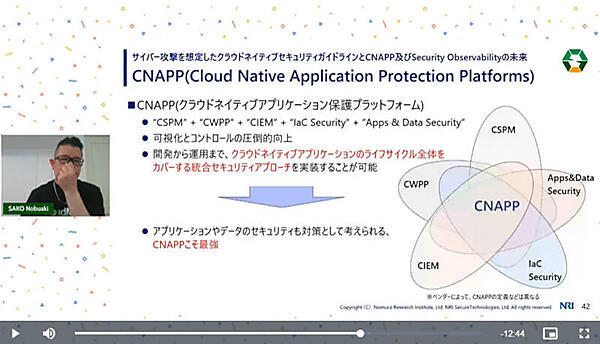

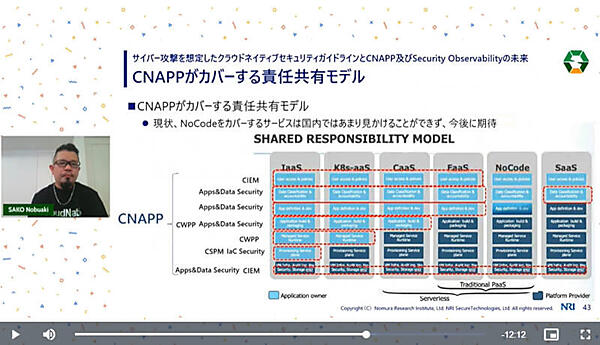

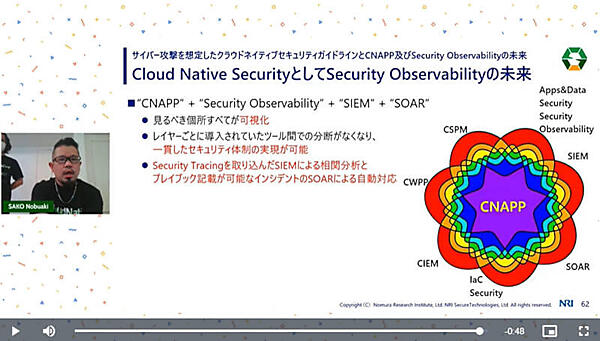

後半は吉江氏がCSPM、CWPP、CIEM、IaCS、App & Data Securityを経てCNAPP(Cloud Native Application Protection Platform)を説明。CSPMはCloud Security Posture Management、CWPPはCloud Workload Protection Platform、CIEMはCloud Infrastructure Entitlements Management、IaCSはInfrastructure as code Securityの略称だ。

ちなみにCNAPPは調査会社のガートナーが命名した新しいカテゴリーであり、セキュリティ各社がこのカテゴリーに沿って自社製品やサービスがどう位置付けられていくのかを競っていくという構図のようだ。

このスライドではIaaSからKubernetes as a ServiceそしてSaaSまでのコンピューティングモデルにおいて、CNAPPがどこまでカバーするのか? を説明しているが、サーバーレス(FaaS、Function as a Service)とSaaSの間にノーコードを位置付けているのが興味深い。

またセキュリティにおいては常に言われるシフトレフト、ソフトウェア開発の早い段階でセキュリティを組み込むこともCNAPPにおいては推奨されていると説明。

手前味噌だが、このスライドで吉江氏が紹介しているのはThinkITの以下の記事である。

参考:Observability Conference 2022、オブザーバビリティから組織、ルールを見直した事例を紹介

記事を書いた筆者としては反響を知ることができて嬉しい限りだ。

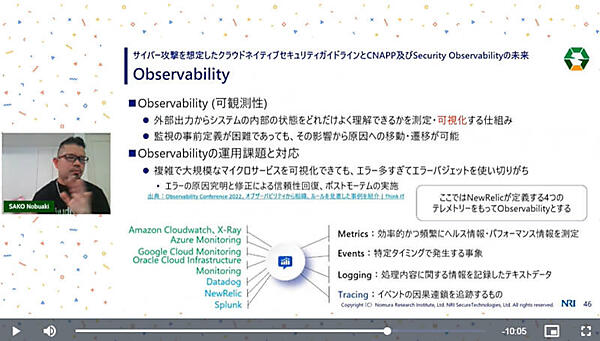

クラウドネイティブなシステムが大量のマイクロサービスで構成される前提に立てば、可観測性、Observabilityは必須となるとして、メトリクス、ログ、イベントに加えてトレーシングが重要と説明した。特にトレーシングはAPM(Application Performance Management)的な観点ではなく、サイバーアタックに対処するためのセキュリティトレーシングが必要だと説明した。

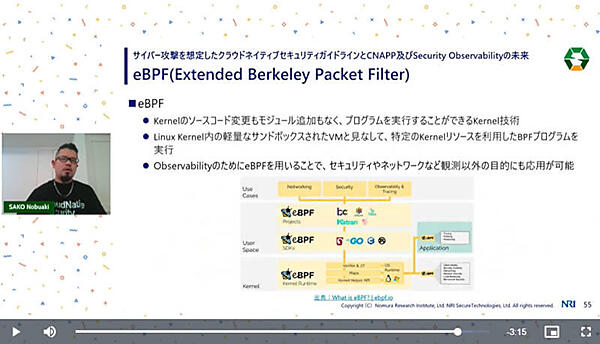

さらに可視化を強化するためにDPI(Deep Packet Inspection)とeBPF(extended Berkeley Packet Filter)が有効だと説明。eBPFについては次のスライドで説明を行っている。

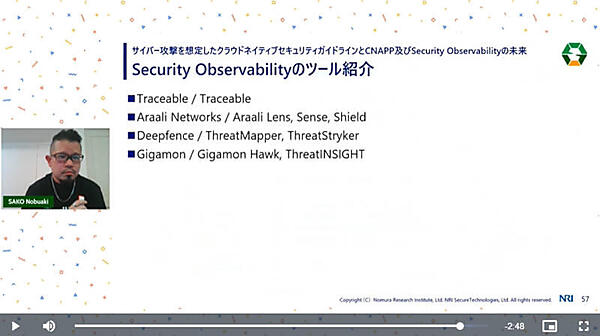

最後にセキュリティの観点から吉江氏が注目する最新のObservabilityのためのツールを紹介。

各ツール、サービスについては以下のURLから参照して欲しい。

Traceable:https://www.traceable.ai/

Araali Networks:https://www.araalinetworks.com/

Deepfence:https://deepfence.io/

Gigamon:https://www.gigamon.com/jp/

まとめとして、CNAPPにSecurity ObservabilityとSIEM(Security Information and Event Management)、SOAR(Security Orchestration Automation and Response)を加えて、包括的なサイバーアタックに対抗するセキュリティ施策が完成すると説明。ここではツール間の分断がなくなり一貫したセキュリティ体制が可能と書かれているが、CNAPPそのものがガートナーにより作られたインフラからアプリまでのセキュリティを包含したカテゴリーだとすればカバーする領域が広いのは当然で、ツール間の連携や可視化の統合はツールベンダーの努力が必要だろう。

企業のITシステム内部のセキュリティに加えて外部からの攻撃を想定した上で対策や体制を構築する仕事が難しいのは、企業にはさまざまな業界標準や守るべき規制がある中であらゆる手を使って攻撃しようとする相手に対抗する必要があるからだ。攻撃者はどんな武器も使えるのに、企業側は決められた武器と行動範囲しか認められていない不均衡なサバイバルゲームなのだ。NRIのような経験豊富なコンサルタントのチカラが試される領域だ。

- この記事のキーワード