CloudNativeSecurityCon 2023がシアトルで2023年2月1日、2日の2日間開催された。このカンファレンスはCloud Native Computing Foundation(CNCF)が2023年に初めて主催したセキュリティに特化したイベントで、セキュリティを中心にセッションが組み立てられている。

今回の記事では初日のキーノートセッションからOpen Source Security Foundation(OpenSSF)のトップであるBrian Behlendorf氏のセッションと、その後に行われたIsovalentのLiz Rice氏のセッションを紹介する。

キーノートはCNCFのExecutive Director、Priyanka Sharma氏のオープニングから始まった。今回は2日間で72ものセッションを実施すると説明。KubeCon+CloudNativeConほどではないが、注目の高さがわかる数字を紹介した。またさまざまなリサーチのデータを使って、クラウドネイティブなシステムにおいてもセキュリティの重要性を強調した。

Sharma氏の次に登壇したのがOpenSSFのGeneral ManagerであるBrian Behlendorf氏だ。

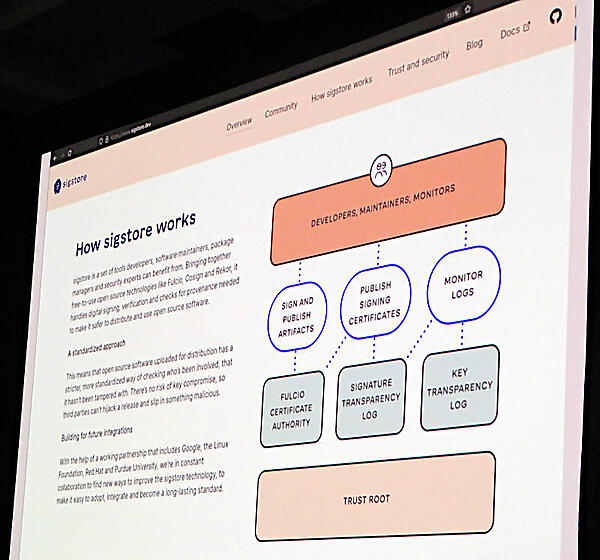

Behlendorf氏のセッションでは前半に過去のコンピューティングの歴史を振り返りながら、そして後半からは具体的なセキュリティ強化のための例としてSigstoreを紹介。ここから最新のセキュリティトレンドを解説する内容となった。

Sigstoreについては以下の記事も参考にして欲しい。

●参考:SigstoreコミュニティがGAを発表、OSSのベストプラクティスを学べる新トレーニング「オープンソース管理と戦略」日本語版をリリース

ここからは最新の動向として「ゼロトラストアーキテクチャーというものは存在せず、攻撃される領域を狭める努力をするしかない」と説明。特にソフトウェアの脆弱性については、時間とともに必ず発見されると説明する。これはLinus Torvalds氏の有名なコメント「given enough eyeballs, all bugs are shallow」に対するやんわりとした否定とも言えるだろう。特にソフトウェアは金庫に保管してある金の延べ棒ではなく、どちらかと言えば倉庫に置かれているレタスのように時間とともに腐ってしまうモノだというのが強烈だ。つまり攻撃を試みる人間にとっては、どんなソフトウェアでも対象となり、時間の経過によって些細なバグも発見されてしまうと説明した。

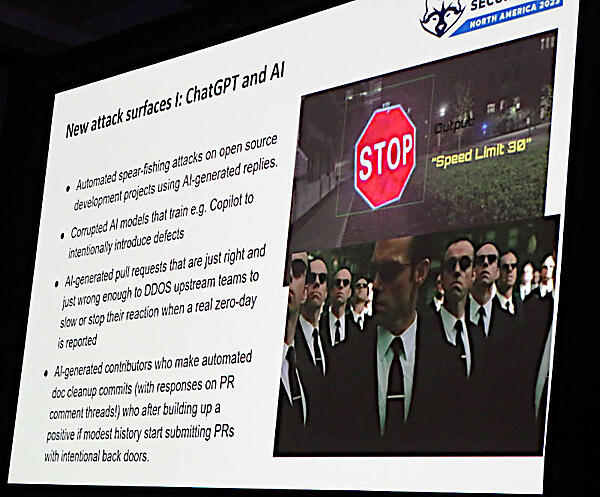

ここから3つの攻撃の対象について解説を行った。最初はLLMの実装として最近、非常に注目されているChatGPTだ。

ここではAIによって生成されたコメントやプルリクエストを使った攻撃などが例として挙げられている。ChatGPTやGitHubのCopilotはコードを補完するツールとして評価されているが、これは裏を返せば悪意を持った攻撃者が使えば攻撃のツールとしても使えてしまうことを表しており、良い面だけではなく悪い方向に使われてしまう可能性を解説した。

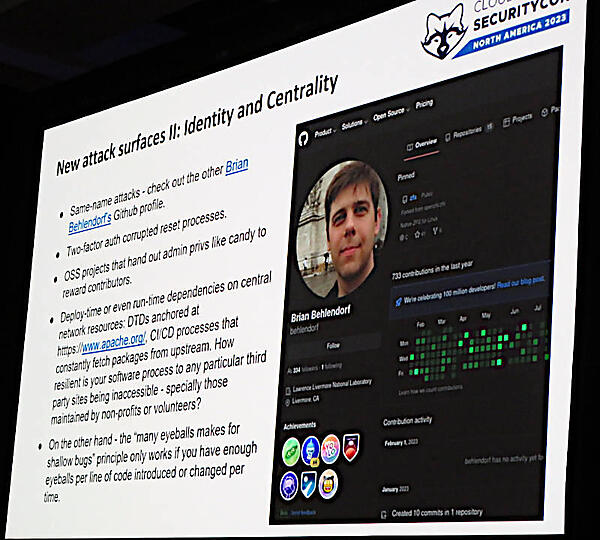

ここでは同姓同名のGitHubアカウントを表示して、このようなケースでは管理者が注意していても攻撃のための隙間となってしまうことを説明した。ここでは直接的に「given enough eyeballs, all bugs are shallow」を引用して、これが有効になるためにはより多くのeyeballが必要となると語った。

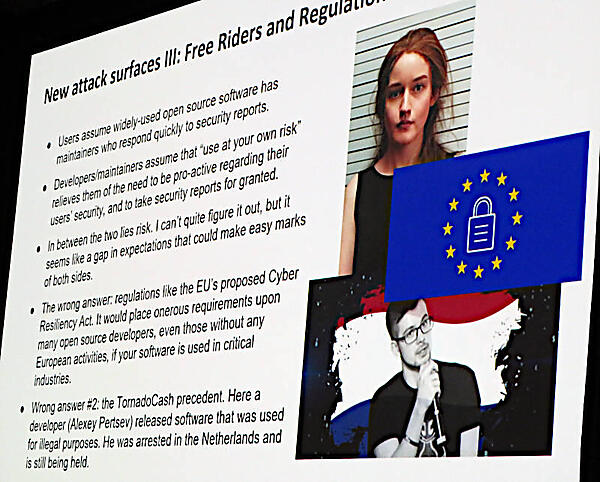

このスライドではユーザーとデベロッパーの認識の違いが予期せぬ事態を発生させてしまうとして、ここにリスクが存在することを説明。具体的にはユーザーはオープンソースのデベロッパーが即座にバグの修正を行ってくれると期待し、デベロッパーはバグや脆弱性などのリスクが発生することを理解して使ってくれると思っているという部分だろう。

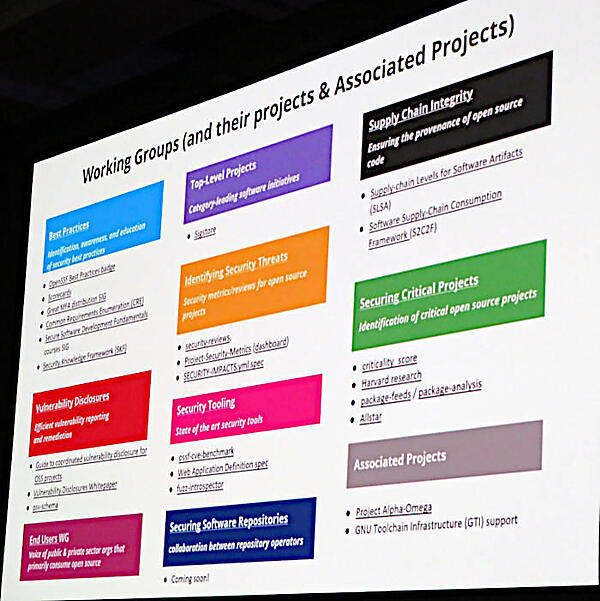

ここまででBehlendorf氏が考えるこれから起こり得るリスクについて説明を行い、この後、OpenSSFの活動を総括して紹介。ここではBehlendorf氏がリスクとして挙げたAIを使った攻撃についてはまだ具体化されていないが、リスクとして挙げたAIを使った攻撃の対策についても活動を始めることをコメントしてセッションを終えた。

Behlendorf氏の次はSysdigの創業者でCTOのLoris Degioanni氏の短いセッションがあった。それに続いて登壇したIsovalentのChief Open Source OfficerのLiz Rice氏のセッションを紹介する。

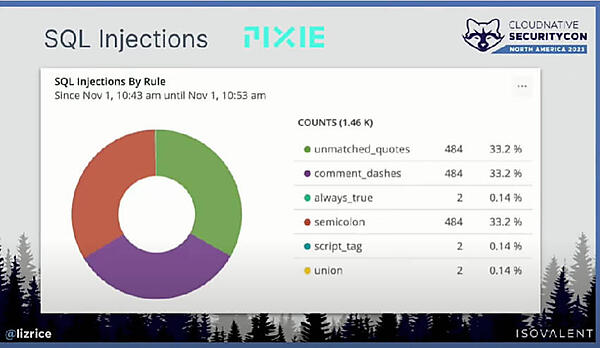

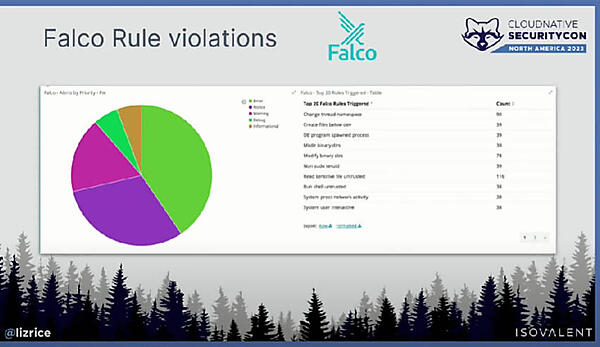

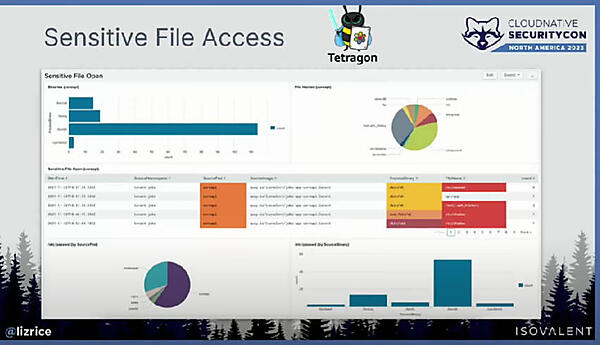

今回のセッションは、スターウォーズを題材にした名前のリソースを使ったKubernetesクラスターに対してポリシーの適用、トラフィックの可視化などを、スクリーンショットを使って解説する内容だ。

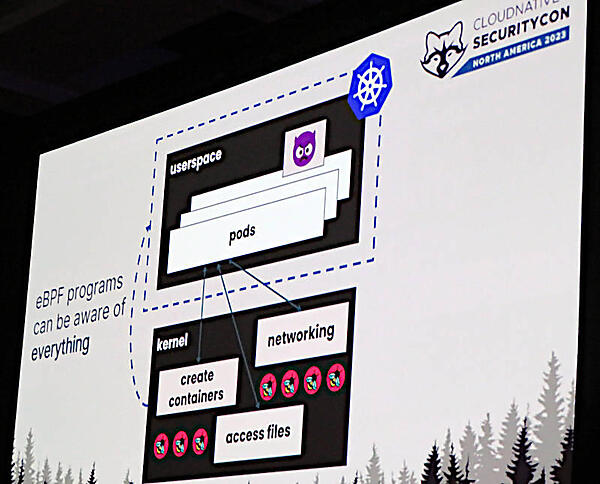

Rice氏のセッションはKubernetesクラスターにおいてeBPFを使ったオープンソースソフトウェアがどのように使えるのかを見せることが目的であり、所属するIsovalentが開発をリードするCilium、TetragonそしてSysdigが開発したFalco、New Relicが2020年に買収を発表したPixieなどを紹介。

それぞれのツールにはオーバーラップはあるものの、カーネルを書き換えることなくsyscallイベントをきっかけに、さまざまなロジックをアプリケーションからセキュアに呼び出せることでクラウドネイティブなシステムにおいては今最も注目されている技術であることには間違いない。

Behlendorf氏がSigstore以外はトレンドと新たなリスクについて語ったのとは対照的に、具体的にKubernetesの上のeBPFに特化していたのが印象的な対比だった。

- この記事のキーワード