連載の第2回ではVMware NSXが実現するネットワーク仮想化で、現在のネットワークをどのように変えることができるのかを紹介しました。今回はVMware NSXが持つセキュリティの機能に焦点を当てて紹介していきます。

サーバ仮想化とセキュリティ

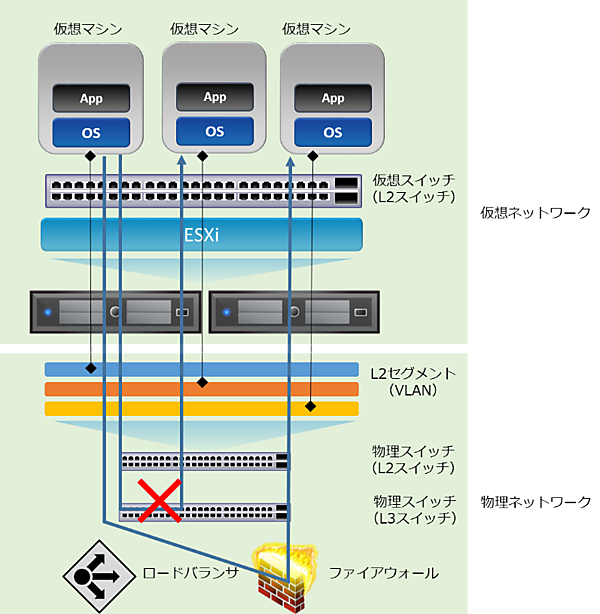

最初にサーバ仮想化とセキュリティの課題を見てみましょう。サーバ仮想化していない物理サーバ構成ではOSが直接物理スイッチに接続していました。そして物理スイッチとその上位にあるファイアウォールでそれぞれアクセス制御を行うことでセキュリティを確保するのが一般的でした。

従来の仮想スイッチのセキュリティの課題

サーバ仮想化構成では、OSと物理スイッチの間に仮想スイッチがあり、仮想スイッチはL2スイッチ相当の機能しか提供していません。そのため、物理サーバ構成の時のように、物理スイッチでアクセス制御リスト(ACL)を使っても、同一セグメント内の通信の制限を行うことができませんでした。

そのためサーバ仮想化構成で同一セグメント内の通信を制限するには、各ゲストOS内で動作するファイアウォールでアクセス制御を行う必要があります。VMware NSXでは仮想スイッチに分散ファイアウォール機能を追加することでこれらの課題を解決します。

実は仮想スイッチはセキュリティに最適な場所にある

仮想スイッチのセキュリティ上の課題をあげましたが、物理ネットワークではセキュリティ上の課題はないのでしょうか? サーバ仮想化構成時でもセキュリティは物理ネットワークで実装するのが良いのでしょうか?

物理ネットワークのセキュリティを検討する場合、ネットワーク管理者が「そのIPアドレスでどのアプリケーションが動くのか?」「そのアクセス制御はどのネットワーク機器で行うべきなのか?」を判断して適切な機器に適切な設定をする必要があります。こうしたネットワーク管理者に頼った設定は仮想マシンが別ホスト上に移動するといった仮想マシンの可搬性を考えると、複雑な設定が必要になり人的ミスにつながりかねません。

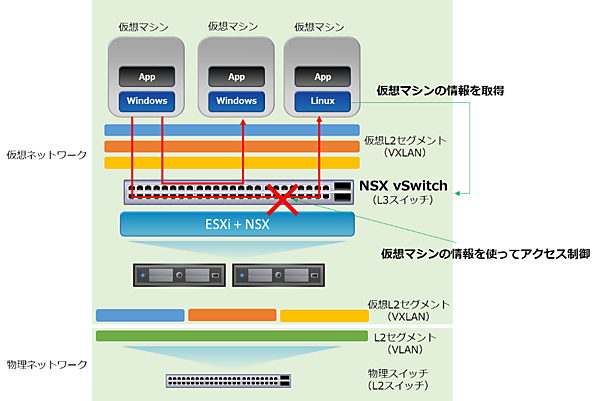

物理ネットワークのセキュリティの課題は、アプリケーションのことを考慮できずIPアドレスやMACアドレスに依存した設定であるということです。それに対して、ESXi上で動作する仮想スイッチは、アプリケーションを中心としたセキュリティを考えたときに、アプリケーションに関する情報を持つ最適な場所に位置しているということが言えます。

なぜ最適な場所なのか? その理由の1つは、仮想スイッチは仮想マシンに一番近いところで動作していて、どの仮想マシンが接続しているのかを把握していることです。vSphereのDRS(Distributed Resource Scheduler)等で仮想マシンがオンラインで移動したとしてもその設定は保持されたまま移行されます。そしてもう1つの理由は、仮想スイッチは仮想マシンの内部からの情報も把握している点にあります。「仮想マシンがどんなIPアドレスを使っているのか?」「仮想マシンのOSは何か?」「仮想マシンでログオンしているアカウントは何か?」などといった情報をベースにセキュリティポリシーを策定できます。

では次に実際にVMware NSXのNSX vSwitchでどのようなセキュリティが提供されるのか機能ごとにみていきましょう。

VMware NSXが提供するセキュリティ

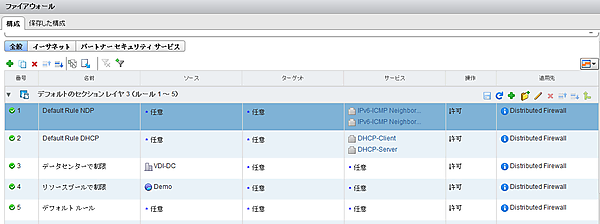

VMware NSXでは仮想マシンのセキュリティを確保するために、いくつかの機能を提供しています。本連載では、分散ファイアウォールとIDベースのファイアウォールルール、Activity Monitoringの3つの機能について紹介します。

分散ファイアウォール

分散ファイアウォールはNSX vSwitch内でL3スイッチのアクセス制御リスト(ACL)を実現する機能を提供します。第2回で紹介した分散ルータと同様に各ホストで動作しますが、1台の大きなファイアウォールとして設定・管理することが可能です。

分散ファイアウォールは物理ネットワークスイッチのアクセス制御リスト(ACL)と比較して以下のようなメリットがあります。

- 仮想マシンが移動しても設定が引き継がれる

- IPアドレスやMACアドレス以外にも、仮想マシン名やクラスタ名といったvSphereオブジェクトを使ったルールを定義することが可能

分散ファイアウォールは仮想マシンごとのNICレベルで動作するため、アクセスポリシーは外部と通信する前に適用されます。物理スイッチのアクセス制御リスト(ACL)のように、送信元から送信先のフローと送信先から送信元の2つのフローを定義する必要もありません。vSphereオブジェクトを使ったルールを定義することで、仮想デスクトップ環境やIaaS環境のように自動生成される仮想マシンに対してのアクセス制御も自動で行うことができます。

IDベースのファイアウォールルール

さらに分散ファイアウォールでは、Active Directoryのアカウントに応じたファイアウォールルールを作成できます。ただしゲストOSはWindowsベースに限定されます。IDベースのファイアウォールルールを使うと複数のアカウントで共有する1台の仮想マシンに対して、アカウントごとにアクセス制御を行うことができます。

Activity Monitoring

ここまではNSX vSwitchが提供するファイアウォール機能によるセキュリティについて紹介しました。最後にVMware NSXを使ってゲストOS内のアプリケーション通信を可視化するActivity Monitoringを紹介します。

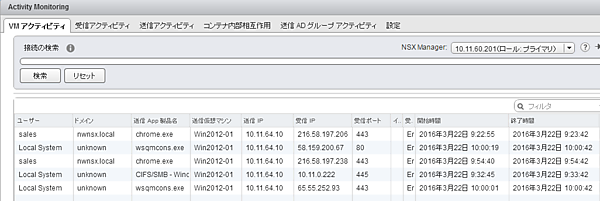

Activity Monitoringは任意のWindowsベースのゲストOSから外部ネットワークと通信の監査ログを取得できます。この監査ログはゲストOSからVMware NSXが持つGuest Introspectionと呼ばれる仕組みを使って、以下の画面のような情報の取得ができます。ユーザアカウントがどんなアプリケーションでどこと通信していたのかを確認できます。

Activity Monitoringは、セキュリティ監査ログの取得やファイアウォールのブロックログ原因の特定、分散ファイアウォールのアクセスポリシー設計時のアセスメントなどに利用できます。

今回はVMware NSXが提供するセキュリティに焦点を当てて紹介してきました。分散ファイアウォールで物理スイッチのアクセス制御リスト(ACL)機能を提供し、VMware NSXではIDベースのファイアウォールルールや「Activity Monitoringを使ってさらにセキュリティを高めることができます。

次回からは、ここで紹介したVMware NSXのユースケースについて掘り下げて解説をしていきます。