前回は、クラウド対応データ・センターに必要な3つの要件として、「簡素化」、「共有」、「セキュア」の3つを挙げました。このうえで、第1の要件であるネットワークの簡素化を実現するためのアプローチ(全部で3ステップ)を解説しました。

今回は、残る2つの要件、つまり「共有」「セキュア」について解説します。さらに、簡素化を含めた全3つの要件にまたがった「自動化」についても解説します。さらに、クラウドを利用するオフィス環境やモバイル環境の最新動向を説明します。

クラウド対応インフラの要件「共有」

まずは、データ・センターの2つ目の要件である「共有」について解説します。

今日のデータ・センターを見ると、互いに物理的に分離した、複数種類のネットワークが混在しています。データ通信やNAS(Network Attached Storage)向けのEthernet、FC(Fibre Channel)のSAN(Storage Area Network)、クラスタ用(サーバー間インターコネクト用)のInfiniBandなどです。

共有には、こうした分離されたネットワークを集約していくことも含まれます。

例えば、最近では、CEE(Converged Enhanced Ethernet)や、IEEE DCB(Data Center Bridging)という言葉をよく聞くと思います。これは既存の10GbE規格をデータ・センター用途に拡張したものであり、Ethernetインフラ上でFC接続を利用できるようにするFCoE(Fibre Channel over Ethernet)を使うための前提となります。

FCoEでは、FCとEthernetという、従来であれば分離されていたネットワーク同士を統合して、共有します。こうした動きが、ネットワークを取り巻くさまざまな場面で見られます。筆者が所属するジュニパーネットワークスも、こうした動きに対し、製品を市場に投入していきます。

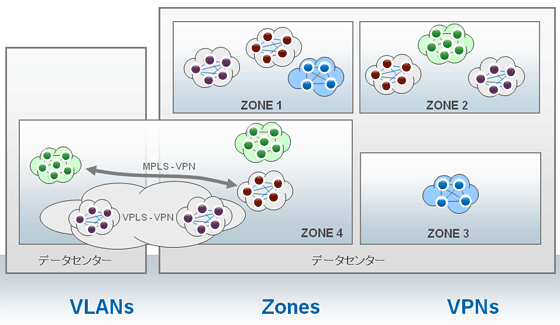

共有には「アプリケーションやリソースをどのようにまとめるか」という、主にセキュリティの要請から発生する切り口もあります。物理サーバーや仮想サーバーなどのインスタンスと、関連するアプリケーション・プロセスを、VLANを使ってグルーピングする、といったケースが相当します。複数のVLANグループをZoneにグループ化しているケースもあります。

クラウドを使う場面では、VPNを使って、データ・センター内やデータ・センター間をまたいだ複数のZoneを拡張していく必要性が出てくるでしょう。この場合には、MPLS(Multi-Protocol Label Switching)やVPLS(Virtual Private LAN Services)を推奨します。これらを用いてVLANを拡張することにより、DR(災害対策)を目的としたデータ・センター間のレプリケーションが可能になります。

MPLSやVPLSは、ほかにも、仮想サーバーの移行、サイトのロード・バランス(負荷分散)、パブリック・クラウドを一時的なリソースとして利用する"ハイブリッド・クラウド"、といったケースに有効です。

|

| 図1: 共有 - バーチャル・パーティショニング |

クラウド対応インフラの要件「セキュア」

ネットワークを「共有」していくと、次に「セキュア」であることが求められます。

従来のセキュリティ・モデルは、西洋の城のようです。大きく分厚い壁、深い堀、跳ね橋があり、門までには長い道があります。多くの防衛線が周囲をめぐり、強固なセキュリティです。しかし、柔軟性や俊敏性に欠けています。クラウドの価値の1つである共有や、迅速なリソースの割り当てには向きません。

クラウドのコンセプトに適したセキュリティ・モデルは、ホテルのようなものです。多くの人が施設を共有する経済的なモデルです。利用者に鍵を渡し、自ら施錠できるようにしておくとともに、各部屋の間でのロック・システムを協調させます。誰が入ってきて、誰が出たのか、どこで問題が起こっているのかを把握できる必要もあります。単なる防衛線ではなく、データ・フローをセキュアにしていくことを考えなければなりません。

|

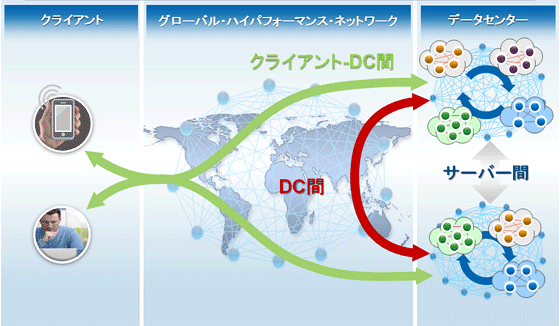

| 図2: データ・センターのデータ・フロー |

データ・センターをセキュアにする作業は、アプリケーションのデータ・フローをセキュアにすることから始まります。図2のように、データ・センターには、3つのフロー型があります。Zoneをまたがるサーバー間のフロー、データ・センターをまたがるフロー、クライアントとデータ・センター間のフロー、です。これら3つのフローすべてをセキュアにする必要があります。

セキュリティを確保するためには、セキュリティ関連のアプリケーションを仮想化して、クラウド環境にサービスとして組み入れることが有用です。ここでは、「誰が」「どのアプリケーション」を使ったのかが重要です。こうした理由から、ジュニパーのセキュリティ・ルーター「SRXシリーズ」やSSL VPNアプライアンス「SAシリーズ」では、ユーザーIDベースでアプリケーションを識別できるようにしています。