実際の攻撃と対策のアプローチ

さて、第1回では、標的型サイバー攻撃の仕組みや目的といった俯瞰(ふかん)的な基礎部分について解説し、従来の「攻撃を防ぐ」というアプローチでの対策が非常に難しい事を理解して頂いた。

セキュリティ対策に対する根本的な意識改革が必要になるため、第2回となる今回は、標的型サイバー攻撃のより具体的な攻撃方法等について解説し、「なぜ攻撃を防ぐ事が難しいのか?」という点をより詳細に解説する。

標的型サイバー攻撃と従来の攻撃の違い

まずは第1回のおさらいとして、従来の攻撃と標的型サイバー攻撃の主な違いを下表にまとめたので、参考にして欲しい。

| 項番 | 内容 | 従来のマスメール型攻撃 | 標的型サイバー攻撃 |

|---|---|---|---|

| 1. | 目的 | 多数の PC 操作 (Bot化)等 | 機密情報の入手等 |

| 2. | ウイルス検体入手 | 容易 | 非常に困難 |

| 3. | 検体数 | 多数 | 非常に少数 |

| 4. | Anti-Virusソフトによる検知 | 可能 | ほぼ不可能 |

| 5. | メールの使用言語 | 英語 | 日本語 |

| 6. | メールの内容や件名 | 一般的な用語や文脈、自組織とは無関係 | 自組織の用語も包含、自組織の人間に関係のある事項 |

| 7. | メールの送信者 | 不明な組織や個人、感染した知人 | 自組織の役職者、大企業、官公庁 |

| 8. | 主な添付ファイル形式 | Exe等の実行ファイル形式 | PDF、Word、Excel等の文書形式 |

| 9. | 標的の対策状況把握 | 把握せずに攻撃 | 熟知した上で攻撃 |

あらためて見直しても、従来の攻撃とは、様々な点が異なっており、対策するという観点からは、企業側に不利な状況が多く揃っているのが確認できるかと思う。

標的型メールのサンプル

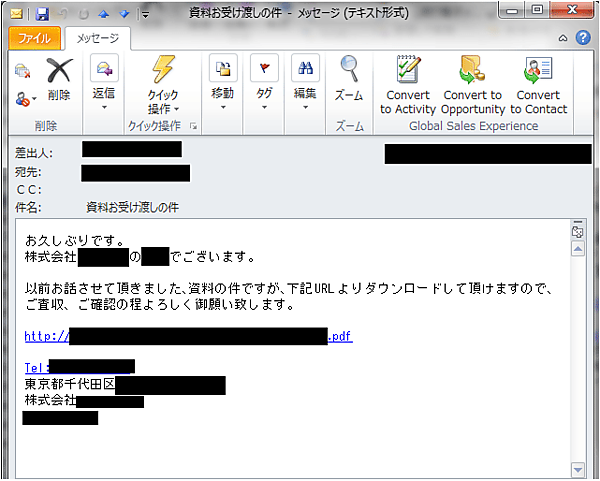

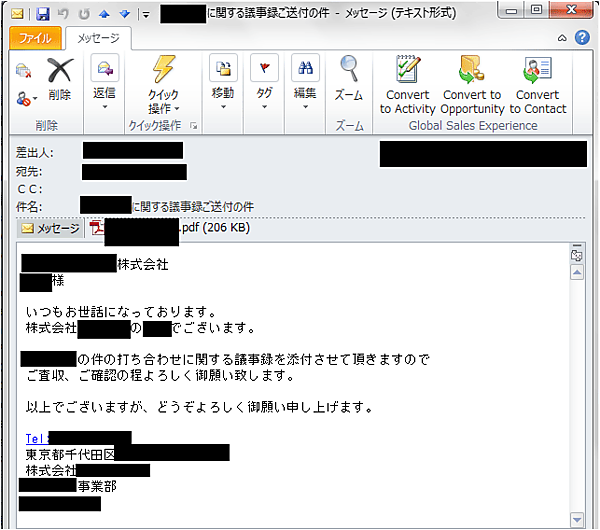

さて、前回から、標的型メールを利用してユーザーを攻撃するという解説をしているが、もう少し具体的に標的型メールを解説しよう。標的型メールによく使用される方法としては、二つの攻撃方法がある。マルウェアを添付する方法と、マルウェアへのWebリンクを記述した方法である。

それぞれサンプルのスクリーンショットを載せるので参考にして欲しい。

| 図1(左):添付バージョン/図2(右):リンクバージョン(クリックで拡大) | |

従来使用されていた、英語で記述された明らかに怪しいメールに比べ、かなり紛らわしい印象を受けるのではないだろうか?例えば、PDFの見積もりが添付されたメールをよく受け取っている営業の方であれば、見積もりに似せた名前で添付されているPDFファイルをオープンしてしまう可能性は非常に高いだろう。標的型メールを受け取った営業からすれば、一目見て怪しいと分かるメールであれば判別のしようもあるが、そうでないものに関していちいち真偽を確かめる時間もないし、方法も分からないといったところではないだろうか?

再三言っている事だが、これまでの「怪しいメールは開かない」というリスク回避方法は通用しない可能性が高い。なぜなら、人によっては「怪しくないメール」に見えてしまうようにメールが作りこまれているからだ。こういった、標的型メールによる攻撃の成功率の高さは、政府が行った実験でメール開封率が約1割であった事からも証明済みである※。詳しくは第1回で解説しているので参照頂きたい。

また、最近では、マルウェアがパスワード付きZIPとして添付されているケースも増えており、メールサーバーでのマルウェアチェックができない事もあいまって、標的型メールによる攻撃成功率は高いと言える。

※ここで言う開封率とは、実際に添付されていたファイルを開いた、もしくは、メールに記載されていたリンクをクリックしてしまった率である。

◆◇◆◇ コラム ◆◇◆◇

標的型メールに限った事ではないが、ブラウザの脆弱性を利用した攻撃メールの場合、プレビューしただけで感染する可能性もあるので、今までどおり、OSやブラウザのパッチ管理を行いながら、リンクバージョンや、添付ファイルバージョンの標的型メールに気をつける必要がある。