今、日本の企業は、狙われている。いや、正確には日本の企業が持つ知的財産である、機密情報が狙われている。連日、被害にあった有名企業や組織の名前がメディアの紙面上に踊っているのは読者の皆さまもご存じの通りである。

実は、ITを駆使して機密情報を狙う、このような産業スパイ的な行為は、我々セキュリティ専門家の間では、5年以上前からその存在を知られていた。ここにきて、著名な企業が被害に遭い始めたため、メディアへの露出機会が増え、明るみに出るようになった訳だ。

現在、著名な企業が被害に遭い、頭を悩ませているようなケースは、「標的型サイバー攻撃」と言われる攻撃である。第1回のタイトルである「標的型サイバー攻撃は防げる?」に対する結論を先に言ってしまうが、標的型サイバー攻撃は、「攻撃を防ぐ」という従来のアプローチで対策する事はほぼ不可能である。そのため、防げない前提に立ち、理論的にセキュリティ対策を構築していく必要がある。

標的型サイバー攻撃は、不特定多数ではなく、明確に標的を特定した上で仕掛けるサイバー攻撃の総称だが、本連載では、特にメールを介して攻撃を試みる標的型サイバー攻撃に焦点を当てて解説していく。

連載第1回目となる今回は、まず、標的型サイバー攻撃の「1. 仕組み」「2. 目的」「3. 対象」「4. 手法」について解説し、「標的型サイバー攻撃を防ぐ事はほぼ不可能」と言う事を理解して頂こうと思う。

1. 標的型サイバー攻撃の仕組み

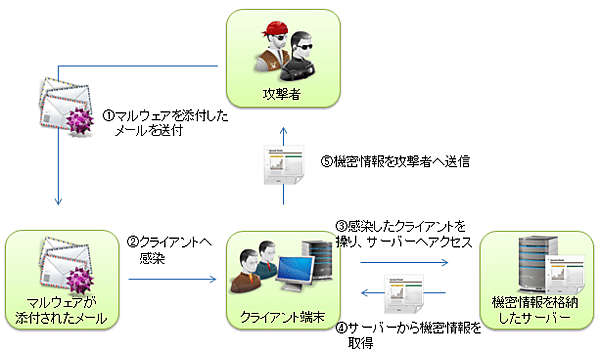

まずは、標的型サイバー攻撃の全容を把握するため、ここでは、攻撃者が標的型サイバー攻撃を仕掛けて、機密情報を入手するまでの仕組みを解説する。

標的型サイバー攻撃は、一般的に、下記のような流れで攻撃が実施される。

|

| 図1:一般的な標的型サイバー攻撃の流れ |

上図の攻撃の流れを簡単に解説すると、メールに添付されたマルウェアをクライアント端末へ感染させ、感染した端末を操って機密情報を取得し、攻撃者がアクセスできるサーバーへアップロードするという流れである。この仕組みを見ると、下記の疑問が出てくるのではないだろうか?

「マルウェアを攻撃に利用するのであれば、マルウェア対策ソフトが入っているから、対策はできているはず。標的型サイバー攻撃を受けてしまった企業はなぜ防げなかったのだろうか?」

これがまさに標的型サイバー攻撃の本質をついた疑問と言える。この疑問が解決した時、初めて標的型サイバー攻撃対策の入り口に立ったと言える。