企業を取り巻く情報セキュリティ・リスクの移り変わり

最終回である今回は、これまで述べてきたことのまとめを兼ねて、企業の情報セキュリティ戦略の中で情報漏えいリスク対策やDLPテクノロジーをどのように位置付けるべきか、について考える。

IT分野に長くかかわっている人であれば、「かつては“インターネットの出入り口にファイア・ウォールを設置しておけばOK”という時代があった」などと回想してしまうこともあるのではないだろうか。あるいは、オープンなネットワークが存在しなかったメインフレーム主流の時代は、もっともっと“平和”であったろう。

現在の情報システムは、かつてほどシンプルではなくなった。かつてのインターネットからの脅威は、不特定多数を対象としていたが、それはすでに過ぎ去った。現在では、クレジットカード番号やユーザーID/パスワードなどの個人情報を高度な手段を使って盗み出す攻撃や、正当なシステム権限を持つユーザーによる不正行為が大きな社会問題になっている。

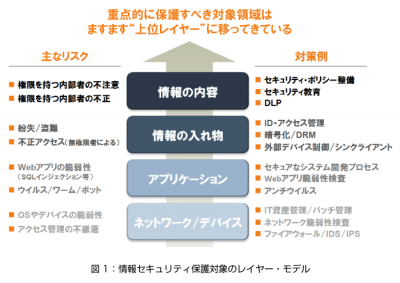

企業をとりまく情報セキュリティ・リスクの移り変わりを整理するため、情報セキュリティで保護すべき対象を、ネットワーク・プロトコルと同様のレイヤー構造モデルでとらえてみよう。例えば、最下位にネットワークやデバイスの層があり、その上にアプリケーション層、そしてデータ層が重なっているというモデルを描くことができる(図1)。

あるレイヤーできちんとセキュリティ対策を実施することが当たり前になってくると、攻撃者はより上位のレイヤーを狙うようになる。ネットワーク/デバイス層でファイア・ウォールやIDS設置などの対策が当たり前になると、その上位のアプリケーション層が攻撃の対象となり、アプリケーション層の対策が進むと、さらに上位のレイヤーが大きなリスクとなっていく。

「システム中心型」から「コンテンツ中心型」のセキュリティへ

情報セキュリティの大きなリスクは、次第に、上位レイヤーに移ってきている。最上位のレイヤーでは、権限を持つ人間によるミスや不注意など「人」に関わるものが主なリスクになっている。

この最上位のレイヤーは、システムの基盤や「情報の入れ物」に注目する手法では十分に保護できない。例えば、どれほど厳密な暗号化やアクセス制御、あるいはモニタリングを行っても、正当な権限を持つ人間のアクセスそのものは防止できない。

情報システム環境の変化も、セキュリティの方法論に影響を与え始めている。SaaSやクラウド・コンピューティングなどの環境では、特定の情報が特定のシステムに格納されるとは限らない。すなわち、従来のネットワーク機器やサーバー機などを主な保護対象とする「システム中心型」のセキュリティ方法論が通用しなくなってきている。

こうした状況下で情報資産を保護するために取り組むべき次のステップは、「情報の内容」を直接にコントロールする手段を得ることである。今後の情報セキュリティは「情報中心型」に、さらに具体的にいえば、情報の内容に応じたコントロールを行う「コンテンツ中心型(コンテンツ・セントリック)」にシフトしていく。DLPは、このような時代背景の中で必然的に登場してきたテクノロジーである。

DLPテクノロジーは「情報の内容」をコントロールすることで情報漏えいのリスクを低減する。これを企業の情報セキュリティ・システムに組み込む際には、どのような考慮が必要になるだろうか。次ページでは、情報セキュリティを設計する際の最も基本的な考え方を確認する。