はじめに

前回は、ウイルス感染の現状や、ウイルス対策ソフトの総合力を調査するために役立つサイトを紹介したうえで、ウイルス対策ソフトにとってリアルタイムにウイルスを検知する能力が重要であることを解説した。また、フリー・ソフトウエアの「AntiMalware ARC*1」を利用することで未知のUSB感染型ウイルスを検知できることを紹介した。

今回は、AntiMalware ARCで検知したUSB感染型ウイルスをアークンのサイトにアップロードする仕組みと、アップロードされた各ファイルを「Virus Total*2」に転送して各ウイルス対策製品の検知状況を記録する仕組みを解説する。このうえで、ログの集計結果から見えてきた、各ウイルス対策ソフトの真の実力を明らかにする。

- [*1] AntiMalware ARCは、USBメモリー経由で繁殖するUSB感染型ウイルスの感染を未然に防ぐことを目的としたフリー・ソフトウエア。USB感染型ウイルスを検知する機能や、未知のUSB感染型ウイルスをアークンにアップロードする仕組みを備える。

- [*2] Virus Totalは、ユーザーが指定するファイルやURLのコンテンツについて、各社のウイルス・エンジンによってウイルス、ワーム、トロイの木馬、そのほかのマルウェアが検出されるかどうかを分析するWebサービス。現在、約50社のウイルス対策ベンダーが協力している。

USB感染型ウイルスをアークンにアップロードする

今回のテストでは、USB感染型ウイルスを収集するため、前回解説したAntiMalware ARCを利用した。AntiMalware ARCは、接続したUSBメモリーに、プログラムを自動実行する機能(AutoRun.inf)があると、アラートを表示する。このうえで、検出したAutoRun.infと、自動実行されるプログラム・ファイルを、ユーザーの許可がある場合に限り、アークンに送信する(該当するファイル以外の情報は送信しない)。

AutoRun.infを正規に利用しているユーザーも存在するため、AntiMalware ARCで収集したファイルには、当然、未感染ファイルが多く含まれる。一方、通常のユーザーでは、AutoRun.infを利用するケースは少ない。よって、ユーザー自身に心当たりが無い限り、AntiMalware ARCで検知したプログラムは、USB感染型ウイルスである可能性が高い。

AntiMalware ARCは、検知したすべてのファイルをアークンに送信するわけではない。まず、検知したファイルのMD5値(代表的なハッシュ関数の1つであるMD5を介したハッシュ値)を取得して、アークンのサーバーに問い合わせ、登録済みのファイルかどうかを調べる。新しいMD5値である場合(新たなファイルである場合)に限って、ファイルを送信する。

この仕組みにより、重複したファイルの送信を避け、通信トラフィックを軽減している。また、アークンにおいても、重複したファイルは不要である。同一ファイルが初めてアークンに送信された日時と、同一ファイルがどのくらい送信されようとしたのかの累計が分かればよいのだ。

AntiMalware ARC利用状況

AntiMalware ARCの利用状況を知るため、AntiMalware ARCを公開した2010年8月23日から2010年11月4日(記事執筆現在)までの74日間のログを分析する。

AntiMalware ARCは、複数のフリー・ソフトウエアのダウンロード・サイトに登録したため、全体のダウンロード数は把握できていない。国内ではVectorやアークンのWebサイト、海外ではZDNetやcnetなどに登録した。

AntiMalware ARCは、30分ごとにアークンのサーバーにアクセスし、プログラムの差分ファイルが無いかどうかを調べる。この通信ログによって、現在どのくらいのユーザーがAntiMalware ARCを利用中かが、大ざっぱではあるが判断できる。2010年11月4日10:00(日本時間)現在、少なくとも400台以上のPC上で、AntiMalware ARCが稼働していることが分かる。

|

| 図1: AntiMalware ARCの利用者の分類 |

図1は、通信ログのドメイン名を集計することで、AntiMalware ARCの利用者を大ざっぱに分類した集計結果である。国内での利用者は、全体の96%、海外での利用者は、全体の4%である。国内の利用者の詳細は、個人ユーザーが66%、企業ユーザーが23%、政府ユーザーが1%、大学ユーザーが6%であることが分かる。

ファイル送信前に重複をチェックする

表1は、テスト期間中にAntiMalware ARCから問い合わせのあったファイル情報(MD5値)数と、実際にアップロードされたファイル数をまとめたものである。

1429個のファイル情報(MD5値)が、アークンのサーバーに送信された。内訳は、ウイルスと判断したファイルが188個で、未感染ファイルが1241個だった。

重複したファイルを除き、実際にアークンのサーバーに送信したファイル数は、171種類だった。内訳は、ウイルスと断定したものが41種類であり、未感染ファイルであったものは、130種類だった。送信されてきたファイルの76%が正常ファイルだったが、それでも、72日間で41種類の新種ウイルスを捕獲できたことは、大きな収穫だった。

表1: アップロードされたファイル情報数とファイル数

| ファイルの種類 | ファイル情報(MD5値)数 | 送信したファイル数 |

|---|---|---|

| ウイルス感染ファイル | 188 | 41 |

| 未感染ファイル | 1241 | 130 |

| 合計 | 1429 | 171 |

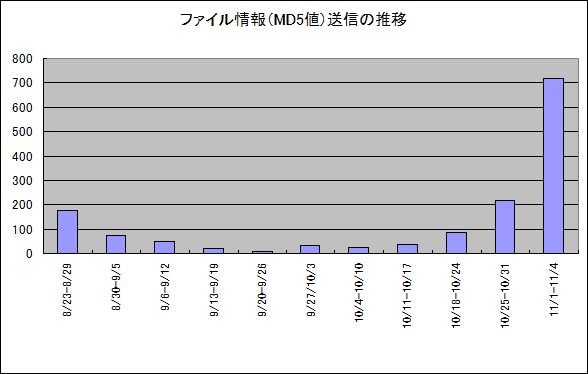

図2は、期間中にAntiMalware ARCから問い合わせがあったMD5値の数、1週間単位で棒グラフに示したものである。

AntiMalware ARCをリリースした当初は、多くのユーザーがAntiMalware ARCをダウンロードして利用を開始したため、MD5値の問い合わせ数が多い。いったん収束したものの、2010年10月後半から急激に問い合わせ数が増加した。

これは、AntiMalware ARCのインストール数が増加したことに加えて、新種のUSB感染型ウイルスが実際に増加したためと考えられる。事実、2010年11月の第1週では、送信されてくる新しいMD5値は、過去以上の高い確率で、新種のUSB感染型ウイルスだった。

|

| 図2: ファイル情報(MD5値)送信の推移 |

収集検体を、即時、ウイルス検査して記録する

AntiMalware ARCから送信されてきたファイルは、自動的に即時Virus Totalに送信する。ユーザーのPC上で「今」検知して送信した検体が、「今」各社のウイルス対策ソフトで検知可能かどうかを測定するためである。Virus Totalから返ってきた結果は、アークンのサーバーにログとして残す仕組みになっている。

リスト1は、Virus Totalから返ってきた情報を元に自動生成したログの一例である。

リスト1: Virus Totalからの結果情報を元にしたログの例

Complete scanning result of "tmf3w3g0.com-072459", processed in VirusTotal at 09/25/2010 00:58:09 (CET). [ file data ] * name..: tmf3w3g0.com-072459 * size..: 113607 * md5...: cf4d6dbc6fe3593cfd5d11e358a66c12 * sha1..: 6a4cff0c0f5b2cc8c6edc25f81f110321cc772fb * peid..: - [ scan result ] AhnLab-V3 2010.09.25.00/20100924 found [Dropper/Malware.113607] AntiVir 7.10.12.30/20100924 found [TR/Crypt.NSPM.Gen] Antiy-AVL 2.0.3.7/20100924 found [Trojan/Win32.OnLineGames.gen] Authentium 5.2.0.5/20100924 found [W32/Pws.AASC] Avast 4.8.1351.0/20100924 found [Win32:OnLineGames-CVC] Avast5 5.0.594.0/20100924 found [Win32:OnLineGames-CVC] AVG 9.0.0.851/20100924 found [Win32/NSAnti.H] BitDefender 7.2/20100924 found [Trojan.Generic.534932] CAT-QuickHeal 11.00/20100924 found [TrojanGameThief.OnLineGames.s] ClamAV 0.96.2.0-git/20100925 found [Trojan.Spy-26309] Comodo 6189/20100924 found [TrojWare.Win32.PSW.OnLineGames.NLE] DrWeb 5.0.2.03300/20100925 found [Trojan.MulDrop.6474] Emsisoft 5.0.0.37/20100924 found [Trojan-GameThief.Win32.OnLineGames!IK] eSafe 7.0.17.0/20100921 found [Win32.TRCrypt.Nspm] eTrust-Vet 36.1.7875/20100925 found [Win32/Frethog.AOP] F-Prot 4.6.2.117/20100924 found [W32/Pws.AASC] F-Secure 9.0.15370.0/20100924 found [Trojan.Generic.534932] Fortinet 4.1.143.0/20100924 found [W32/Packed.ONLINEGAMES.gen!tr] GData 21/20100924 found [Trojan.Generic.534932] Ikarus T3.1.1.88.0/20100924 found [Trojan-GameThief.Win32.OnLineGames] Jiangmin 13.0.900/20100921 found [Trojan/PSW.OnLineGames.shb] K7AntiVirus 9.63.2600/20100924 found [Password-Stealer] Kaspersky 7.0.0.125/20100924 found [Packed.Win32.PolyCrypt.h] McAfee 5.400.0.1158/20100925 found [PWS-Gamania.gen.a] McAfee-GW-Edition 2010.1C/20100924 found [Heuristic.LooksLike.Win32.Suspicious.C!87] Microsoft 1.6201/20100924 found [Worm:Win32/Taterf.F] NOD32 5477/20100924 found [Win32/PSW.OnLineGames.NLE] Norman 6.06.06/20100924 found [W32/Smalltroj.CXUR] nProtect 2010-09-24.02/20100924 found [Trojan-PWS/W32.WebGame.113607] Panda 10.0.2.7/20100924 found [W32/Lineage.KYR] PCTools 7.0.3.5/20100924 found [Rootkit.Agent.QV] Prevx 3.0/20100925 found [High Risk Cloaked Malware] Rising 22.66.00.07/20100921 found [Trojan.PSW.Win32.GameOLSys.gx] Sophos 4.58.0/20100924 found [Mal/EncPk-CE] Sunbelt 6924/20100924 found [Trojan.Crypt.NSPM.Gen] SUPERAntiSpyware 4.40.0.1006/20100925 found nothing Symantec 20101.1.1.7/20100925 found [Trojan.Packed.NsAnti] TheHacker 6.7.0.0.031/20100925 found [Trojan/OnlineGames.gen] TrendMicro 9.120.0.1004/20100924 found [TSPY_ONLING.ED] TrendMicro-HouseCall 9.120.0.1004/20100924 found [TSPY_ONLING.ED] VBA32 3.12.14.1/20100924 found [Malware-Cryptor.Win32.General.4.1] ViRobot 2010.9.24.4059/20100924 found [Trojan.Win32.Amvo.Gen] VirusBuster 12.65.25.0/20100924 found [Trojan.Lineage.Gen!Pac.3]

このログには、送信したファイル名、Virus Totalが処理した日付、ファイル・サイズ、MD5などのハッシュ値、ウイルス対策ソフトのバージョン番号やシグネチャ・ファイルの日付などを記録している。加えて、ウイルスを検知した場合はウイルス名を、ウイルスを検知しなかった場合は[found nothing]と記録する。

ログ中にある「McAfee」には、McAfeeとMcAfee-GW-Editionの2種類がある。McAfeeは、通常のクライアント・ソフトウエア版での検知結果を示している。McAfee-GW-Editionは、McAfee Web Gatewayと呼ぶゲートウエイ型アプライアンスの検知結果を示している。

「TrendMicro」にも、TrendMicroとTrendMicro-HouseCallの2種類がある。TrendMicroは、通常のクライアント・ソフトウエア版での結果である。TrendMicro-HouseCallは、トレンドマイクロが提供している無料のウイルス・スキャナーの結果である。

ログの最終行にある「VirusBuster」は、おなじみのトレンドマイクロの「ウイルスバスター」を指すものではない。15年以上も前からハンガリーで活躍しているウイルス対策ベンダー、VirusBusterを示している。一方、トレンドマイクロでは、古くは「PC-Cillin」(パソコンとペニシリンの造語)、最近では「Titanium」というブランドで販売している。「ウイルスバスター」というブランドは、日本国内限定で使っている名称である。

ベンダー名には、日本でおなじみの会社のほか、聞いたこともない会社が含まれている。セキュリティの専門家であれば周知の事実であるが、日本に上陸しているウイルス対策ベンダーは、世界全体のほんの一部に過ぎない。もしくは、ウイルス検知エンジンだけをほかのセキュリティ・ベンダーにライセンス供給している例や、ブランド名だけを変更して日本で販売している場合も多い。

例えば、ソースネクストの「ウイルスセキュリティZERO」は、インドのチェンナイで1990年に創立されたK7 ComputingのK7 AntiVirusの技術を利用している。つまり、ソースネクストが発表しているAV-Test.orgによるウイルス検知率テスト結果の中で「ソースネクスト(ウイルスセキュリティ)」と表示している部分は、実はK7 ComputingのK7 AntiVirusのことを指している。

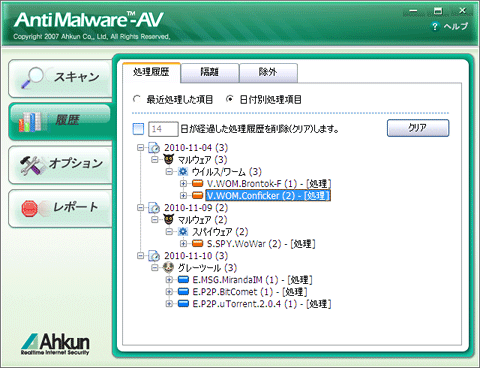

守備範囲が広いAhkun AntiMalware

ウイルス対策ソフトの1つとして、アークンのAhkun AntiMalware(図3)を紹介する。同製品は、海外のウイルス検知エンジンと自社エンジンのダブル・エンジンとなっており、ウイルス、ワーム、トロイの木馬、スパイウエア、そして、P2Pやメッセンジャーと、守備範囲が広い。

自社製エンジンによって、海外製ウイルス検知エンジンの弱点を補っている。例えば、WinnyなどのP2Pや、メッセンジャーなど組織によって使用を禁じているプログラム、ワン・クリック詐欺に利用されるワン・クリックウエアなど、国内特有のマルウェアを検知する。

| 図3: Ahkun AntiMalware(クリックで拡大) |

AntiMalware v4の頃は、Kaspersky製のエンジンを利用していた。その後、AntiMalware v5になってBitDefenderのエンジンに変更した。ウイルス検知エンジンを変更した理由は、検知力と安定性である。

アークンでは、ウイルス検知エンジンについても、独自開発路線を模索中である。表2は、Ahkun AntiMalwareが備える、2010年11月3日現在のシグネチャ数である。Ahkunエンジンの更新状況については、アークンのホーム・ページを参考にしてほしい。

表2: Ahkun AnitiMalwareのシグネチャ数

| エンジンの種類 | シグネチャ数 |

|---|---|

| BitDefenderエンジン | 644万1337 |

| Ahkunエンジン | 27万1647 |

| 合計 | 671万2984 |