はじめに

近年、サイバー攻撃は巧妙化しており、組織全体で一丸となって対応していくことが求められています。情報処理安全確保支援士試験でもサイバー攻撃への対応に関する問題として、インシデント対応に関係する問題が午後試験を中心に多く出題される傾向があります。

今回は、CSIRT(Computer Security Incident Response Team)やインシデント対応に関して重要なポイントを整理していきます。

インシデント

インシデントとは、コンピュータセキュリティに関係する重大な事故につながる可能性のある出来事です。代表的なインシデントとして不正アクセスやウイルス感染、情報漏洩などが挙げられます。

これらのインシデントが発生すると組織への大きな打撃となります。そこで、インシデントに対して適切に対策することをインシデントレスポンスと呼びます。高度化する攻撃に備え、組織一丸となったインシデントレスポンスが求められています。

CSIRT

CSIRT(Computer Security Incident Response Team)は、セキュリティインシデントの発生の監視やセキュリティインシデント発生時の対応を行う専門的な組織です。組織的なインシデントレスポンスを行う専門チームと考えても良いでしょう。

CSIRTは自組織内の他部門との連携の柱となり、組織外との連絡窓口の役割も持ちます。すなわち、組織における情報セキュリティを統括して対応します。

インシデントハンドリング

CSIRTはインシデントレスポンスを行いますが、実際にはインシデント発生時以外にも準備や事後検討などの行うべき活動があります。この活動をインシデントマネジメントと呼びます。このうち、インシデントの発生時から解決までの処理を行う活動をインシデントハンドリングと呼びます。

では、インシデントハンドリングではどのようなことを行えば良いのでしょうか。「JPCERT/CC」が公開している「インシデントハンドリングマニュアル」やIPAが翻訳・公開している「コンピュータセキュリティインシデント対応ガイド」を基に、基本的な考え方を押さえておきましょう。

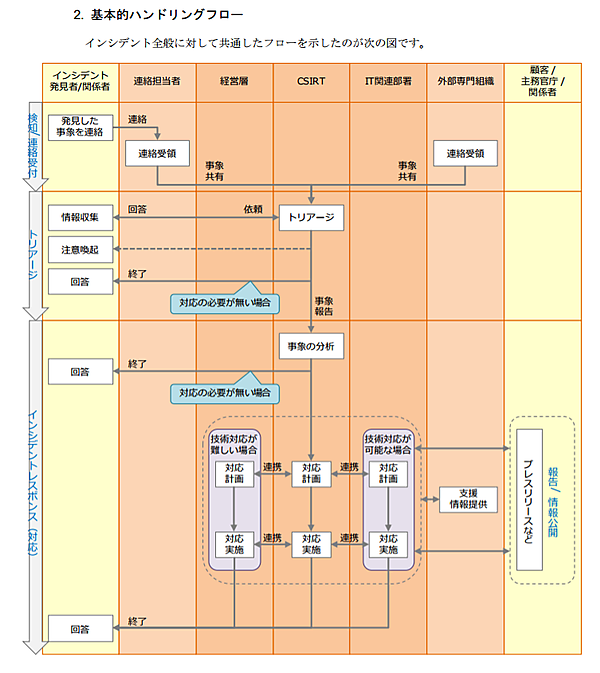

図:インシデントハンドリングフロー(「インシデントハンドリングマニュアル」より引用)

以下に各フェーズにおける主な活動をまとめました。各表中における「例」は標的型メールを起点としたマルウェア感染を想定した対応の一例を表記しています。

・検知/連絡受付

最初のミッションはインシデントを発見することです。システムログなどから普段の業務ではありえない不正な通信などの発見や、通報からインシデントの発生を知り得る可能性があります(表1)。

表1:検知/連絡受付

| 活動 | 説明 | 例 |

|---|---|---|

| システムによって異常を検知 | 侵入や改ざんの痕跡を調べる | プロキシサーバーのログからC&Cサーバとの通信記録を発見する |

| 外部・内部からの通知 | 外部組織や組織内からの通報を受ける | マルウェアに感染したと従業員から電話で連絡を受ける |

・トリアージ(優先順位付け)

検知したインシデントが対応すべきものとは限らない場合や、複数のインシデントが同時に発生する可能性もあります。このような場合は優先的に対応すべきインシデントを判断することが重要です。このインシデント対応の優先順位付けをトリアージと呼びます。

このフェーズでは、ヒアリングによる情報収集や関係各所への注意喚起も含まれます(表2)。

表2:トリアージ

| 活動 | 説明 | 例 |

|---|---|---|

| 情報収集(ヒアリング) | 関係者から情報を取集し、事実関係を確認する | 標的型メールを受け取った従業員から5W1Hをベースにヒアリングを行う |

| 注意喚起 | 関係者に情報共有の必要がある場合、注意喚起などの情報発信を行う | 全従業員に標的型メールの特徴を伝え注意喚起を行う |

・インシデントレスポンス(対応)

トリアージにより、CSIRTが対応すべきと判断したインシデントに対応します(表3)。

表3:インシデントレスポンス(対応)

| 活動 | 説明 | 例 |

|---|---|---|

| 対応計画 | 自組織で対応するのか、対応を外注するかを経営層とも連携し検討する | ログの分析は自組織で対応するが、マルウェアの詳細解析は外部ベンダに委託する |

| 対応 | 各組織と連携しインシデントに対応する | 主な例を※表4に記載 |

表4:主なインシデント対応例

| 対応 | 説明 | 例 |

|---|---|---|

| 証拠保全(フォレンジック) | 各種ログやディスク、メモリ情報を保全する | マルウェアに感染したPCのディスクのフォレンジックを行う |

| フォレンジック分析 | 保全した情報を分析する | 保全された情報からインシデントを引き起こしたマルウェアの挙動を分析する |

| 封じ込め | ネットワークの遮断など被害拡大を防止する | ・マルウェアの内部感染を防止するため、社内ネットワークの遮断を行う ・C&Cサーバとの通信をブロックする |

| 根絶 | インシデントの要因を根絶する | 要因となったマルウェアのパターンファイルを適用し、マルウェアを削除する |

| 復旧 | システムを通常の状態に復元する | マルウェア感染前のバックアップデータからシステムを復元する |

・報告/情報公開、事件後の対応

必要に応じて、メディアや一般向けのプレスリリースなど対外的な報告を行います。また、同様のインシデントの発生防止や、より適切なインシデント対応に向けた再発防止策の検討も行います(表5)。

表5:報告/情報公開 事件後の対応

| 活動 | 説明 | 例 |

|---|---|---|

| 情報公開 | メディアや一般に向けたプレスリリースなどを行う | ウェブサイトにてプレスリリースを行う |

| 再発防止 | 同様のインシデントを発生させない、適切に対応するための再発防止策を検討する | 全従業員に向けた標的型メールに対するトレーニングを行う |

インシデントには様々な種類があるため、実際の対応内容はそれぞれで異なります。しかし、基本的な考え方は共通です。想定できるインシデントに対して具体的な対応策を検討するサイクルを回し経験を積み、再発防止策までしっかりと行うことで、組織に特化した対応マニュアルを作成・熟成させることが大事です。

CSIRTやインシデントに関する過去問題

それでは、過去問題(平成28年度春期 午後Ⅱ問題 問1)でCSIRTの役割や具体的なインシデント対応について考えてみましょう。

午後Ⅱ試験も基本的には午後Ⅰ試験と同様の対応が必要です。午後Ⅰ試験よりも問題文が長く複雑ですが、問題文中に解答につながるヒントが散りばめられていることも多いため、限られた時間で正確に問題の意図を読み解く力が要求されます。

・問題の概要

この問題では、A社IRTがCSIRTとして活動します。ただし、このA社IRTの存在は従業員に対して積極的に周知されておらず、セキュリティインシデントが発生すると各事業部の事業部マネジメント(事マネ)が対応判断を行っています。

・設問1

問題の表1では「 a に応じて,番号3又は番号6に進む」とあります。番号3に進んだ場合はインシデントの調査から対応へと進みますが、番号6に進んだ場合は何も対応せずに完了しています。つまり、ここでは対応すべきインシデントかどうかを判断しています。

したがって、解答例は「対応の要否」です。

・設問2

(1)

〔A社IRTの現状〕の1段落目に「A社の従業員に対して,A社IRTの存在を積極的には周知をしておらず,A社IRTに報告すべきインシデントの範囲についても明確には定義していない」とあります。すなわち、従業員にとって発生したインシデントを報告すべきかどうかが不明確であることが伺えます。

したがって、解答例は「報告すべきインシデントの範囲」です。

(2)

〔A社IRTの現状〕の2段落目に「事マネはA社IRTにインシデントを報告せず,事業部内で対応や判断を行っていた」と書かれています。また、問題の表2に「現状はインシデントを発見した事業部が独自に影響度を判断し,事業部の都合を優先させた対応を行っている」とあります。これでは、A社IRTが知りえないインシデントが発生する可能性もありますし、インシデントの影響度の判断や対応が事業部ごとにばらばらになってしまい、A社全体で適切な対応ができません。同じ基準の基で対応を行えるようにするためには、A社IRTで一元的にインシデント対応を行うべきです。

また、問題の表1の番号5では、A社IRTが行うべき作業内容が記されています。これらを合わせて解答を導きましょう。

したがって、解答例は「インシデントがA社全体に与える影響度に基づいた対応を指示するため」です。

・設問3

(1)

問題文の下線②に「運用管理セグメントを新設することによって,現状では防ぐことができない攻撃に対処できるようになる」とあります。逆に、現状の運用管理セグメントがない状況ではどのような攻撃が起こり得るかを考えてみます。

問題文の下線②のすぐ上にあるHさんの発言に、「現状でもサーバLANの各サーバの管理用ポートへのアクセスは,利用者LANのIT部のセグメントからしか許可を与えておらず,(~中略~)運用管理セグメントの設置は不要だと思います」とあります。

一見すると問題はなさそうですが、裏を返せば「利用者LANのIT部のセグメントからはサーバLANへのアクセスが可能」だということです。すなわち、攻撃者が何らかの手段でIT部のセグメント内のPCを乗っ取った場合、各サーバへアクセスされてしまいます。

問題の図3、問題の表3、〔A社のシステム運用〕より、IT部のセグメントにある「OA用PC」から各サーバへアクセスが可能です。したがって、マルウェアの感染などによりOA用PCが乗っ取られた場合は、各サーバへ不正アクセスが行われる可能性があります。

また、問題の図4よりマルウェアが添付された攻撃メールを発端としたサイバー攻撃が確認されています。既に確認された攻撃には確実に対処したいところです。

したがって、解答例は「IT部のOA用PCに攻撃メールが送信され、PCがマルウェアに感染し、起動したマルウェアがサーバLANに不正アクセスする攻撃」です。

このようなタイプの攻撃は典型的なマルウェアを起点とした攻撃のため、他の過去問題でもよく見られます。セグメントを分割すべき理由を整理しておくと良いでしょう。

(2)

問題文の下線③付近の文章から、リバースブルートフォース攻撃の検知方法が問われています。

リバースブルートフォース攻撃はパスワードクラッキングの一種で、アカウントのパスワードを固定し、IDだけを総当たりで変更して試す攻撃です。認証の失敗がIDごとに1回しか行われず、認証失敗回数をカウントして攻撃を検知する方法では検知できないため、別途対策を考える必要があります。

問題の表3より、LDAPサーバではHTTPでアクセスできる管理画面があり、IT部の運用チーム4名のLDAP IDでのみログインできます。すなわち、それ以外のLDAP IDではログインできません。

攻撃者はどのLDAP IDでLDAPサーバにログインできるか分からない場合、リバースブルートフォースを行って固定のパスワードでLDAP IDを変えて総当たりでログインを試すでしょう。すなわち、本来ログインすることのないLDAP IDによるログイン試行が行われる可能性があります。そのため、この攻撃者の試行を検知する方法が問題の解答です。

したがって、解答例は「IT部運用チームのメンバのLDAP ID以外によるログイン要求の検知」です。

・設問4

(1)

問題の図5のすぐ下の行に「課題1については,短期的な対応は困難なので,当面はこれまでに各部署が作成した情報資産台帳を入手することにした」とあります。一元管理を行うにはA社IRT主導で構成情報を作成することが重要ですが、時間も費用もかかります。現状の構成情報を基に作成することで、効率的に構成情報を把握できるでしょう。

したがって、解答例は「A社IRTが収集すべき脆弱性情報を把握するため」です。

(2)

〔A社のネットワーク構成〕の6行目に「同一ベンダのサーバやミドルウェアがA社では多く採用されている」とあります。A社では同種の機器が使われる傾向があるようです。

また、〔脆弱性情報ハンドリング〕の7行目に「最近,A社では,各部署が独自に管理する情報機器の脆弱性修正プログラムの適用漏れに起因するインシデントが増加傾向にあった」とあります。

これらより、A社IRTが情報を統括し、各機器に対する脆弱性情報を一元管理することでインシデントの影響範囲の特定に活用できます。また、インシデント対応の標準化により各部署への対応指示が期待できます。

したがって、解答例は「A社IRTが、各部署のインシデント発生時や対策時の、影響範囲の特定に活用する」です。

・設問5

問題の図5の課題2に「脆弱性情報が記載されたWebサイトから収集するには多大な工数が必要だが,現状の要員では対応ができない」旨が記述されています。

そこで、問題文の下線 ④とその前後にあるように、「短期的には増員せず,A社の各部署の取組みと連携して対応することによって,工数の発生を最小限に抑える」必要が出てきます。

〔脆弱性情報ハンドリング〕の1段落目から、各部署は独自に脆弱性情報を収集していることが伺えます。すなわち、各部署から情報を集約してA社IRTが一元管理できれば、効率良く脆弱性情報を収集できます。

したがって、解答例は「各部署が収集している脆弱性情報の提供を受ける」です。

・設問6

(1)

ゼロデイ攻撃とは、脆弱性が発見され対応策が確立される前にその脆弱性を悪用して行われる攻撃です。

問題文中では、現状評価基準について「ベンダなどの脆弱性への対策状況に応じ,時間の経過によって変化し,脆弱性を公表する組織が,脆弱性の現状を表すために評価する基準である」とあります。すなわち、現状評価基準は対応策の確立後、時間の経過により評価が変化(この場合は深刻度のスコアが低くなる)します。

したがって、解答例は「現状評価基準」です。

(2)

問題の図3より、FW1とFW2はどちらもインターネットとの境にあり、一見同じ攻撃元区分に見えます。ただし、問題の表3より、FW1では「ポリシ変更の際は,IT部が外部業者に指示を出し,外部業者の担当者が遠隔地からインターネットを経由し,SSHクライアントソフトを用いて更新作業を行っている」とあります。すなわち、攻撃元区分はネットワークに該当します。

したがって、 c の解答例は「ネットワーク」です。

一方で、FW2は「SS部が管理する。ポリシ変更は,FW2のコンソールポートに常時接続されたMPC(メンテナンス用PC)からだけ許可されている」と書かれています。MPCはA社組織内からしか利用できないため、攻撃元区分はローカルに該当します。

したがって、 d の解答例は「ローカル」です。

問題の図3より、FW1とFW2は同一ベンダのアプライアンスであり、脆弱性の評価は環境評価基準によって差異が生じます。CVSSの評価値はスコアが高いほど深刻度が高くなるため、不特定多数からの攻撃を受ける可能性のあるFW1の方が高いスコアとなります。

したがって、 e の解答例は「FW1」です。

おわりに

インシデント対応の考え方や具体的な手段について知識を深めることで、設問で問われていることを理解しやすくなるはずです。

午後問題では様々な形でインシデントハンドリングに関する問題が出題されます。問題文をよく読んで状況を把握し、適切な対応をイメージしながら問題に臨みましょう。

過去問題を解くことは一つのインシデントレスポンスの仮想的なトレーニングとも言えます。問題を解くだけでなく、どのような状況/設定だったのか、どのような対応をすれば良いのかを整理できると、この手の頻出問題への対応に大きな力となるでしょう。

次回はいよいよ最終回です。セキュアなWebアプリケーションに関する問題について解説します。

- この記事のキーワード