はじめに

前回は「標的型攻撃」について解説しましたが、現在のサイバー攻撃は手口が巧妙化しており、入口対策だけで完全に防ぐことはできません。そのためサイバー攻撃を受けることを前提に攻撃をいち早く検知し、適切に対処(被害拡大防止、再発防止)していかなければなりません。

今回は、そのための「インシデントレスポンス」と、インシデントレスポンスを行う「CSIRT(Computer Security Incident Response Team)」について解説します。

インシデントレスポンスは午後試験で毎回その要素が含まれる問題が出題されているので、しっかりと理解しておきましょう。

CSIRTの概要

CSIRTは「セキュリティインシデントを扱う専門部門」です。専門部門と言っても専任の組織であるとは限らず、組織の特性に応じてある特定の部署内のメンバーだけで構成する場合や、いろいろな部署に所属するメンバーを集めて構成する場合等、いろいろなケースがあります。

組織内にCSIRTを作ることには、以下のメリットがあります。

・インシデント発生時における窓口・情報の一元化

CSIRTはインシデント発生時の連絡窓口になります。窓口を一元化することでインシデントに関するすべての情報が集まるようになり、対応しやすくなります。またインシデントを検知した人も「どこに通報すればよいか」が分かりやすくなります。

・インシデント対応ノウハウの蓄積

組織内のすべてのインシデントをCSIRTが対応するため、そのノウハウを蓄積できます。これによりCSIRTの経験値が上がり、インシデントに対して効率よく迅速な対応を行えるようになります。

・外部組織との連携

CSIRTは組織内部だけでなく外部の連絡窓口にもなります。ある組織に関連するインシデントを発見した外部機関がその組織に連絡しようと思っても、連絡先が分からずに対応が遅れる場合もあります。CSIRTの連絡先を公開していれば外部機関からの通報も即座に受け取ることができ、迅速に対応できます。また、外部機関と連携することでインシデントや対処に関する情報共有ができます。インシデントレスポンス概要

インシデントレスポンスとは、文字通り「インシデントに対応すること」です。例えば、ウイルス感染や不正アクセス等の様々なインシデントに対して被害の拡大防止、原因調査、対応策の検討・実施、復旧・回復を行います。

午後試験においては、特に初動での被害拡大防止や原因調査における証拠保全について多く出題されています。「どのような手順でインシデント対応をするか」についてもしっかりと押さえておきましょう。

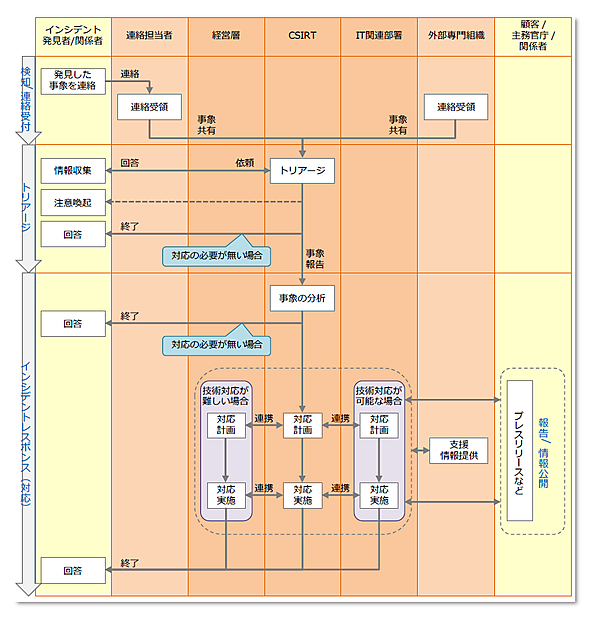

図1はJPCERT/CCが発行する「インシデントハンドリングマニュアル」からの引用ですが、このマニュアルではCSIRTが検知、初動、インシデントレスポンスの各フェーズにおいて、どのような活動を行うかが記載されています。一度マニュアルに目を通しておくと、インシデント対応のイメージがつかめて良いと思います。

また、JPCERT/CCからは「CSIRTガイド」、日本シーサート協議会からは「CSIRTスタートガイド」が発行されています。こちらも一度読んでおくと、CSIRTの活動について理解できるでしょう。

基本的な用語の理解を問う午前問題

午前問題については、関連する基本的な用語の理解を問う問題が多いです。例えば、平成26年秋期午前Ⅱの問6では、CSIRTそのものについて出題されています。

問6 CSIRTの説明として,適切なものはどれか。

ア IPアドレスの割当て方針の決定,DNSルートサーバの運用監視,DNS管理に関する調整などを世界規模で行う組織である。

イ インターネットに関する技術文書を作成し,標準化のための検討を行う組織である。

ウ 国レベルや企業・組織内に設置され,コンピュータセキュリティインシデントに関する報告を受け取り,調査し,対応活動を行う組織の総称である。

エ 情報技術を利用し,信教や政治的な目標を達成するという目的をもった人や組織の総称である。

正解は(ウ)です。JPCERT/CCやNISC(内閣サイバーセキュリティセンター)は国レベルのCSIRTとして、技術的な立場から国内サイトのインシデントに関する報告の受け取り、発生状況の把握、手口の分析、再発防止のための対策の検討や助言などを行います。

その他の選択肢はCSIRTとは関係ありません。(ア)は「ICANN(The Internet Corporation for Assigned Names and Numbers)」、(イ)はインターネットに関する技術文書「RFC(Request For Comments)」を作成する「IETF(Internet Engineering Task Force)」、(エ)は「ハクティビスト(hacktivist)」に関する説明です。

また、平成28年春期午前Ⅱの問14では、以下の問題が出題されています。

問14 ディジタルフォレンジックスを説明したものはどれか。

ア 画像や音楽などのディジタルコンテンツの著作権者などの情報を埋め込む。

イ コンピュータやネットワークのセキュリティ上の弱点を発見するテスト手法の一つであり、システムを実際に攻撃して侵入を試みる。

ウ ネットワーク管理者や利用者などから、巧みな話術や盗み聞き、盗み見などの手段によって、パスワードなどのセキュリティ上重要な情報を入手する。

エ 犯罪に対する証拠となり得るデータを保全し、その後の訴訟などに備える。

現実世界で空き巣や殺人事件等が発生したときは現場を確保し、指紋を採取したり証拠品を押収したりしますが、コンピュータやネットワークの世界でも同様です。

不正アクセスやウイルス感染等のインシデントが発生したときは被害に遭ったコンピュータを確保し、そこで何が行われたのか、誰が行ったのか、痕跡を調べるために証拠を保全します。これを「ディジタルフォレンジックス」と呼びます。よって、正解は(エ)です。

その他の選択肢はディジタルフォレンジックスとは直接関係しませんが、セキュリティ関連用語です。(ア)はディジタルコンテンツに情報を埋め込む「ステガノグラフィ」で、隠ぺい暗号や電子透かしの技術として使用されます。(イ)は実際のシステムに疑似攻撃を行い、脆弱点を調査する「ペネトレーションテスト」、(ウ)は「ソーシャルエンジニアリング」の手口に関する説明です。これらの内容についても出題されることがあるので、しっかり覚えておきましょう。

インシデントへの対策(被害拡大防止・証拠保全)

午後問題では、インシデントレスポンスの手順や被害拡大防止、証拠保全の観点を問う内容について出題されます。

平成25年秋期午後Ⅱの問1はマルウェア感染の対策に関する問題で、その対処と調査について問われています。いくつか設問をピックアップして説明します。

設問1(1)は「MさんがマルウェアPの駆除を確認した後、その後の調査を困難にする可能性があるMさんの行動」について指摘する問題ですが、MさんはマルウェアPの駆除を確認した後、以下の行動を行っています。

- PCに新たなソフトウェアがインストールされていないか確認

- PC内のデータが消えていないかなどの確認

- 不審と判断したファイルを削除

- OS上で稼働するアプリケーションの自動起動設定を変更

- 社内のヘルプデスクへ連絡

前述したように、インシデントが発生したときに「何が起きているか」を正確に把握するためには、発生した状態や状況を保全する必要があります。コンピュータ等に何らかの変更を行うと調査に必要な証跡が消えてしまう可能性があるため、この設問の解答は「不審と判断したファイルを削除した」「OS上で稼働するアプリケーションの自動起動設定を変更した」ことを指摘すればよいことがわかります。

では、証拠保全ではなく被害拡大防止の観点でMさんの行動に問題点はないでしょうか。問題文の表2注(1)に「A社の規定では、マルウェア検出時には利用者が社内のヘルプデスクに連絡しなければならない」とありますが、Mさんはマルウェア検出時にすぐヘルプデスクへ連絡していませんでした。連絡が遅れることにより、被害拡大が進むケースもあります。

前述したように、試験においては「証拠保全と被害拡大防止の観点でインシデント対応に問題がないか」を問われることが多いので、その観点でおかしなところがないかを確認しながら問題文を読むようにしましょう。

この後、マルウェア感染は標的型攻撃メールによって引き起こされたことが判明します。また標的型攻撃メールのメールヘッダを確認すると「Webメールを利用して送信された」可能性が高いと考えられ、さらに調査が進みます。設問2(2)はメールヘッダのどの部分から「Webメールを利用して送信された」ことがわかるのかを指摘する問題です。

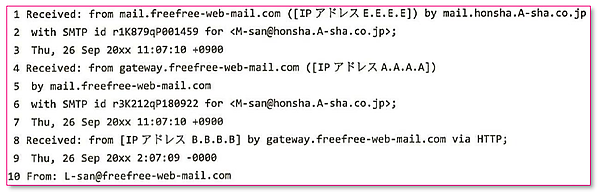

標的型攻撃メールの事件が多いので、メールヘッダを見て解答する問題がよく出題されますが、特にReceivedフィールドについてはよく取り上げられています。この問題もReceivedフィールドに関する問題なので、まずは、Receivedフィールドのフォーマットを理解しておきましょう。

Received: from 転送元サーバ by 転送先サーバ [via 接続プロトコル] [with 転送プロトコル] id ユニークID for 宛先メールアドレス ; 転送日時メールサーバはメールを中継するたびにReceived情報をメールヘッダに記入します。この情報を見ると、「いつ」「どのメールサーバからどこのメールサーバに」「何のプロトコルを使って送ったか」がわかります。

図2は問題文中のメールヘッダの抜粋ですが、Webメールを使用したときには、よくReceivedフィールドに「via HTTP」と表記される場合があります。したがって、正解は「8行目」です。

設問2(3)では、感染したMさんのPCが遠隔操作され、社内から外部のC&Cサーバへ接続していることに関して出題されています。感染したPCはよくhttpやhttpsのようなプロトコルで外部のWebサーバへアクセスするように見せかけてC&Cサーバと通信します。逆にC&Cサーバから内部のコンピュータの遠隔操作はHTTPレスポンスで行われます。この問題も同様です。

問題文中の図7にも記載されていますが、接続先として「http://C.C.C.C/gate.phpへのPOSTリクエスト(5分おき)」とあるので、「IPアドレス:C.C.C.C」のコンピュータの80番ポートにアクセスしていることがわかります。また、すでにこのC&Cサーバは稼働していないため、レスポンスはありません。

ちなみに、HTTPステータスコードですが、100番台は情報、200番台はリクエスト成功、300番台はリダイレクション、400番台はクライアントエラー、500番台はサーバーエラーを表します。

この問題では問われていませんが、MさんのPC以外にもC&CサーバにアクセスしているPCがあるかもしれません。検知したPCだけが遠隔操作されているとは限らないので、他にもそのようなPCがないかをプロキシログで調査する必要があります。

設問3ではMさんに標的型攻撃メールを送ったのが拠点6のLさんだったことが判明し、Lさんに聞き取り調査を行うことになります。聞き取り調査をどの様に行うか等については出題されていませんが、ヒアリングを行い事実確認することは非常に重要です。事実を明確化すれば「次に何を調べればよいか」がわかります。

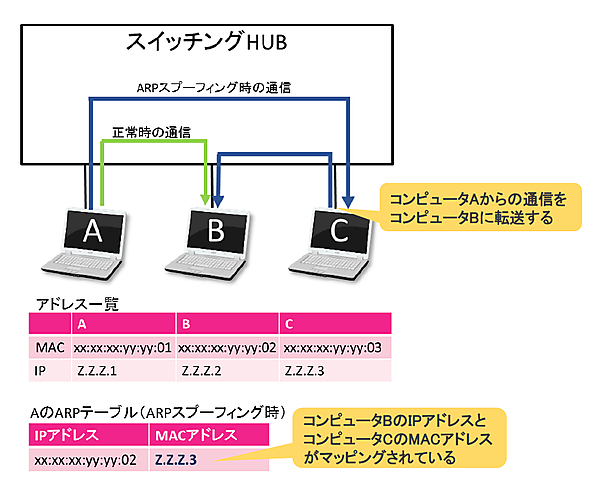

結局、この問題ではマルウェアに感染していたNさんのPCを使用してLさんのPCとメールサーバとの通信を盗聴し、その内容をもとに標的型攻撃メールを送信したことが推測され、調査を進めます。どのような手口で盗聴したかが問われていますが、X氏とK主任の会話からARPテーブルが悪用されていることがわかるので、ARPスプーフィングが行われたと推測できます。ARPスプーフィングでは、対象のコンピュータに嘘のARPリプライを送ることで、攻撃者のコンピュータに通信を誘導できます。

例えば、図3のようにAからBへ通信するとき、ARPリプライでBのIPアドレスに対するMACアドレスをCのMACアドレスとしてAに通知すれば、Aから発信されたパケットはCに送られることになります。CはAから送られてきたパケットをBに転送すれば、AやBに気づかれずに盗聴できます。

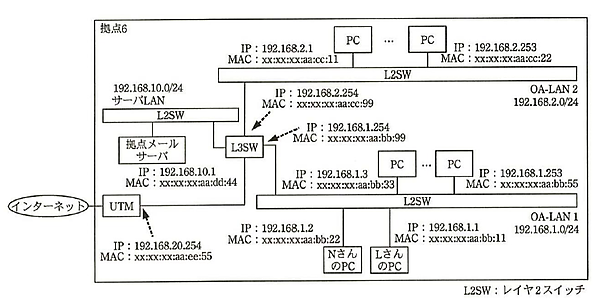

設問3(3)ではARPテーブルに登録されているMACアドレスについて問われています。拠点メールサーバとLさんのPCとの通信を盗聴するには、拠点メールサーバとLさんのPCの通信上にいる同じネットワーク機器になりすます必要があります。よって、NさんのPCがL3SWになりすませば盗聴が可能になることがわかります(図4)。

ARPスプーフィングについては、今回のように仕組みについて問われることも多いので、しっかりと内容を確認しておきましょう。

おわりに

次回は最終回です。情報セキュリティスペシャリスト試験の本番1週間前になりますので、最後の「直前チェック」で気を付けるべきこと等を紹介します。

- この記事のキーワード