はじめに

今回のテーマは「標的型攻撃」に関する問題です。標的型攻撃は10年以上前よりその存在が確認され、対策の難しさから昨今に至るまで多くの被害をもたらしてきた攻撃手法となります。

セキュリティ分野において、本攻撃手法に関する理解は重要であり、情報処理安全確保支援士試験でも頻出の問題です。今回は、標的型攻撃に関するセキュリティ対策について、過去に出題された「標的型攻撃」の問題(令和元年秋期 午後Ⅰ問題 問3)を取り上げて解説していきます。

標的型攻撃の概要

問題を解くにあたり、まずは標的型攻撃の概要を確認しておきましょう。

標的型攻撃とは、特定の個人や企業を対象とし、機密情報の窃取等を行う攻撃全般を指します。不特定多数を対象としたばら撒き型の攻撃とは異なり、攻撃対象を絞った上での計画的かつ継続的な攻撃となることが特徴で、下記の7つのステップ(サイバーキルチェーン)を元に攻撃が実施されることが多いです。

- 偵察

- 攻撃を行う対象の調査を行う段階です。OSINTやスキャニング、ソーシャルエンジニアリング、物理的な施設への侵入など様々なレイヤーに対する調査を行い組織の脆弱性を確認します。 - 武器化

- 攻撃を準備する段階です。偵察段階により得た情報を元にマルウェアや標的型メールの作成など攻撃に必要となる武器を用意します。 - 配送

- マルウェアの感染を目的とした段階です。マルウェアのダウンローダーを含む標的型メールの送信や、不正なURLへの誘導、マルウェアを含むUSBメモリの送付など手法は多岐に渡ります。 - エクスプロイト

- マルウェアを実行させる段階です。デリバリー段階で侵入させたダウンローダーやマルウェアを実行させます。 - インストール

- 攻撃対象がマルウェアに感染する段階です。実行させたマルウェアによりエクスプロイトが完了しマルウェアが操作可能になります。 - C&C

- コマンド&コントロールと言い、攻撃者によってマルウェアを操作する段階です。マルウェアを攻撃者のC&Cサーバーに接続させ、感染端末を遠隔操作します。また、この段階で他端末への感染拡大や権限昇格などを行います。 - 目的の実行

- 最終目的の完遂を行う段階です。重要情報の窃取や破壊等を行います。また、攻撃実行の痕跡の消去を行うこともあります。

その特徴から攻撃手法は非常に巧妙であり、また近年では、標的型攻撃によりランサムウェアを感染させる標的型ランサム、正規ツールの使用やファイルレス攻撃により痕跡を残さない環境寄生型、サプライチェーンを利用した攻撃など様々な手法が確認されています。従来は大企業や政府関係省庁など巨大な組織が攻撃対象となっていましたが、中小企業や地方公共団体、個人が被害に合うケースも増えてきており、その被害件数も年々増加しているため標的型攻撃の対策は重要と言えるでしょう。

標的型攻撃のセキュリティ対策について

次に、標的型攻撃の対策についてです。

先に説明した通り、標的型攻撃は非常に巧妙な手法がとられます。組織に有効な攻撃や一般的に認知されていない独自の攻撃が使用されるケースもあるため、単一箇所の防御のみで対策を行うのは非常に困難となります。

では、どうすれば良いのでしょうか。標的型攻撃への対策を行う上で重要となるのが多層防御の考え方です。具体的には、下記のような入口対策と出口対策の実施が有効となります。

●入口対策

その名の通り、攻撃を侵入の段階から防ぐことを目的とした対策です。標的型攻撃で言うところの入口とは、サイバーキルチェーンのフェーズ1からフェーズ3に該当します。ここでの防御を行うため、基本としてメールのフィルタリングやアンチマルウェア製品を用いた防御、IDS/IPS等の侵入検知ツールを用いた対策が重要でしょう。

また、サンドボックスのような振る舞い検知型のセキュリティ製品の導入も有効と言えます。加えて、標的型攻撃がこれらの検知を逃れた場合に備え、可能な限り防御を行うべくセキュリティパッチの定期的な更新を行い、セキュリティ担当者は社内で利用するツールの開発元やセキュリティベンダーによる発表に注意し、脆弱性関連情報をいち早く入手することが重要です。

●出口対策(内部対策)

入口対策をすり抜けてマルウェアが内部に侵入した場合を想定した対策です。マルウェアが組織内部に侵入しても外に情報が持ち出されることを防ぐため、可能な限り早期に問題を発見し被害拡大を抑えます。具体的には、マルウェアの不正な通信先の特定やマルウェアに感染した端末を把握し通信の遮断を行います。これらを実行するためには常日頃からサーバーやアプリケーションのログを取得し監視する運用が有効です。その他、重要情報を扱うセグメントを通常のネットワークから遮断する、重要情報の暗号化やアクセス制御の実施等も有効な対策となります。

また、これに加えて「人」への対策も非常に重要です。"標的型メールに含まれるマルウェアを安易に実行しない""不審なURLにアクセスしない"など、 基本的なセキュリティリテラシーを習得するための教育や標的型訓練メールによる訓練、インシデント発生時の対応訓練などを行うことも標的型攻撃に対する重要な対策と言えるでしょう。

令和元年秋期 午後Ⅰ問題 問3の解説

ここからは、問題の解説に入ていきます。令和元年秋期 午後Ⅰ問題 問3は、一般的なネットワーク構成に対してマルウェアが感染した場合を想定し、適切なインシデント対応の実施方法と攻撃行動の理解を深めることを意図した問題となります。

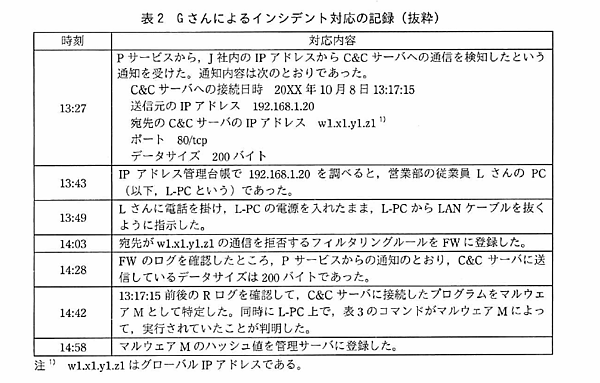

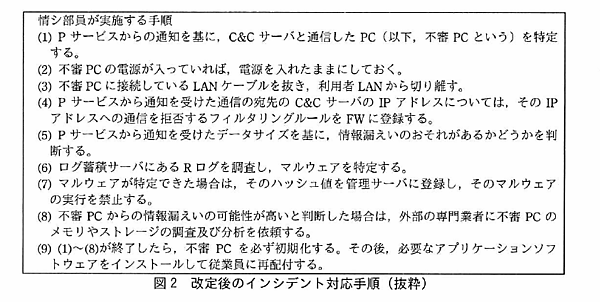

標的型攻撃対策について、J社の下図のようなインシデント対応を実施しており、これを踏まえ、次項より各設問の解説を行います。

設問1

[標的型攻撃対策]について、(1)、(2)に答えよ。

(1)図2中の(2)のようにする理由を25文字以内で述べよ。

(2)図2中の(3)について、不審PCを利用者LANから切り離さない場合、マルウェアがどのような活動をすると想定されるか。想定される活動のうち、J社にとって望ましくないものを二つ挙げ、それぞれ20文字以内で述べよ。

問題中の図2は、下図のようになっています。

まず、設問1(1)から見てみましょう。マルウェア感染が疑われるPCの電源を入れたままにするという対応の理由を問われています。解答は、

メモリ上の情報を保全するため

となります。

インシデント対応においてメモリフォレンジックという言葉を聞いたことがある方もいるかもしれません。揮発性記憶デバイスであるメモリには、どのようなプログラムが実行され、どこに通信していたか等の情報が保存されます。これらの情報を調査しマルウェアの行動を把握するためにメモリフォレンジックが活用されます。また、メモリフォレンジックによるメリットとして、ハードウェア上の痕跡が消されたとしても調査可能なケースがある点、ファイルレスマルウェアなど、実行ファイルを持たずメモリ上で動作するマルウェアの行動が把握できる点、オフライン状態でも調査可能な点が挙げられます。

インシデント対応において、非常に重要な調査手段の1つとなるので、被疑端末の情報保全は徹底するようにしましょう。

続いて、設問1(2)を見ていきます。マルウェア感染が疑われるPCを利用者LANから切り離さない危険性を問われています。解答は、

・J社ネットワーク内の他端末へ感染拡大する

・窃取した情報を社外に送信する

となります。

マルウェアの挙動として、他端末への感染を通じて被害の拡大を目指すことがあります。これにより、重要な情報を持つ端末や社内からのみアクセス可能な端末への感染リスクも生じることとなります。また、一連の攻撃活動により収集された情報を攻撃者の環境やインターネット上に公開されるリスクも考えられます。

なお、問題文を見ると"J社にとって望ましくないものを二つ挙げ…"とあり、下図にも示す午後Ⅰ問題 問3の前提を確認すると下線部のような記述も確認できます。ここからヒントを得て回答することもできそうですね。

さらに、LANから切り離さないことによる他のリスクについて、攻撃の踏み台として利用されることも挙げられます。攻撃者の攻撃行動に加担することにつながるため、社会的な信用失墜のリスクも大きいと考えられるでしょう。

- この記事のキーワード