はじめに

今回は、セキュリティ技術について解説します。近年はセキュリティの重要性が増したことから、セキュリティに関連した問題が出題される機会が多くなりました。情報処理安全確保支援士試験のように深い内容が出題されることはありませんが、セキュリティ機器の導入やVPN技術、暗号化技術など、技術的な内容は出題されやすいため、ネットワーク技術と合わせてきちんと対策しておく必要があります。

セキュリティ機器

ネットワークに導入される代表的なセキュリティ機器には、ファイアウォール、IDS、IPSなどがあります。これらの特長を確認します。

ファイアウォール

ファイアウォール(Firewall)は、パケットフィルタリング機能を備えたセキュリティ機器です。パケットフィルタリング機能とは、流れてくるパケットに含まれる情報を読み取り、通信の透過を許可・拒否する機能です。確認できる情報には宛先/送信元IPアドレスや宛先/送信元ポート番号などがあります。特にポート番号に関しては穴埋め問題として出題されてことも多いため、主要なアプリケーションプロトコルとポート番号の対応は覚えておきましょう(表1)。

表1:主要なアプリケーションプロトコルと利用するポート番号

| プロトコル | ポート番号 |

|---|---|

| HTTP | TCP/80 |

| HTTPS | TCP/443 |

| SMTP | TCP/23 |

| SMTPS | TCP/465 |

| POP | TCP/110 |

| POPS | TCP/995 |

| IMAP | TCP/143 |

| IMAPS | TCP/993 |

| TELNET | TCP/23 |

| SSH | TCP/22 |

| DNS | DP/53, TCP/53 |

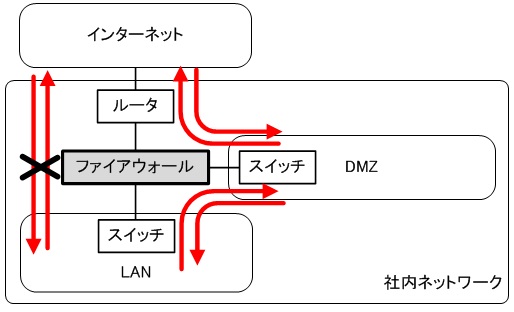

また、ファイアウォールを導入した場合のネットワークの典型的な構成例は図1となります。DMZ(De-Militarized Zone)は非武装地帯とも呼ばれ、インターネットに公開するサーバを設置するエリアを指します。インターネット側とLAN側の間にDMZを用意することで、インターネット側、DMZ、LAN側の3つのエリアを経由するトラフィックにパケットフィルタリングを適用できます。

パケットフィルタリングのルールを記述する場合、一般的にはインターネット側とDMZ、DMZとLAN側の通信に記述し、インターネット側とLAN側の通信は全て遮断します。このようなルールを記述することで、インターネット側とLAN側の通信をDMZ経由で行わせることができます。

なお、この構成例においてLAN側とインターネット側で情報のやり取りを行いたい場合は、DMZに通信を中継するサーバを設置する必要があります。代表的な通信の流れを表2にまとめます。

表2:DMZを導入した場合の主要アプリケーションの通信の流れ

| 通信 | 概要 |

|---|---|

| HTTP | DMZにWebプロキシサーバを設置し、PCにWebプロキシサーバを設定する。通信の流れは以下のようになる (LAN側)PC⇔(DMZ)Webプロキシサーバ⇔(インターネット側)Webサーバ |

| メール | LANに内部メールサーバを、DMZに外部メールサーバをそれぞれ設置し、内部/外部メールサーバ間でメールを中継させる。また、PCには内部メールサーバを登録する。通信の流れは以下のようになる (LAN側)PC⇔内部メールサーバ⇔(DMZ)外部メールサーバ⇔(インターネット側)社外メールサーバ |

IDSとIPS

IDS(Intrusion Detection System)とIPS(Intrusion Prevention System)は、どちらも外部からの不正アクセスを検出する機能を持ちます。本機器を導入することで、第三者による不正アクセスの兆候をいち早く検出できるため、被害が発生する前に早期の対策を採ることができるメリットがあります。IDSは不正アクセスの兆候を検出しても管理者にアラートを通知するだけですが、IPSはアラートの通知に加えて防御動作(コネクションの切断や通信の遮断など)を行います。この点がIDSとIPSの大きな違いです。

IDS/IPSが不正アクセスと判断するアルゴリズムには、シグネチャ型とアノマリ型の2種類があります(表3)。それぞれに長所・短所があるため、製品によっては両方のアルゴリズムを用いて検出する場合もあります。

表3:シグネチャ型とアノマリ型

| 名称 | 概要 |

|---|---|

| シグネチャ型 | 不正アクセスのパターンをデータベースとして登録し、その内容に従って不正アクセスを判断する。高い精度で様々な不正アクセスを検出できるが、未知の攻撃には対処できないデメリットがある |

| アノマリ型 | 正常な通信では考えられない通信(RFCに規定されていないフォーマットの通信である、通信量が異常に多い、など)を不正アクセスと判断する。パターンが登録されていない未知の攻撃を検出できるメリットがある一方、誤検出が発生しやすいデメリットがある |

なお、IDS/IPSは全ての不正アクセスを正確に検出できるとは限らず、誤検出が発生する場合もあります。誤検出には2つのケースがあり(表4)、高い精度でIDS/IPSを利用するには導入環境に応じたチューニングを行う必要があります。

表4:IDS/IPSにおける誤検出

| 名称 | 概要 |

|---|---|

| フォールスネガティブ | 不正アクセスを正常なアクセスと判断し、不正アクセスを見逃してしまう事象 |

| フォールスポジティブ | 正常なアクセスを不正なアクセスと判断し、不要なアラートを出してしまう事象 |

また、IDS/IPSを導入する箇所に応じてネットワーク型とホスト型に大別できます(表5)。これらはサーバやエリアに応じて複数導入することで、相乗的に効果を上げることができます。

表5:IDS/IPSの製品タイプ

| 製品タイプ | 概要 |

|---|---|

| ネットワーク型 | スイッチングハブに接続しネットワークを流れるパケットを監視する。ネットワークを流れるパケットをコピーしてIDS/IPSに送り出す「ポートモニタリング」機能が必要となる。 また、IPSにはインライン型と呼ばれるネットワークに挟み込んで使うタイプがある |

| ホスト型 | ソフトウェアで提供され、インストールしたホストを監視対象とする |

VPN技術

VPN(Virtual Private Network)は、物理的には回線を共用していても、あたかも専用のネットワークを利用している状態と同等の安全性を入手できる技術です。VPNでは不正アクセスや盗聴などの対策として認証技術や暗号化技術が規定されています。試験ではIPsecとSSL-VPNが出題されやすい傾向にあります。今回はIPsecの基本事項を解説します。

IPsec

IPsecは機器間のIP通信にVPN技術を適用する仕組みです。インターネット回線を経由した通信の安全性を確保するインターネットVPNを実現するためによく利用されます。IPsecにはAH (Authentication Header)とESP(Encapsulated Security Payload)の2種類のプロトコルが規定されています(表6)。試験ではESPプロトコルがメインで取り上げられます。

表6:IPsecにおけるAHとESP

| プロトコル | 概要 |

|---|---|

| AH | 改ざん対策のみ行う。通信の暗号化が認められていない国のために規定されている |

| ESP | 暗号化と改ざん対策の両方を行う |

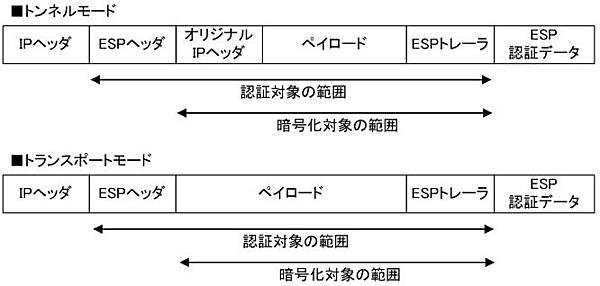

また、IPsecではトンネルモードとトランスポートモードをサポートしています(図2)。トンネルモードはIPsec対応ルータなどのSG(Security Gateway)と呼ばれる機器で、新しいIPヘッダを付与してオリジナルのIPヘッダをカプセル化してからIPsecを適用します。主にネットワーク間の通信にIPsecを適用したい場合に利用します。トランスポートモードはオリジナルのIPヘッダのままIPsecを適用します。主にホスト間の通信にIPsecを適用したい場合に利用します。それぞれのモードで改ざん対策や暗号化できる範囲が異なるため注意しましょう。

IPsecは、機器間でセキュリティ要件(暗号化アルゴリズムや鍵情報など)をまとめたSAを保持することで利用できますが、手動でSAを構成することはセキュリティ上好ましくないため、通常は自動生成するIKEを利用します。IKEは2つのフェーズで構成されており、相互にやり取りすることでSAを確立します(表7)。

表7:IKEの2つのフェーズ

| フェーズ | 概要 |

|---|---|

| フェーズ1 | 通信相手の認証(エンティティ認証)やSAを確立するために必要な条件(利用する認証/暗号化アルゴリズムなど)を交渉する。フェーズ1で確立されるSAをISAKMP SAと呼ぶ |

| フェーズ2 | フェーズ1で確立したISAKMP SAを用いてIPsecで利用するSA(IPsec SA)を確立する |

なお、IKEのフェーズ1にはメインモードとアグレッシブモードの2つがあります(表8)。セキュリティレベルはメインモードの方が高いですが、機器に対するIPアドレスの割り当て条件によってはアグレッシブモードしか利用できないため、使い分けが重要となります。

表8:IKEのフェーズ1における2つのモード

| モード | 概要 |

|---|---|

| メインモード | 6回の情報交換を経てISAKMP SAを確立する。認証情報を暗号化して安全に交換できるが、どちらの機器も固定IPアドレスである必要がある |

| アグレッシブモード | 3回の情報交換を経てISAKMP SAを確立する。一部の認証情報が平文で流れるためセキュリティレベルは落ちる。SAの確立を開始する側の機器が固定IPアドレスでなくても利用できる |

過去問題の確認

それでは、セキュリティ技術に関連した問題について確認します。まずは午前問題からです。

午前問題

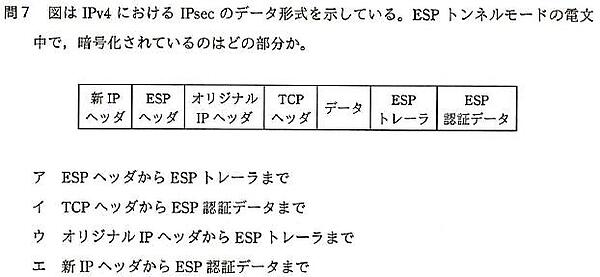

IPsecのESPトンネルモードにおける暗号化範囲を問う問題です。トンネルモードでESPプロトコルを適用した場合、暗号化できる範囲はオリジナルIPヘッダからESPトレーラまでとなります。従って、解答は(ウ)です。なお、(ア)は改ざん対策できる範囲を指します。

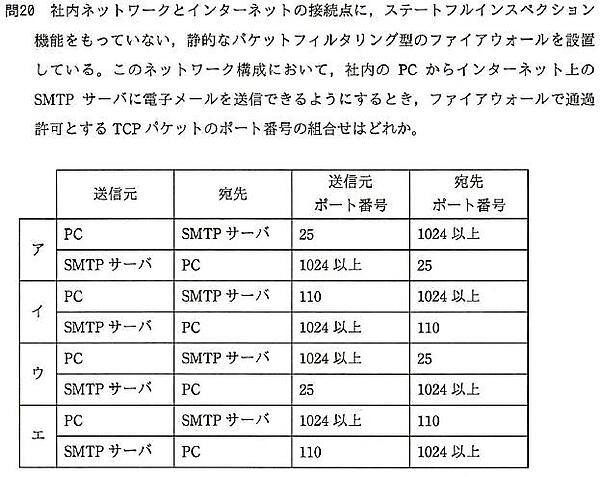

ファイアウォールにおける、パケットフィルタリングのルールを問う問題です。ステートフルインスペクション機能を持っておらず、また、静的なパケットフィルタリング型とあるので、リクエストを送信する際のルールに加えて、レスポンスを受信する際のルールも記述する必要があります。問題文から、宛先はSMTPサーバのTCP/25番ポートを、送信元はPCのTCP/1024番以上の任意のポートを利用するルールを記述すれば良いと解釈できます。これらの要件を満たすルール(解答)は(ウ)です。

午後問題

続いて、午後問題を確認します。こちらから平成27年度 秋期 ネットワークスペシャリスト試験 午後Ⅰ問題をダウンロードして、問3を解いてみてください。

設問1

穴埋めの設問です。

- (ア)は、後に続く説明から、解答は「アノマリ」となります。

- (イ)はポートモニタリング機能に関する説明です。ポートモニタリング機能では監視対象のポートをモニタポートに設定し、また監視対象のポートに流れたパケットをコピーして出力するポートをミラーポートに設定します。問題文中ではIDSを接続するポートを指しているため、解答は「ミラー」となります。

- (ウ)は、後に続く説明から、自身以外を宛先とするパケットも取り込むためのモードを指しています。従って、解答は「プロミスキャス」となります。なお、このモードはパケットキャプチャなどでも利用されます。

- (エ)は後に続く説明に“OSI基本参照モデルの第3層レベル”とあるため、解答は「IP」となります。

- (オ)はUDPパケットの通信を切断する手段についての問題です。UDPはコネクションレス型の通信であり、TCPのようにRSTフラグパケットを利用して通信を切断できないため、ICMPのエラー通知機能を利用しています。設問においては、ポート番号に対する到達不能を指すport 「unreachable」が解答になります。

設問2(1)

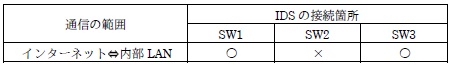

IDSで検出可能な通信を考える問題です。問題文中の表1の“通信の範囲”の項目で挙がっていない組み合わせはインターネット⇔内部LANになります(インターネット⇔インターネットは発生しないため、今回は対象外となります)。また、この通信は問題文中の図1からSW1とSW3を通ることがわかるため、そこにIDSを接続すれば検出できます。以上のことから、解答は図5のようになります。

設問2(2)

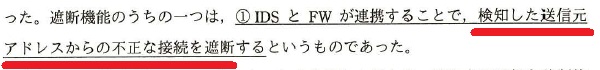

IDSとFWを連携させ、不正な接続を遮断する仕組みを考える問題です。問題文中の①にある通り、検知した送信元アドレスから不正な接続を遮断する方法を考える必要があります(図6)。不正な接続かを検知する機器はIDSであり、また、通信を遮断する機器はFWであるため、IDSが送信元アドレスをFWに通知し、その内容をACL(Access Control List)に動的に追加して遮断できればこの仕組みが実現できると考えられます。以上のことから、解答は「FWのACLを動的に変更して、遮断の対象とする送信元アドレスを追加する。」となります。

設問2(3)

攻撃抑止のためのパケットが攻撃者に届かない状況を問う問題です。問題文中の②付近にある通り、攻撃抑止のためのパケットが攻撃者に届かないだけでなく、他のサイトへの攻撃となることも考えられる、とあります(図7)。この状況は、攻撃者の送信したパケットの送信元IPアドレスが他のサイトになりすましている状況であると考えられます。以上のことから、解答は「不正アクセスの送信元アドレスが偽装されている可能性があるから」となります。

設問3(1)

脆弱性に対応するための一時的な運用について問う問題です。セキュリティ上の被害はシステムの脆弱性に付け込まれることで発生するため、脆弱性があったとしても、その脆弱性に付け込む攻撃(脅威)が届かない限りは問題が発生することはありません。ただし、問題を根本的に解決するには脆弱性そのものをなくす必要があるので、セキュリティパッチ適用などの処置は必須となります。以上のことから、解答は「保護する機器にセキュリティパッチを適用するまでの間、脆弱性を悪用する攻撃の通信を遮断する。」となります。

設問3(2)

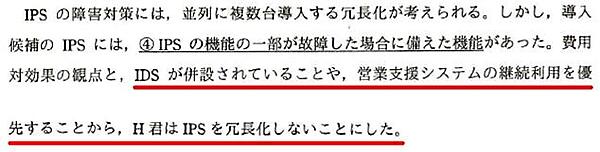

IPSが故障した場合に備えた機能について問う問題です。問題文中の④に続いて、IDSが併設されている、IPSが故障しても営業支援システムの継続利用する、と記述があります(図8)。これはIPSが故障した場合は、IDSで代用するためIPSの機能が停止しても良いが、通信の継続は必要である、と読み取ることができます。以上のことから、解答は「通信をそのまま通過させ、遮断しない機能」となります。

設問3(3)

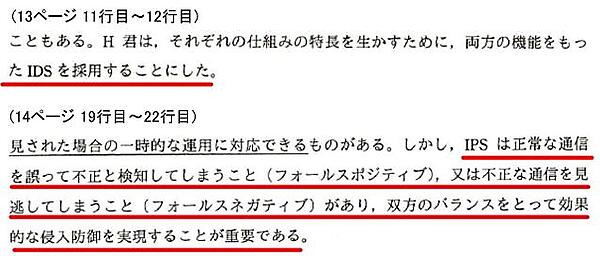

IDS/IPS導入後のセキュリティレベルの継続的な向上を問う問題です。問題文中の図2を確認すると、管理用PCはIPSとIDSに接続されています。従って、管理用PCではIDSとIPSから情報を収集できます。また、問題文中の13ページの11~12行目にかけてIDSではアノマリ型をサポートする記述があり、また、14ページの19~22行目にかけてIPSではフォールスネガティブ・フォールスポジティブのバランスをとることが重要だとの記述があります(図9)。セキュリティレベルを継続的に向上する観点からは、IDSとIPSの検出精度を高めるために通信ログなどの情報を用いてチューニングする必要があると考えられます。以上のことから、解答は「不正アクセスへの対応を最適化するために、ログを取得して解析する。」となります。

おわりに

今回まで6回にわたり、ネットワークスペシャリストのポイントについて確認してきました。試験では知識も重要ですが、出題の意図を読み取って条件に沿う形で解答を仕上げることも重要です。試験実施日も近いですが、過去問を解く、市販の問題集に挑戦するなど、できる範囲で試験本番に備えてください。皆さまの合格をお祈りいたします。