すぐにできるゼロトラストの導入

すぐにできるゼロトラストの導入

テレワークの拡大やサイバー攻撃の高度化により、従来の境界型防御では限界を迎えた今日、ゼロトラストネットワークへの移行が目指すべき姿となっていますが、ゼロトラストネットワークへの移行は簡単ではありません。GoogleはゼロトラストモデルであるBeyondCorpの実現に8年もかかっています。一般企業にとってゼロトラストネットワークの実現は非常にハードルが高いため、いきなり完全な対策を目指すのではなく、導入が容易で効果が得やすいところから始めるのが現実的です。

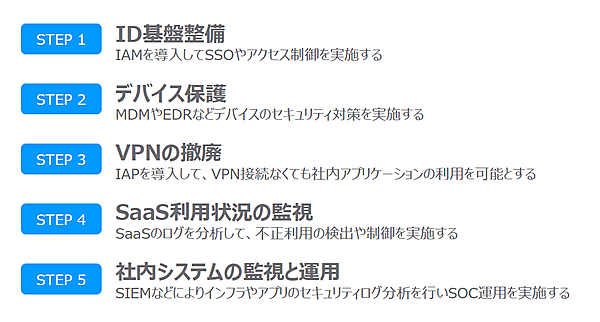

図6にゼロトラストネットワークの実現向けたステップの例を示します。

以降では、図6の中からStep1、Step2について紹介します。

ID基盤の整備からはじめよう

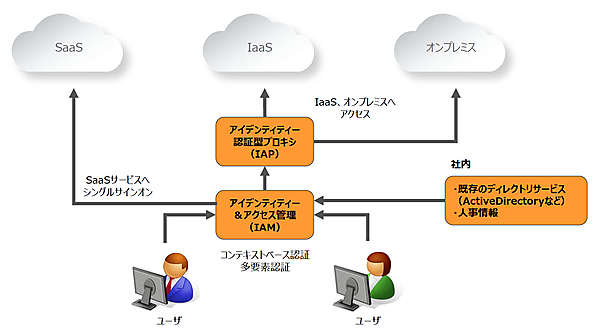

最初にユーザ認証やアプリケーションのアクセス認可を強化します。従来は入社、退職、組織変更のたびにシステム毎にアカウントを作成・変更していましたが、アイデンティティー&アクセス管理(IAM)を利用することで、ユーザ認証を一元管理できると共に多要素認証などとも組み合わせることができます。

IAMをSaaSサービスのシングルサインオンとして利用している企業も多いですが、最近はアイデンティティー認証型プロキシ(IAP)を使用することで、オンプレミスやIaaSで稼働するアプリケーションに対する認可を実現できます。

IAPはIAMで認証されたユーザやデバイスを元に社内アプリケーションへのアクセスを判断し、中継するプロキシの役目を担います。IAM、IAPともにクラウドサービスであるため、VPN接続を行わずにリモートから社内アプリケーションを利用できます(図7)。

デバイスを保護しよう

次に、デバイスを保護します。場所を問わずにアクセスするパソコン、タブレット、スマートフォンなどにセキュリティ対策を施すとともに、MDMを組み合わせてユーザの利便性向上を目指します。

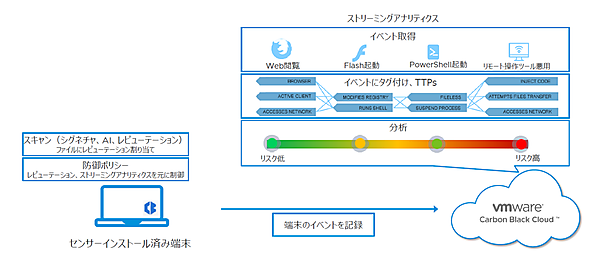

エンドポイントディテクション&レスポンス(EDR)である「VMware Carbon Black Cloud」は、従来のウイルス対策ソフトの防御に加え、デバイス上の操作や動作の監視を行い、サイバー攻撃を受けたことを発見次第、対処します。

特に、従来型のファイル単位での検査は「点」での防御でしたが、ストリーミングプリベンションによるあらゆるイベントを収集し、攻撃者の手法、技術、戦略に基づいた相関関係や重要度、優先度により、攻撃の検知と防御を「線」で実施できるため、近年増加しているWindowsの正規ツールを悪用するような非マルウェアも防御できます(図8)。

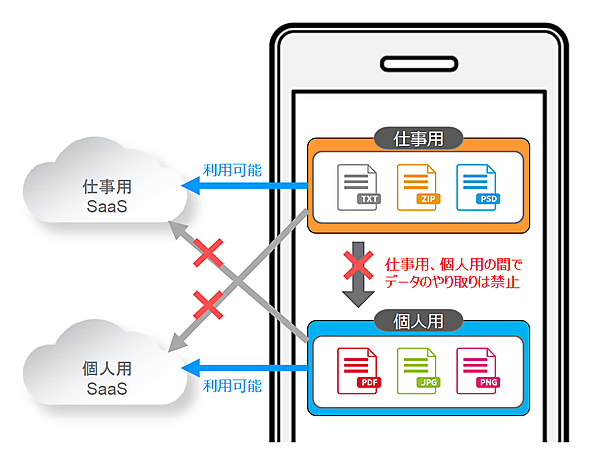

統合エンドポイント管理の「VMware Workspace ONE」は、アプリケーション単位で細かく制御できます。「仕事用」と「個人用」用の領域を仮想的に分割し、仕事用の領域からのみ業務利用のSaaSへアクセスを許可し、仕事用の領域から個人用の領域にはデータをコピーし持ち出すことを禁止します。これで私用のスマートフォンを業務利用(BYOD)にも対応できるようになり、利便性も向上します(図9)。

デバイスやデータを持出禁止にする規定は境界型防御を前提とする考え方のため、ゼロトラストネットワークにおいては、デバイスやデータを適切に保護することで、どこからでも利用できるようになります。

ローカルブレイクアウトと

クラウドゲートウェイの活用

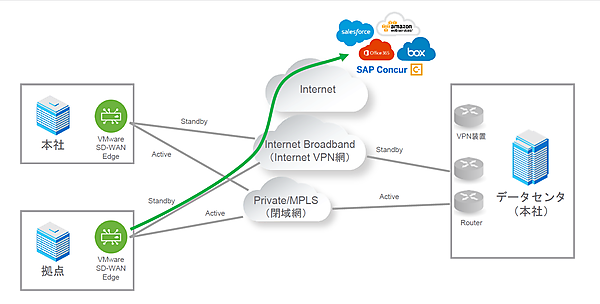

ここまでゼロトラストを中心に解説してきましたが、VMware SD-WANは既存環境に対する即効性が高いソリューションです。特に拠点からのローカルブレイクアウトはデータセンタの回線ひっ迫を防ぎつつ、拠点の回線を最大限に活用することで高いパフォーマンスが見込めます(図10)。

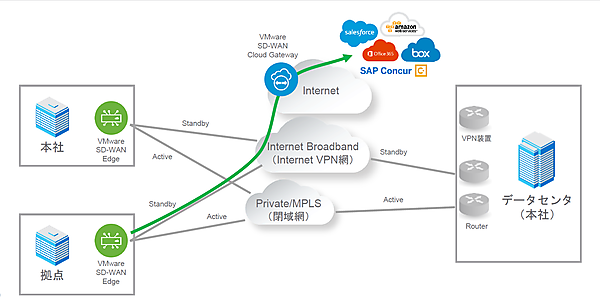

なお、図10の構成において回線品質が十分でない拠点(ラストワンマイル)においては、クラウドゲートウェイ経由の通信とすることで、品質が劣化したインターネット環境でもアプリケーションの高速化を維持できます(図11)。

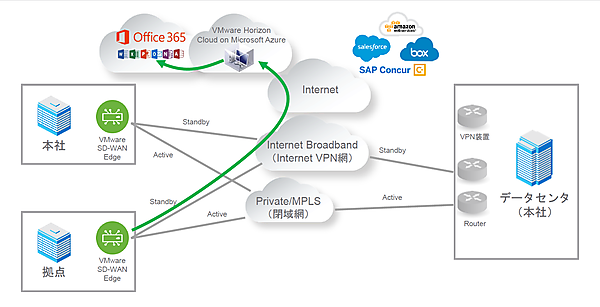

さらに、Azure上でVMware Horizonが利用できる「VMware Horizon Cloud Service on Microsoft Azure」と組み合わせることで、拠点からのAzureへのVDIアクセスをローカルブレイクアウトし、データセンタ通信によりクラウド上にあるデスクトップ環境のOffice365へ高速にアクセスできます(図12)。

ローカルブレイクアウトやクラウドゲートウェイ、Horizon Cloud on Microsoft Azureの効果はなかなか伝わりにくいと思うので、実際にどれぐらいパフォーマンスに影響するのか、ぜひVMwareが公開しているデモ動画をご覧いただきたい。

おわりに

今回は特別編として、COVID-19によりネットワーク通信やセキュリティ脅威の変化と、ゼロトラストネットワークを中心に紹介しました。

これまでの前提が通用しなくなっているニューノーマルの状況においては、新しいスタイルを取り入れながら、システムや運用を見直していく必要があります。そのためには、今ある課題を可視化し、解決するソリューションを見つけ、アクションを取っていくことが鍵になるのではないでしょうか。

- この記事のキーワード