はじめに

今回のテーマは「テレワーク」システムに関する問題です。昨今の新型コロナウイルスの拡大を受け、様々な企業でテレワークの導入が推進されました。そういった状況を受け、情報処理安全確保支援士の試験においてもテレワークに関する問題が出題されました。そこで今回は、テレワークに関する問題(令和2年10月試験 午後Ⅱ問題 問2)に沿って解説します。

テレワークの種類

問題の解説に入る前に、テレワークの種類に関して紹介します。厚生労働省のテレワーク総合ポータルによるとテレワークには大きく4種類があり、それぞれ導入方法により費用やセキュリティ上の課題が変わってきます。問題を解く際には、どのテレワークを導入する予定なのかを考える必要があります。

- 仮想デスクトップ方式(VDI)

- サーバー上にある個人用仮想デスクトップにアクセスし手元の端末から操作する - リモートデスクトップ方式(RDP)

- オフィスの自席PCの画面情報を転送し、手元端末から操作する - クラウドアプリ方式

- 事業所利用のデータ類をすべてクラウド上に置き、社内外問わず、クラウドにアクセスし手元端末から操作する - 通常のVPN方式

- 会社のLANにアクセスし、手元端末から操作する

各テレワークの導入方法におけるセキュリティ上の課題に関しては、総務省のテレワークセキュリティガイドライン 第5版が参考になります。厚生労働省とは異なりテレワークの種類は7種類ありますが、より細かく定義されていると考えられます。それぞれの方式のメリットデメリットについては、上記のガイドラインを参照ください。

令和2年10月午後Ⅱ問題 問2の解説

それでは、問題の解説に入ります。今回は、IT企業E社でのテレワーク導入に関する問題です。 問題の全体像を確認すると、この問題は2つの工程を含んでいることがわかります。

- テレワークシステム構築に向けた要点定義

- 実証実験のフィードバックを受け利便性向上のためのシステム更新

それぞれの工程に分けて解説します。

1. テレワークシステム構築に向けた要件定義

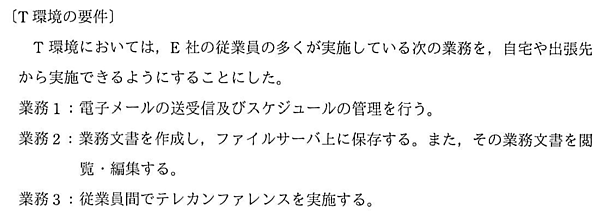

この問題におけるテレワークの要件は、下図の通りです。

この要件に対応するため、問題文中の整備方針をまとめると以下のようになります。

- ノートPCとスマホは貸与し、スマホ経由でノートPCをインターネットに接続

- 仮想デスクトップ(VD)としてクラウドサービスDaaS-Vを利用

- DaaS-VとE社のイントラをVPN接続(ファイアウォール(FW)の機能利用)

- VDでは文書作成ソフトによる業務が可能

- テレカンファレンスは会議ツールZを利用。会議ツールZにはE社のネットワークからのみに制限

要件の2つ目から、今回はVDI方式でテレワークを導入するということが確認できます。総務省のガイドラインには、VDI方式は「オフィス環境と同等のセキュリティを確保でできる」とあるため、追加でセキュリティの検討事項は発生しないことが予想できます。

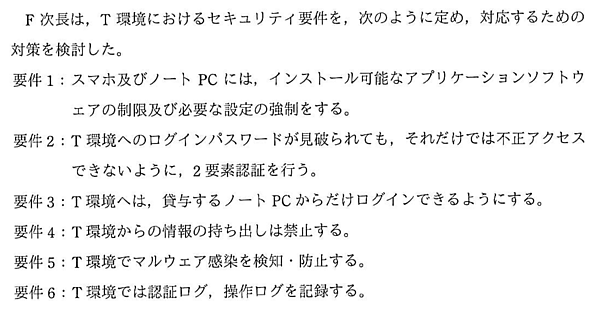

次に、機能要件を確認します。セキュリティ要件は下図の通りです。

問題文中には、セキュリティ要件に穴欄や下線が引かれています。それぞれの問題に入る前に、各要件への対応方法を以下にまとめます。

- 要件1への対応

- モバイルデバイス管理基盤というMDM-Wを導入

- MDM-Wの認証にはIDaaS-Yを利用 - 要件2への対応

- IDaaS-Yを利用

- 2要素認証の費用面から、OTPを導入予定 ★①の下線あり

- OTPについては、E社ネットワークからのアクセスにだけ制限 ★②の下線あり

- IDaaS-Yとクラウドサービス間の認証基盤のフローを決定 ★ 穴あきあり - 要件3への対応

- クライアント証明書によるデバイス認証をDaaS-Vで実施

- プライベート認証局をE社内に構築

- クライアント証明書はノートPCのTPM(Trusted Platform Module)に格納 - 要件4への対応

- VDからのインターネットアクセスはE社のネットワーク経由に設定

- VDとノートPC間でのクリップボード及びディスクの共有を禁止

- 対策後の懸念事項に関して記載あり ★ ③の下線あり - 要件5への対応

- VDにはクラウド型エンドポイント検出対応サービス(EDR)を導入

- ノートPCについてはインターネットへのアクセスを禁止し、本テレワーク環境へのアクセスのみに制限 ★ 下線部あり

- スマホに関しては、制限は実施しない - 要件6への対応

- ノートPC、スマホ、各クラウドサービスで認証ログ、操作ログの記録を有効化

r - 各クラウドサービスからはWebAPIを用いて、E社の統合ログ管理サーバに集約

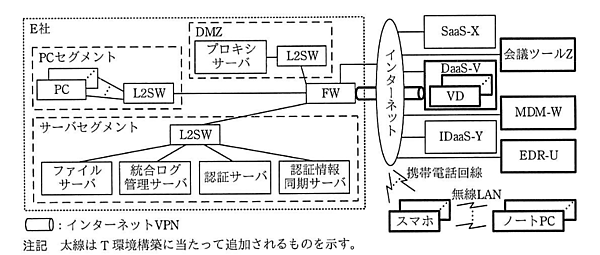

上記の要件を対応したネットワーク構成は、下図のようになります。

ここまでの内容を踏まえて、設問を解いて行きたいと思います。なお、すべてを解説するのではなく、一部を抜粋して紹介します。

まず、要件2と要件4、要件5の下線と空欄を確認しましょう。

設問1 (1) 本文中の下線①についてQRコードに含まれ,OTPアプリがOTPの生成に使用する情報を,解答群の中から選び,記号で答えよ。

OTP(ワンタイムパスワード)に関する設問です。この問題では、初期設定の際に共有用の鍵をQRコードで読み取らせるため、それに対応する解答を選択します。正解は「イ.シェアードシークレット」となります。

設問1 (2)本文中の下線②について,E社のネットワークからアクセスだけに制限しなかった場合,OTPについてどのような問題が起きるか。起きると考えられる問題を30字以内で述べよ。

この問題では、アクセス制限をしない場合に2通りの解答があると考えました。

1つ目:従業員の任意端末にOTPアプリを設定できてしまう

2つ目:第三者のOTPアプリで不正にOTPを生成される

外部の人からの攻撃という面を考えると2つ目が正解になるかと思います。一方で、実際の検査の現場で任意の場所から設定が可能な場合、私なら1つ目もセキュリティ上のリスクとして通知します。管理外の端末にOTPが設定されるのも企業リスクの1つと考えられるからです。

設問2 本文中の下線③について,ノートPCを介して持ち出す方法を30字以内で具体的に述べよ。

下線③:利用者が故意に社内情報を持ち出すおそれがある。

下線③は、要件4における懸念事項についての設問です。データの持ち出し方法として、大きく3つあると考えられます。

- クリップボード

- ローカルリソース(ドライブ、プリンタ)のリダイレクション

- スクリーンショット、スマホなどで画面撮影

1、2は対策済みのため、懸念事項は3となります。その中で、利用者が故意にデータを持ち出すという点を考えると「スマホなどで画面を撮影」が解答になります。スクリーンショットでは、端末内にデータを保管するだけなので通信可能な端末がなければ持ち出せないためです。

設問3 (1) 本文中の下線④についてマルウェアが社内情報を取得する方法を35字以内で具体的に述べよ。

下線④:マルウェアが社内情報を持ち出すリスク

この設問は、ノートPCから自由にWebへのアクセスを許可された際に、マルウェア感染が発生するとどういったリスクがあるのかを問いています。情報を持ち出す手段は設問2でもまとめていますが、何らかの方法で社内へアクセスしている際に画面キャプチャを取得することしかできません。

したがって、マルウェアが社内情報を持ち出すにはスクリーンショットを取得するしかないため、その旨を具体的に記述することで正解となります。

設問2や設問3は、情報漏洩の方法を一通り列挙し、今回のシステムで対策実施済みの部分を確認した後、情報漏洩が可能な残った経路を確認することでスムーズに解答に近づくことができます。

設問3 (2) 本文中の下線⑤について,T環境内のアクセスも必要最小限にする場合,許可するアクセス先を解答群の中からすべて選び,記号で答えよ。

解答群

ア DaaS-V イ EDR-U ウ IDaaS-Y エ MDM-W オ SaaS-X カ 会議ツールZ

下線④:T環境内のアクセスも必要最小限にする設定

この設問は、ノートPCからT環境内へのアクセス先を最小限にする方法を解答します。IPAの総評では本設問の正答率は低く、VDとノートPCのそれぞれのアクセス先を誤認した方が多かったようです。

各解答群の役割と、ノートPCからのアクセスの要否について確認していきます。

| 選択肢 | 役割 | ノートPCからのアクセス |

|---|---|---|

| ア DaaS-V | VDの基盤 | 必要 |

| イ EDR-U | VDに導入するツール | 不要 |

| ウ IDaaS-Y | クラウド認証基盤。セキュリティ要件2よりIDaaS-Yを利用しているためノートPCからのアクセス先 | 必要 |

| エ MDM-W | ノートPCの管理用の基盤 | 必要 |

| オ SaaS-X | 電子メールの送受信、スケジュールの管理のための基盤 | 不要 |

| カ 会議ツールZ | テレカンファレンスを実施するためのツール | 不要 |

このように整理することで、ノートPCに関する解答は「ア」「ウ」「エ」とわかります。

2.実証実験のフィードバックを受け利便性向上のためのシステム更新

テレワーク実証実験後のフィードバックを受け、ユーザの利便性向上を検討する問題です。利便性が低い高セキュリティ製品は、実際の利用者が利便性よりも煩わしさを感じてしまい利用されないシステムになってしまいます。そのため、セキュリティレベルを維持したまま、実証実験後にシステム改修を行う必要があります。

利用者からの声は2種類集まったとあります。概要を以下に記載します。

- 公共無線LANの利用の容認

- 問題

- スマホの通信回線が利用できない時がある

- 要望

- ホテルなどの公共無線LANを利用したい

- 課題

- 公共無線LANにはWebアクセス後Wifi接続可能になるためアクセス制限があると利用できない

- リスクの再評価

- フィッシングなどのリスクが存在

- 利用者の入力情報が搾取される可能性があり

- 不正アクセスについては検討済みの対策で防止可能(★ 下線⑦)

- 結果 - ノートPCのアクセス先制限の緩和 - 業務文書のノートPCへのダウンロード

- 問題

- 顧客訪問時に持ち込み端末のインターネットアクセスが禁止されていた。そのため、VDにアクセスできず、資料が開けない

- 要望 - 資料を事前にノートPCにダウンロードや議事録の文章の作成後、ファイルサーバにアップロードしたい

- 課題 - ノートPCに対する盗難・紛失時の情報漏洩対策が必要となる

- 検討事項 - OS標準の暗号化機能の利用を検討 - 紛失時にパスワードの総当たりによる情報漏洩が課題 - PINコードを利用してTPMによるディスク暗号化を実施

- PINコードはシステム管理者が決めた6桁のランダム値に設定(★ 下線⑧)

- PINコードは5回失敗すると管理者の回復用のパスワードが必要

- 結果 - 原則許可はしないが、希望者に事前申請をしてもらい、許可された人についてはノートPCについて、E社のネットワークとインターネットVPN接続を可能にする(★ 下線⑨)

この2種類の要望は、それぞれ対応方法が異なっています。1つ目の要望は全従業員が関連する事項でもあり、セキュリティ向上のために実施した対策を弱める場合の「リスクの再評価」を実施して対応の可否を決めます。一方、2つ目の要望は、一部の従業員のみが必要となる事項のため、利用可能とした場合に追加のセキュリティ対策を「検討」するといった対応の違いがあります。

設問5 本文中の下線部⑦について、該当する対策を本文中の用語を用いて35字以内で述べよ。

この設問は、IDaaS-Yの仕組みを理解していれば解答できます。もう一度要件3を見てみると「クライアント証明書によるデバイス認証をDaaS-Vで実施」とあるため、ユーザパスワードだけではなくクライアント証明書も必要となり、入力情報だけでは不正アクセスはできません。また、クライアント証明書はTPMに格納しているともあるため、フィッシングだけでは容易に持ち出せません。

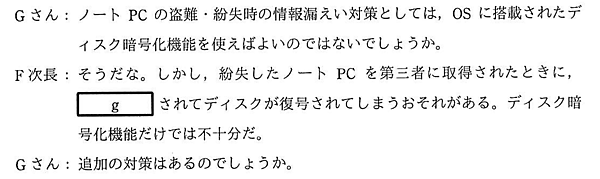

設問6 (1) 本文中の g に入る適切な語句を20字以内で述べよ。

会話部分を再度確認してみます。

紛失した際に暗号化されたディスクへ実施できることとしては、「パスワードの推測や総当たりによりログイン」され、ディスクが復号されてしまう、が解答になります。

設問6(2) 下線⑧について、利用者に設定されるとどのような問題が起きると考えられるか。起きると考えられる問題を25字以内で述べよ。

下線⑧:PINコードは,6桁の数字として,システム管理者が事前にランダムなものを設定する

利用者に6桁の数字を考えさせた場合、誕生日や社員番号といった簡単なパスワードを設定される可能性があります。そのため、解答としては「推測可能なPINが設定される可能性がある」となります。

一方で、ここでは議論されていませんが、ランダムなPINコードを付与することで利用者がノートPCに付箋でPINコードを付ける可能性あります。そのため、ランダムなPINコードの付与と同時に社内規定としてノートPCへの付箋も制限が必要になります。

設問6(3) 本文中の下線⑨について,DaaS-Vへのアクセスと同等のセキュリティを実現するためには,FWのVPN機能にどのような仕組みが必要か。必要な仕組みを30字以内で具体的に述べよ。

下線⑨:申請が許可された利用者のノートPCについては,E社のネットワークとインターネットVPNでの接続を可能とする

この設問を解くには、まずDaaS-Vへのアクセスにおけるセキュリティ対策を確認する必要があります。要件3を確認するとDaaS-Vには「クライアント証明書によるデバイス認証をDaaS-Vで実施」とあるので、クライアント証明書を利用してVPN接続を実施させることで同等のセキュリティ対策が実施できるかと思います。

したがって、解答は「クライアント証明書によるデバイス認証を行う仕組み」となります。

おわりに

今回は、令和2年度 10月試験 午後I問題 2問のテレワークシステム導入に関する過去問を解説しました。本問題におけるシステム導入の検討方法は実際の業務でも参考になりますので、しっかりと理解しておきましょう。

次回も引き続き、情報処理安全確保支援士試験の午後問題について解説して行きます。

- この記事のキーワード