Open Source Summit Japan 2023が2023年12月5日、6日の両日に都内で開催された。今回はその前日12月4日に行われたCo-located Eventのひとつ、OpenSSF Day Japanを紹介する。当日のアジェンダは以下を参照して欲しい。

The Linux Foundationのイベントではあるが、セッションは動画としては公開されていない。使われたスライドはそれぞれのセッションにリンクされているので興味があるエンジニアはぜひ、参照されたい。

1日だけのイベントではあるが、日本国内のシステムインテグレーター、通産省、Google、IBM、国内外のベンチャーなどがセッションを行い、セキュリティに関する多くの側面を垣間見た内容となった。

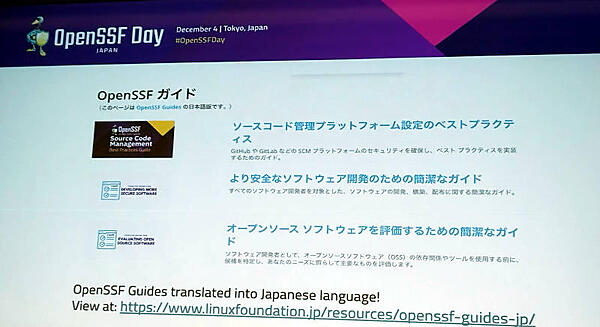

このスライドではオープンソースソフトウェアにおいては英語のドキュメントがメインになることが多いが、日本語のドキュメントが用意されていることが紹介された。以下のリンクから参照して欲しい。

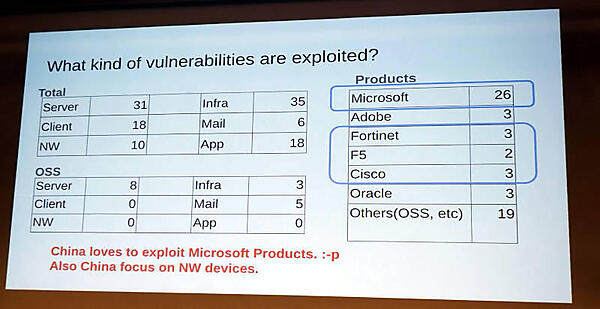

キーノートとして行われたサイオステクノロジーのプレゼンテーションでは、オープンソースソフトウェアに関する脆弱性の傾向についての解説が行われた。ここではオープンソースソフトウェアにおいて多くの脆弱性が報告されているが、中国に関して言えばオープンソースよりも商用ソフトウェアに対する攻撃が多く、主にMicrosoftの製品などの商用ソフトウェアに特化していると解説した。

会場には中国本土からの参加者も多く、中国から参加していると思われる参加者に「中国が脆弱性を使った攻撃をしていると糾弾しているが、それについてのコメントは?」と質問してみたところ、「統計や傾向ではなくもっとテクニカルな内容が聞きたかった」と至極真っ当なコメントが返ってきたことはメモしておきたい。

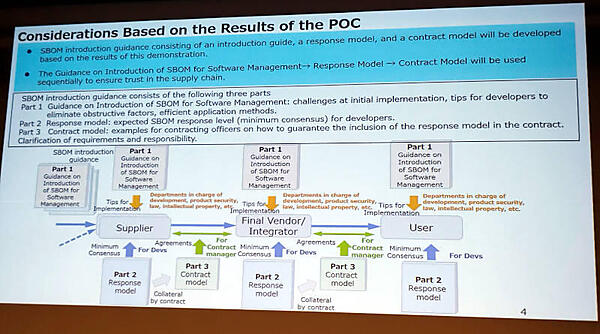

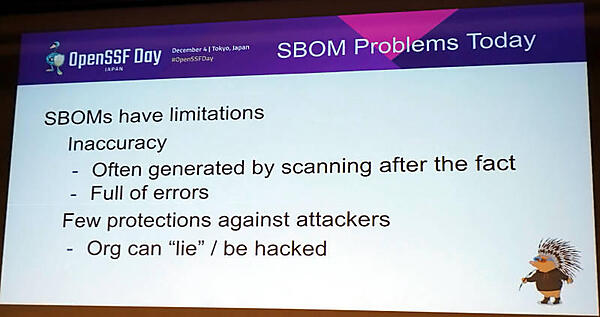

また通産省によるSBOMに関するセッションでは、SBOMが求められる背景や導入に関する問題点などが解説された。特にSBOM導入に関してのPoC(Proof of Concept)を実施した際の問題点などについても言及しており、通産省がSBOMについてかなり真剣に取り組んでいることが理解できる内容となった。

官僚らしく読み易さよりも情報を網羅して漏れがないことを優先したスライドを使っての解説である。

ただ実際のところ、SBOMの導入には何よりもソフトウェアが開発され実装されるサプライチェーンが自動化されていないと意味がない。むしろCI/CDが自動化されていない状態でSBOMだけを導入することは意味がないだろう。この点についてセッション後に質問を行ったところ「それについては同意する。ただ今回はSBOMについてのみ解説を行うという主旨だったのでそこは省略した」という回答を得た。

通産省におけるSBOMについては日本語で以下の参考資料が公開されている。ぜひ、参照されたい。

●参考(PDF):ソフトウェア管理に向けたSBOM(Software Bill of Materials)の導入に関する手引

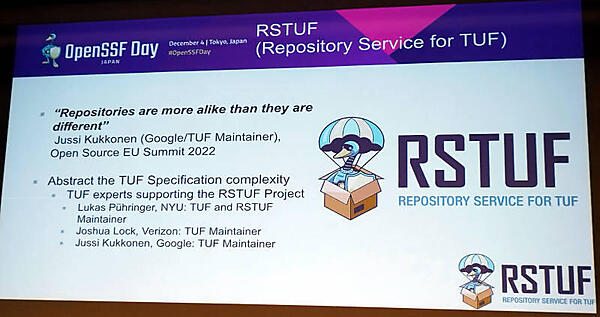

その後、新しいオープンソースソフトウェアとしてRSTUF(Repository Service for TUF)、gittuf、SBOMitなどを紹介するセッションが行われた。プレゼンターはNew York Universityの教授であるJustin Cappos氏だ。

プレゼンテーションのスライドは以下から参照して欲しい。

●参考(PDF):Who Is Playing in the Sandbox? A Quick Introduction to the Sandbox Level Projects in the OpenSSF

TUFはThe Update Frameworkの略でソフトウェアをアップデートする際の仕様を標準化するもので、具体的なソフトウェアそのものというよりも実装のための仕様だ。CNCFのサイトにはTUFの実装例として自動車に搭載されるシステム更新のためのツール、Uptaneの例が示されている。

●参考:Uptane A Secure Software Update Framework for Automobiles

セッション後、Cappos氏に話を聞いたところ、TUFはフレームワークで実装例ではないので、実際にどのようなプロジェクトで使われているのかという実態については知らないことが多いと教えてくれた。またオープンソースプロジェクトのリーダーとしてGoogleなどのソフトウェアベンダーの社員ではなく大学の教授がやっているということについても「確かにとても少ないよね。リーダーをやっているのは私の他には二人ぐらいしか知らないなぁ。その二人も実際には私がかつて教えた学生だったんだけどね」と答えてくれた。

ここではTUFを活用してリポジトリーに応用したRSTUF、gittuf、SBOMitなどを紹介した。

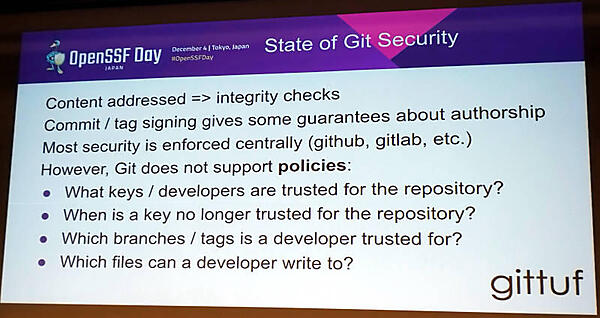

gittufはgitを使ってソフトウェアを更新する仕組みに、ポリシーを適用するためにTUFを使うという応用例だ。

またSBOMについての新しいツールSBOMitを紹介。SBOMitはSBOMを生成する際に証書(Attestation)を使ってシグネチャーを与え、偽の生成物が作られないようにするためのツールで、in-totoを応用している。

OpenSSF DayはOpenSSFが主催したイベントとしてさまざまな観点からセキュリティを俯瞰する内容であった。通産省のプレゼンテーションもSBOMに特化して、重要なサプライチェーンの自動化という部分が省かれてはいるものの、政府がソフトウェアセキュリティを重視していることを感じる内容となった。

- この記事のキーワード