KubeCon+CloudNativeCon Europe 2024から、SBOMに足らない部分を解説するパネルディスカッションの紹介と、そのパネルディスカッションでMCを務めたKusariの創業者兼CTOであるMichael Lieberman氏のインタビューを紹介する。

KusariのCTOにインタビュー

自己紹介をお願いします。

私のキャリアはシステム管理者から始まりますが、10年ほど前にヘッジファンドのインフラ管理者、DevOpsエンジニアとして仕事をしていた頃にヘッジファンドの財産であるソースコードを守るためには何が必要か? という辺りからセキュリティに関わり始めました。ヘッジファンドというのはその取引を行うシステムのコードが最大の財産なんですが、それを盗んで他のヘッジファンドに持って行くという事案が何度も起きました。それを防止するためにどうしたらいいのかという問題を解決する必要がありました。それからMUFG(三菱UFJファイナンシャルグループ)のニューヨークの拠点で働いていた時にKusariのCEOのTim Millerと知り合って、そこからシティで働いた後に2022年にKusariを創業したという形です。

Kusariの仕事は具体的には何をしているんですか?

金融機関や政府機関へのコンサルティングもありますが、GUACというオープンソースソフトウェアを、Googleなど他のコントリビューターと一緒に開発しています。

GUACについて教えてください。

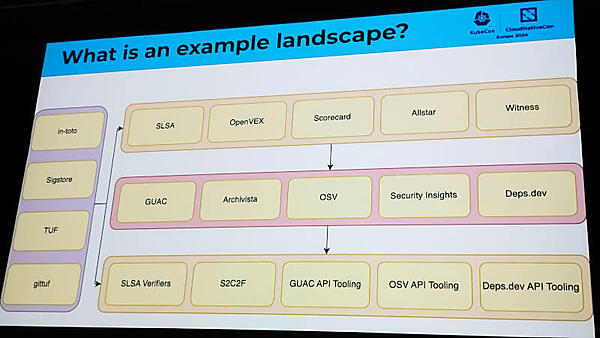

GUAC(Graph for Understanding Artifact Composition)はSBOMの情報をグラフデータとして可視化して検索を可能にするツールです。ソフトウェア開発のライフサイクルの中でSBOM(Software Bill of Materials)が注目されていますが、現時点ではそれを作ることに注目が集まっていてそれをどう使うか? についてはあまり注目されていないようです。GUACはグラフ理論を使って依存性を可視化します。また検索ツールとしても使えるので、例えばある脆弱性がどのライブラリーに存在するのか? そのライブラリーを使っているアプリケーションは何か? などを見つけることができます。

今のところ、企業はどうやってGUACを使えば良いのかを模索している段階ですね。言ってしまえば、GUACはアンサーを作り出し、Kusariは企業としてクエスチョンを作る役割を担うというように理解してもらえば良いと思います。何から始めたら良いのかわからないという企業に対し、どこから手を付ければ良いのかをヘルプするのがKusariの仕事でもあります。

日本の多くの企業はまだソフトウェア開発のライフサイクルが自動化されていない段階だと思います。その中でSBOMとGUACの利用を促すのは時期尚早ではないですか?

私もMUFGで働いた経験があるので理解できますが、それはアメリカでも同様ですね。自動化がされていないところでSBOMを利用するのは順番が逆でしょうね。

GUACの課題は何ですか?

課題は2つあると考えています。1つ目はGoogleやyahoo!のような先進的な企業がSBOMのツールとしてGUACを使い、利用を拡げていくこと、2つ目はまだSBOMの利用が進んでいない企業の理解を深めることです。

まだ先進的な企業とそうでない企業では差があるということですか?

そうですね。企業にとっての最終目的はSBOMを作ることではなく、SBOMを使ってソフトウェアがセキュアであると確認することのはずです。そのためにSBOMが存在するんですが、SBOMさえ作ればそれで終わりという認識があるように思えます。これはちょっと変な例ですが、ある企業がSBOMを導入してその内容を確認してみたら、知らないデータが紛れ込んでいたんです。これはある管理者が手作業でデータを入力した時にタイプミスをしてしまった内容がそのまま修正されずに残されていたという話ですが、マニュアルで操作すること自体が間違っているという認識を持って欲しいと思いますね。

ところでKusariという社名ですが、これの由来は?

創業する時に社名にはソフトウェアサプライチェーンの「チェーン」という単語を使いたかったんですね。英語のChainはさまざまな名称で使われていて使えなかったのでさまざまな言語でChainと同じ意味の単語を探していました。その際に日本語の「鎖」が英語のChainと同じ意味だということを知ってKusariという名称にしました。

鎖には「金属製で強固なモノ」という意味合いも入っていますから、セキュリティ的にも最適かも知れないですね。

それは良かった(笑)

パネルディスカッション

このインタビューの前に行われたパネルディスカッションについては以下の動画を参照して欲しい。

●参考:It's Not Just About SBOMs: Perspectives on Cloud Native Supply Chain Security

タイトルは「It's Not Just about SBOMs: Perspectives on Cloud Native Supply Chain Security」だ。このパネルセッションではNew York University(NYU)のMarina Moore氏、IBMのArnaud Le Hors氏などが登壇し、SBOMに留まらずにサプライチェーンの中でそれをどう位置付けるのか、利用が拡大するためには何が必要か、などがトピックとして出された。

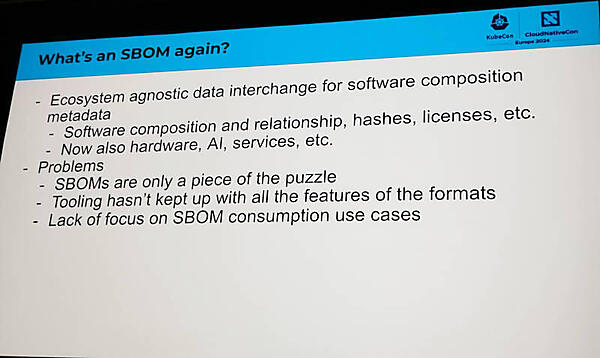

スライドでは「SBOMは大きなパズルの一部でしかない」「それを使うツールが必要」「SBOMを使うユースケースが不足している」という認識を元にLieberman氏のモデレーションでディスカッションが行われた。

ちなみにMarina Moore氏の所属するNYUはTUF(The Update Framework)のコントリビューターでもあるJustin Cappos氏が所属しているラボラトリーもあり、Moore氏とは顔見知りという関係だろう。会場にはCappos氏の姿も見かけられた。

TUFについては以下の記事を参考にして欲しい。

●参考:OpenSSF Day Japan開催。中国からの脅威から新しいOSSプロジェクトの紹介までを総括

日本ではまだソフトウェア開発のライフサイクルをどうやって自動化させるか、いかにソフトウェア更新のスピードを上げるか、という課題とセキュリティの実装をその中にどうやって組み込むかが焦点となっているが、アメリカではSBOMの必須化に合わせて膨大なデータ量になるSBOMをどうやって管理するのか、どうすれば有効活用できるのか、に意識が向かっていることを感じるセッションとなった。

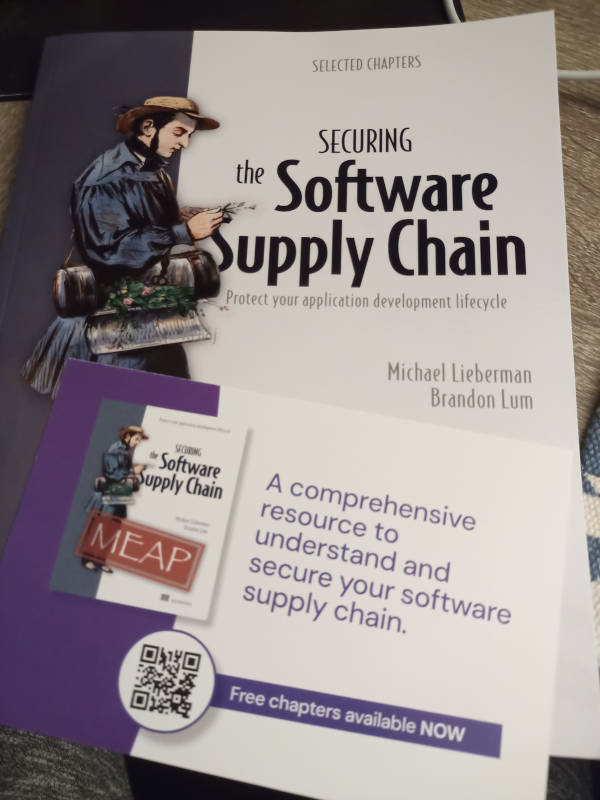

この冊子については以下のリンクから参照可能だ。