OpenIDの発想とは?

OpenIDの具体的な内容や仕様がわからなくても、名前から推測すると、その裏にある発想が見えてきます。そのまま訳すとオープンなIDですので、閉じていないIDということでしょう。つまり、サービスごとに閉じているIDではなく、1つ1つのサービスからオープンになっていて、どこでも共通に使えるIDということです。

現実世界で自分の身元を証明するIDには、例えば運転免許証や健康保険証、警察手帳があります。サービスによって、確実に身元確認として利用できるIDは異なりますが、運転免許書を提示すればだいたいこと足りるでしょう。こうした発想を、Webの世界でも取り入れようとしているのがOpenIDと言えます。

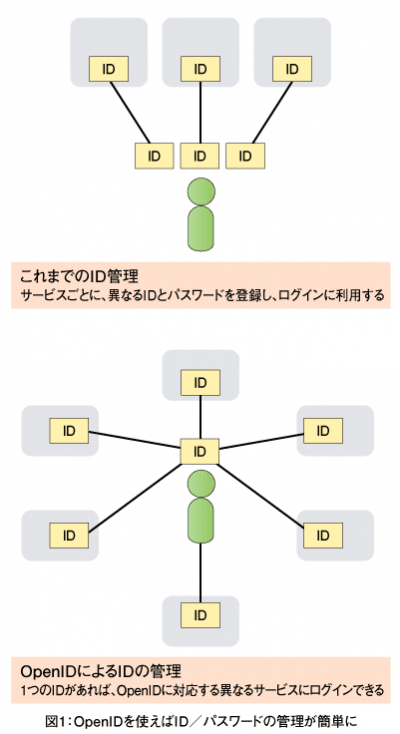

Webにおいては、いろいろなサービスで認証が必要ですが、そのサービスごとにIDとパスワードを登録し、認証で要求されるたびに入力するのがこれまで一般的でした。

筆者は新しいサービスが登場すると、とりあえず新規登録するという行動習性を持っているために、現在持っているIDとパスワードが数百にもなっています。セキュリティーの観点から、なるべく異なるパスワードを使うようにしているため、すべてを自分の頭では記憶しきれないですし、いざサービスにログインする際には、がんばってそのIDとパスワードを探さなければいけません。自宅と会社など利用している環境が違うと、すぐに使いたいIDとパスワードが調べられないために、なかなかログインできないことも多々あります。

OpenIDは利用フェーズに

こうした問題を解決するための1つの方法が、OpenIDです。つまり、「1つ1つのサービスからオープンになっていて、どこでも共通に使えるID」をユーザーが1つ持つことによって、そのIDさえ覚えておけば、いろんなサービスに簡単にログインすることができるのです(図1)。

OpenID 2.0の仕様書(http://openid.net/specs/openid-authentication-2_0.html)を読むと、以下のような文章があります。

「OpenIDは分散型のシステムで、中央で仕切る官庁のような存在はない。これは、つまり、ユーザーが自由にOpenIDのプロバイダーを選べるということを意味している」「OpenID は、ユーザーが自分のアイデンティティーを、誰からも管理されない形で自由に持って運べるようにデザインされている」

こうした文章を読むと、すばらしいコンセプトのように感じますが、一般的なサービスや発明、共通仕様などと同じように、コンセプトの適用フェーズというものがあります。実際のサービスにおけるOpenIDの適用に関しては、それぞれのサービスの利害関係やユーザーの認知/利用スピードと複雑に絡みながら前進しています。

では、現在OpenIDがどの程度の適用フェーズにいるのでしょうか。実はこれがOpenIDが注目されてきている理由とも言えます。つまり、現在OpenIDが、一般的に利用されるべく、テークオフしようとしているということです。

その証拠が、数多くのビッグネームがOpenIDを適用し始めているという事実です。2007年から2008年にかけて、livedoor、Yahoo! JAPAN、mixi(ミクシィ)などの国内のサービスがOpenIDを発行するようになっています。ニュースを見ていると以下のような見出しが躍っています。

「Yahoo! JAPANは2008年1月30日にOpenID Providerとして、OpenIDの発行を開始」

「ミクシィは2月28日、「OpenID」に対応した認証サービスを始めると発表」

このようなビッグネームが、OpenID対応サービスを作ることにより、例えばmixiであれば、潜在的には1,500万以上のユーザーが別のサービスに同じIDでログインできるようになります。よって、自らサービスを提供している企業にとっては、多くのユーザーに自分たちのサービスを利用してもらえるチャンスととらえられるのです。

もちろんアメリカでは、日本よりも以前から利用が進んでいます。例えば「mixi OpenIDとは」(http://mixi.jp/openid.pl)という説明ページには、「既に全米で1万以上のウェブサービスがOpenIDに対応し、2億5千万件を超えるOpenID対応IDが提供されています。(2008年2月7日時点:米OpenID Foundation推計)」という説明が記載されています。

しかし、なぜYahoo! JAPANやmixiは、OpenIDを発行するのでしょうか。その点について次ページで考えてみましょう。

- この記事のキーワード