ユーザーアカウントの削除

ユーザーアカウントの削除

ユーザーアカウントを削除したい場合は「userdel」コマンドを使います。

# userdel yamada

ただし、この場合はホームディレクトリが削除されない点に注意する必要があります。もしホームディレクトリが不要になった場合は、ホームディレクトリを丸ごと削除(例: rm -rf /home/user)すれば大丈夫です。ホームディレクトリの所在地は/etc/passwdファイルに記されています。ユーザー作成時にホームディレクトリの位置を特に指定しなければ通常は/home/配下にホームディレクトリが作られます。

もしユーザーアカウント削除時にホームディレクトリの削除まで行いたい場合は、「-r」オプションを付けます。

# userdel -r yamada

SSH鍵認証

インストールしたサーバーへのSSHログイン認証の方法がパスワード認証のままだと外部からのアクセスでアカウント名とパスワードが一致するだけでログインされてしまいます。このようにパスワード認証は外部からの不正アクセスという危険が伴うので、マルチユーザー環境ではSSH鍵を用いた認証方法に統一しておくと安心です。

そこでここではWindows用SSHクライアントであるPuTTYを使ってサーバーにSSH鍵認証する方法をご紹介します。

→参照:PuTTY: A Free Telnet/SSH Client(英語)

秘密鍵と公開鍵を生成する

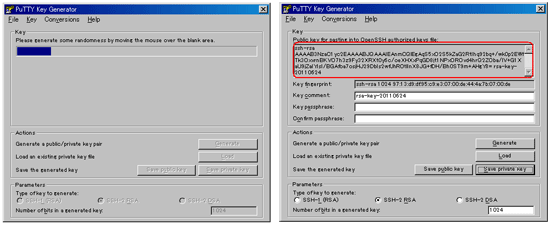

まずは秘密鍵と公開鍵を生成します。どういった方法でそれらを生成しても構いませんが、ここではPuTTYに付属しているPuTTYgenを使ってみたいと思います。PuTTYgenを起動し「Generate」ボタンを押すと、ブランクエリアでランダムにマウスを動かすよう指示があるので、その通り行います。

その後「Save private key」が押せるようになるので、押して秘密鍵を適当な場所に保存します。そしてそれをPuTTYの設定で「接続」→「SSH」→「認証」内の「認証のためのプライベートキーファイル」内に入れます。

次に公開鍵ですが、ここでは「Save public key」を押さないことに注意してください。「Save public key」で保存される公開鍵はPuTTY用となるため、その代わりに[Key]オプションの[Public key for pasting into OpenSSH authorized_keys file]欄に表示されている公開鍵をどこかに保存しておきます。

| 図1:PuTTYgenによる鍵の作成画面(クリックで拡大) |

サーバー上での作業

先ほど保存しておいた公開鍵を「authorized_keys」というファイルに追加します。

$ su - user $ mkdir /home/user/.ssh $ chmod 700 /home/user/.ssh $ cd /home/user/.ssh $ cat id_rsa.pub_host1 >> authorized_keys (ここで先ほど生成した公開鍵をコピー&ペースト等で流し込みます) $ chmod 600 authorized_keys

すると、PuTTYからサーバーに安全にSSH接続できるようになります。