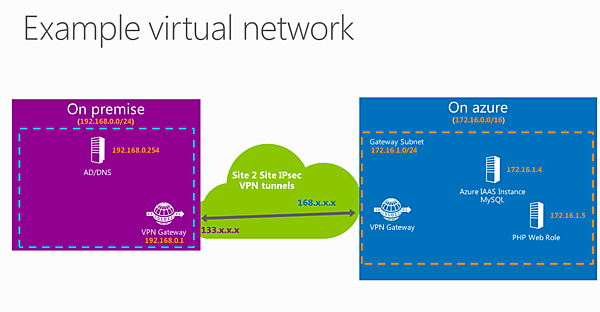

ケース2 オンプレミス環境とIPsecで接続

ケース2 オンプレミス環境とIPsecで接続

作業は以下の手順で行います。ケース1とはサブネットなどの構成情報が違いますので、注意してください。

- Virtual NetworkとAffinity groupの作成

- Virtual Machineのインスタンスを構築する

- Cloud Serviceのインスタンスを構築する

- IPsecゲートウェイを構築し、オンプレミス環境から接続する

Virtual NetworkとAffinity groupの作成

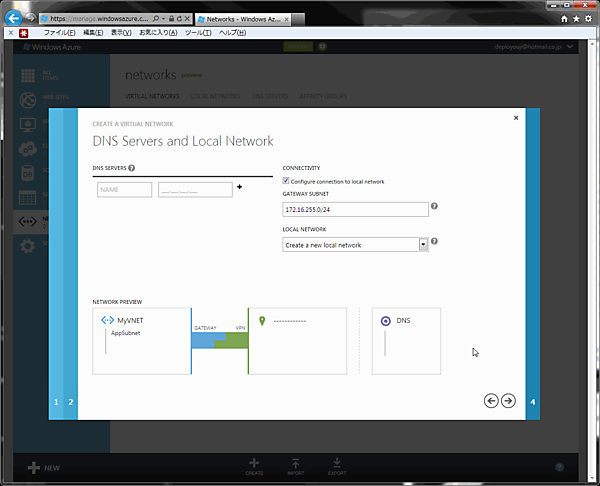

基本的な作成はケース1と同じですが、Subnetは特に追加しないまま進めて、DNS Servers and Local Networkでローカルネットワークを定義します。

DNS Servers and Local NetworkのConfigure connection to local networkには、以下のように入力します。

- GATEWAY SUBNET 172.16.255.0/24

- LOCAL NETWORK Create a new local network

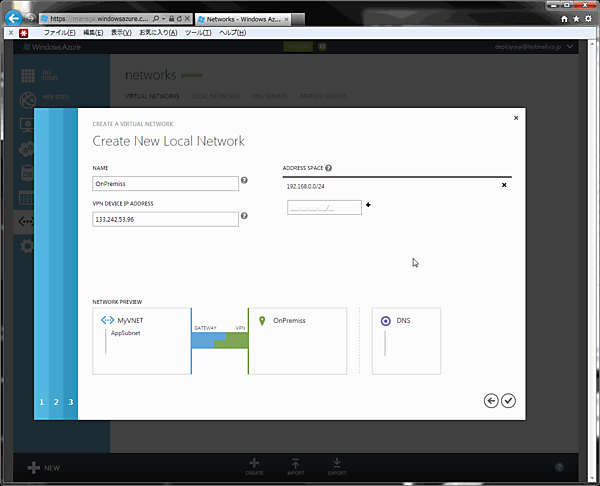

次へ進むと、ローカルネットワークの作成画面が表示されます。

ローカルネットワークの作成では以下のように入力しました。

| NAME | OnPremise(任意の名前) |

| VPN DEVICE IP ADDRESS | IPsecコンセントレーターのグローバルアドレス |

| ADDRESS SPACE | オンプレミス側のローカルサブネット(192.168.0.0/24) |

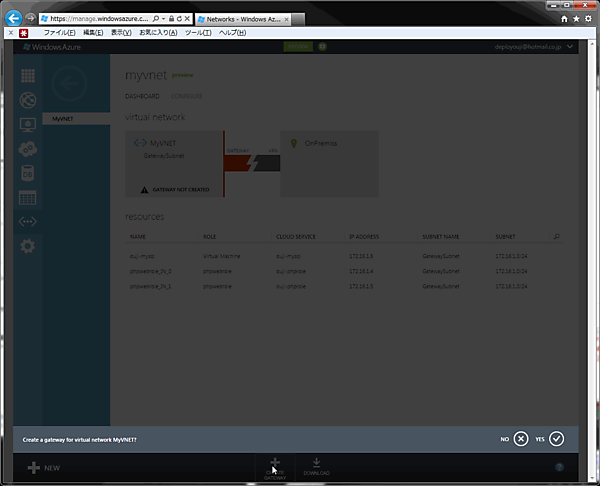

ここまでで、ローカルアドレスを含むVirtual Networkの定義が完了しています。Virtual Machineのインスタンスを構築する・Cloud Serviceのインスタンスを構築するに関してはケース1と同様ですが、現時点ではGatewaySubnetという名称が固定で振られます。今回はGatewaySubnetという名称のサブネットに所属しています。

IPsecゲートウェイを構築し、オンプレミス環境から接続する

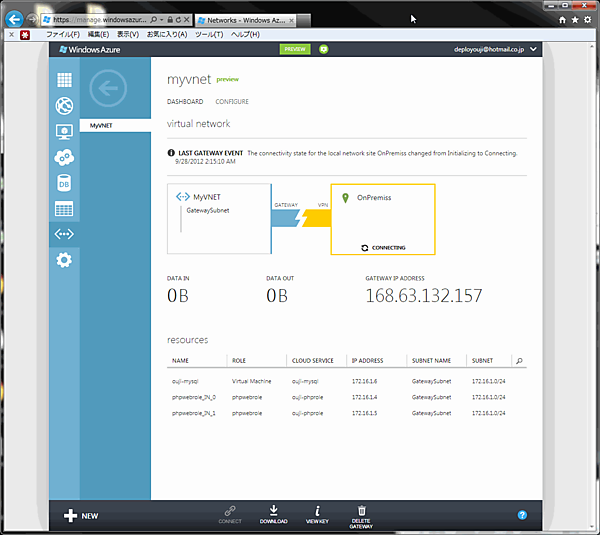

作成した時点では、まだIPsecのゲートウェイは稼働していません。作成したMyVNETのDASHBOARD画面下部のメニューバーに[CREATE GATEWAY]というアイコンが表示されています。クリックすると作成するか確認されますので、YESをクリックするとIPsec用のゲートウェイが準備されます。

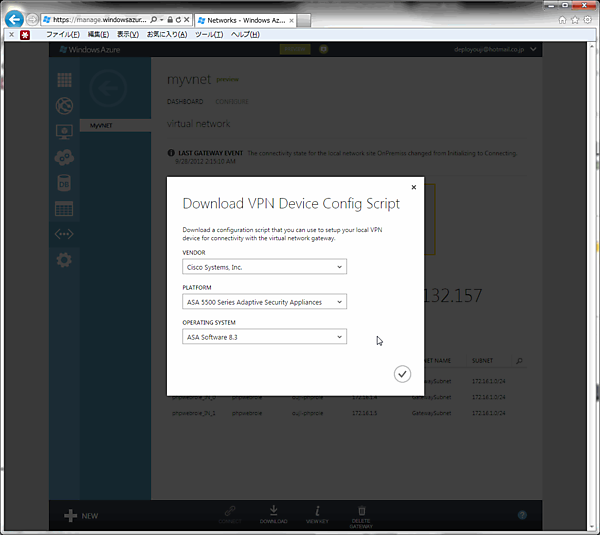

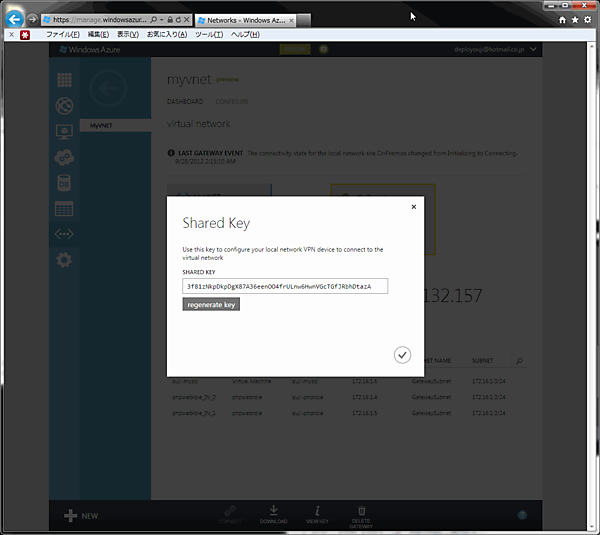

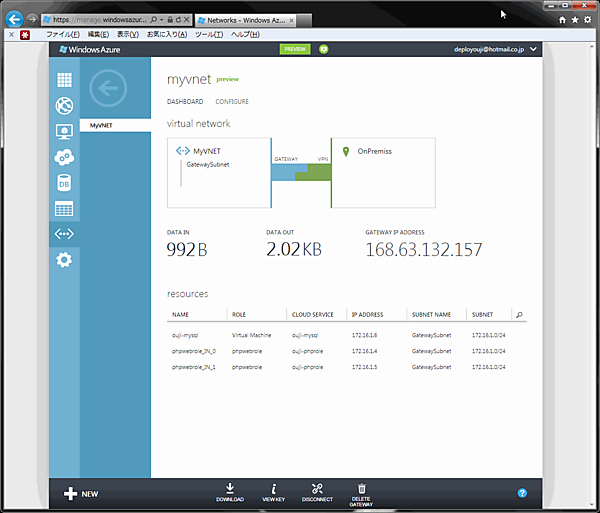

ゲートウェイが準備できると、IPsecを待ち受けるゲートウェイアドレスが表示されます。また、下部のメニューアイコンには認証に用いるShared keyと対応IPsecコンセントレーターのサンプルコンフィグレーションのダウンロードが可能になります。

コンフィグレーションをダウンロードし、IPとShared keyを置き換えて、各機器に応じた方法でインポートすれば接続可能になります。

今回はWindows Azureの仮想ネットワークの発表によって、企業ネットワークが比較的容易にAzureへ乗り入れる事が実現できるようになり、選択肢が大きく広がりました。

エンタープライズ分野で採用するには極端かもしれませんが、すべての企業内サーバーをAzureに設置し、支店ではIPsecコンセントレーターとクライアントだけで運用するなどもいずれ可能になるでしょう。

個人的には、企業LANを延長してActive Directoryのレプリカを作っておくだけでも、万が一の障害、自然災害時には便利かなと思っています。今後は日本の事情に合わせて、IPsec proposalの組み合わせが拡充され、より多くのIPsecコンセントレーターがよりスムーズに接続できるよう、開発が進む事を期待しています。

【関連リンク】

(リンク先最終アクセス:2012.09)

<編集部より:記事のタイトルが当初予定したものと異なっていたため、修正しました。皆さまにご不便をお掛けしましたこと、お詫び申し上げます。(2012.10.04)>

- この記事のキーワード