福岡で2023年8月3日に開催されたCloudNative Days Fukuoka 2023から、株式会社マクニカの辻紀彦氏のセッションを紹介する。

●動画:たったこれだけ!? 大規模な情報漏洩に至ったパブリッククラウドの設定ミスとセキュリティデザインのポイント

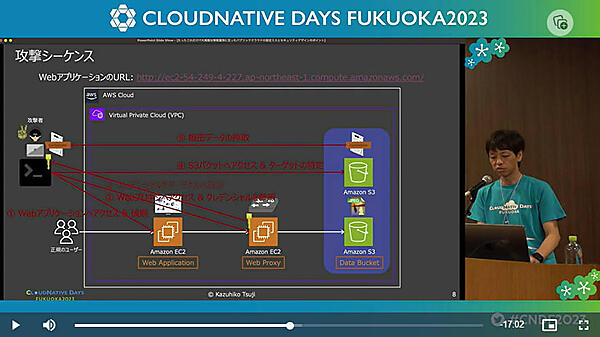

タイトルは「たったこれだけ!? 大規模な情報漏洩に至ったパブリッククラウドの設定ミスとセキュリティデザインポイント」という長いものだ。その前半は情報漏洩の事例を紹介し、実際にAWSにデプロイした3層のデモアプリ(フロントエンド、Proxy、S3ストレージ)を使ってアタックの方法を解説し、後半では、実際にセキュリティポスチャー管理を企業に導入する際の要点を解説するといった内容だ。

IaaSの設定ミスから情報漏洩が起きうることを実演

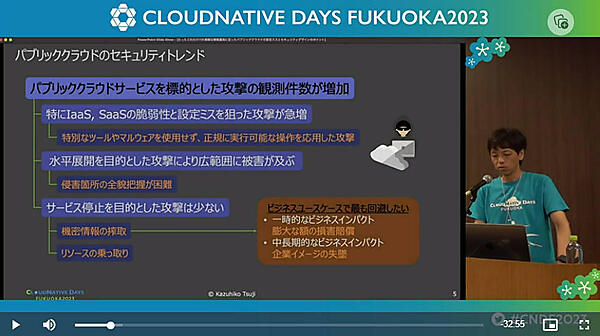

まずはパブリッククラウドをターゲットにしたアタックに関してトレンドを紹介。

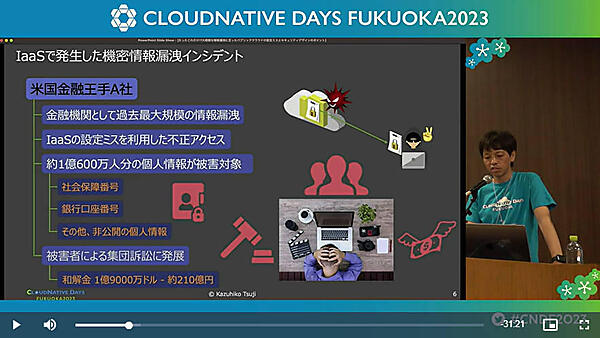

ここではアメリカで発生した大規模情報漏洩の事例を紹介した。IaaSの設定ミスで1億人以上の個人情報が漏洩し、約210億円という損害を発生させたという。ここのポイントは設定ミスが不正アクセスを招いたことで、それを実証するために用意されたのがAWSを使ったアタックのデモだ。

そしてここからデモを使って実際にAWSのデータを獲得するまでを実演した。

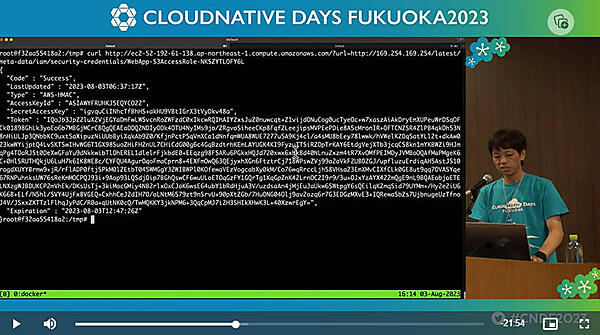

このスライドはデモの後半で使われたものだが、デモの全体像を理解するため、ここで紹介する。攻撃者はWebページから開発ツールを使ってHTMLの要素を閲覧し、その背後に存在するnginxを確認、そのProxyに対して本来ユーザーが行わないURLや引数を渡すことでメタデータを表示させ、そこからクレデンシャルを表示させ、最終的にS3バケットの中身を獲得するまでを示している。

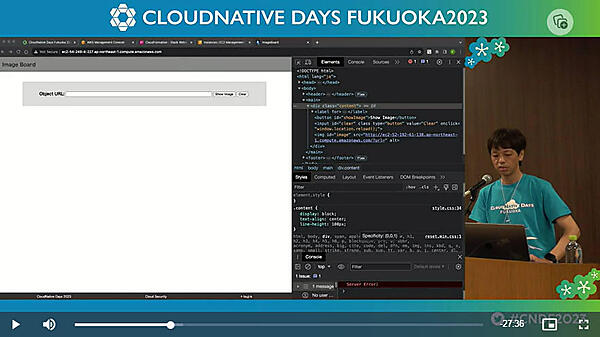

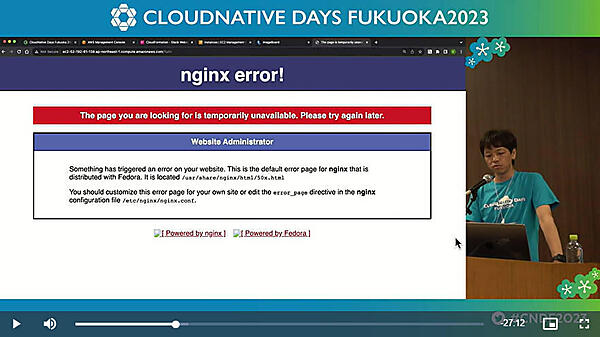

ここではブラウザーの開発ツールからWebページのHTML要素を表示させ、アプリからのレスポンスを使って背後に存在するProxyを確認している。実際にProxyであるnginxからのエラーページを見せ、ユーザーにとっては単なるエラーメッセージであっても、攻撃者にとってはシステム構成のヒントになり得ると説明した。

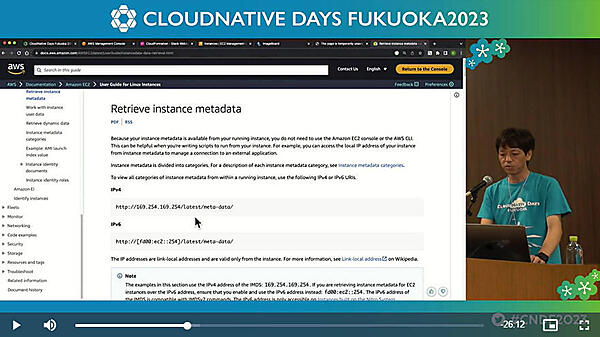

辻氏はAWSのドキュメントサイトを使ってインスタンスのメタデータに関する情報を見せて、攻撃者は公式の情報を使って次の攻撃の方法を編み出していることを実演してみせた。

そしてメタデータを表示し、そこからクレデンシャル情報の獲得を行うわけだが、その獲得方法もAWSの公式ドキュメントに記載されており、攻撃者は何のツールも使わずにURLを工夫するだけでS3にアクセスするためのクレデンシャルを獲得できたことを示した。

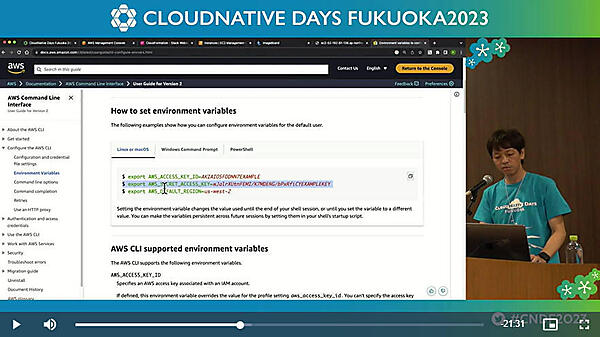

続いて環境変数を使ってS3バケットにアクセス。ここでもAWSの公式ドキュメントには親切に変数名が明記されていることを使ってアクセスを行った。

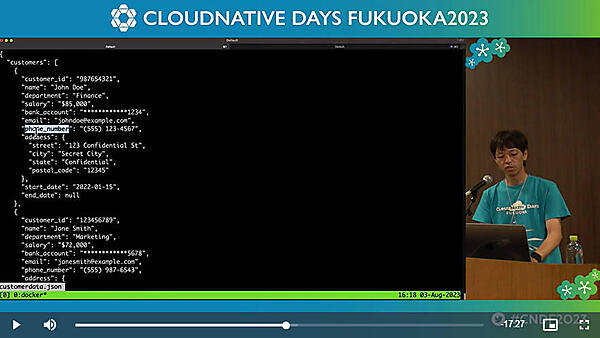

そして実際に表示された顧客情報を使ってS3に保存されているデータが漏洩したことを見せた。

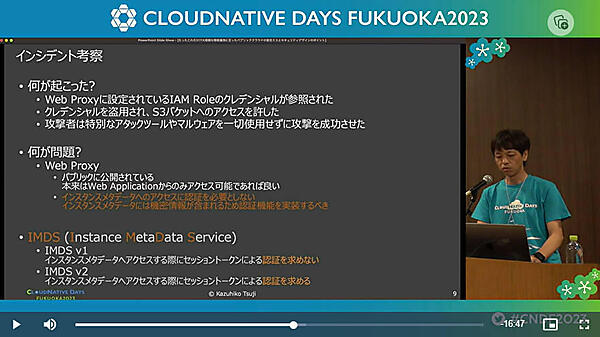

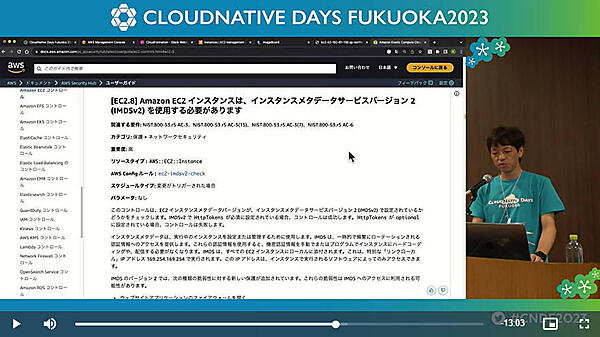

デモの総括として、Web Proxyに設定されているクレデンシャルが参照されてしまったこと、メタデータへのアクセスに認証が不要な設定になっていたことを解説した。特にAWSに用意されているInstance Meta Data Service(IMDS)を紹介し、v1では認証が不要だがv2では認証が必要になったことを解説した。

利便性とセキュリティのバランスの見きわめが重要

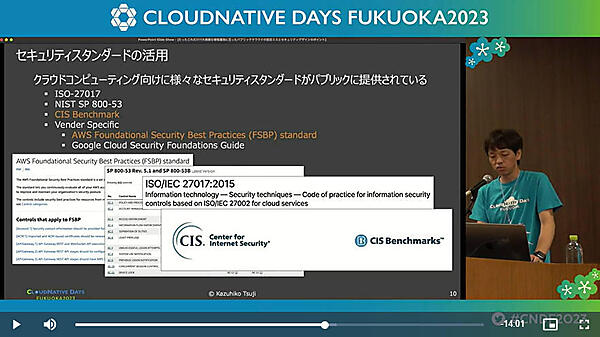

後半はデモを受けてさまざまな組織が公開しているセキュリティスタンダードを企業においても活用することを奨励し、特にAWSが公開しているAWS Foundational Security Best Practice標準(FSBP)を紹介した。

前半のデモで繰り返し参照したAWSの公式ドキュメントから、EC2においてインスタンスにはIMDSのv2を使用する必要があることを紹介。

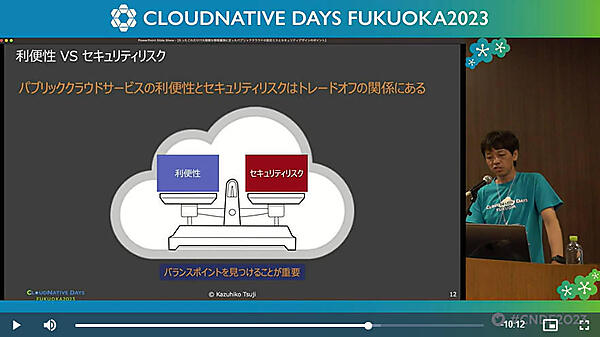

パブリッククラウドの利便性と不正アクセスなどを予防するセキュリティの強化はトレードオフの関係にあるが、それを上手くバランスさせることが大事であると強調した。

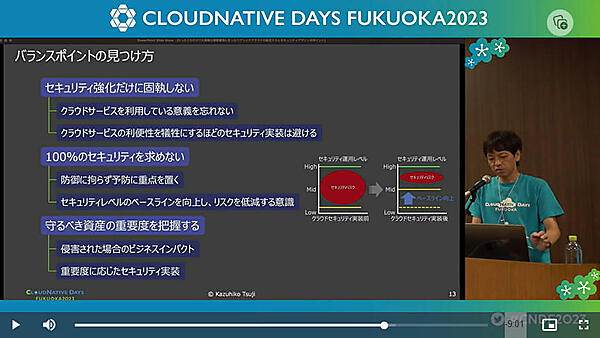

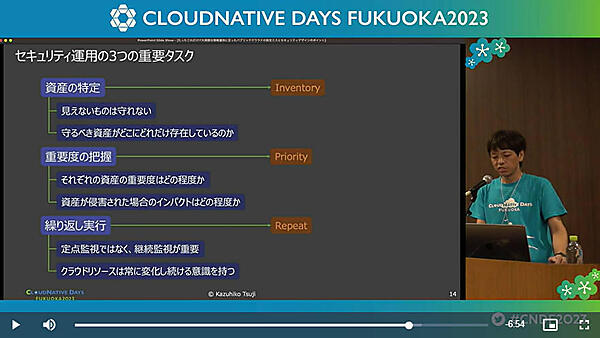

そしてバランスのポイントとして、以下の3つの点を解説した。

- セキュリティ強化だけを求めない

- 100%のセキュリティは求めない

- 資産の重要度を把握する

次のスライドでは上記ポイントを具体的なタスクに整理し、企業が行うべきアクションを解説した。

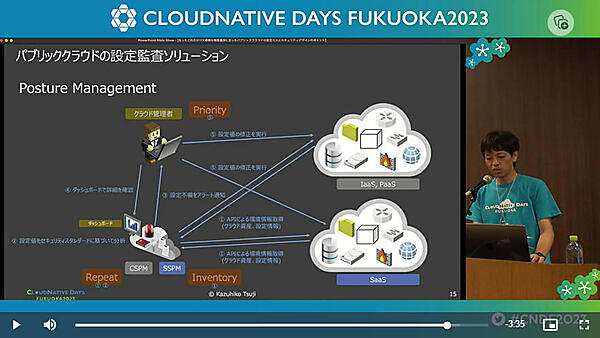

具体的にそのタスクをパブリッククラウドの設定監査ソリューションに当てはめたのが次のスライドだ。

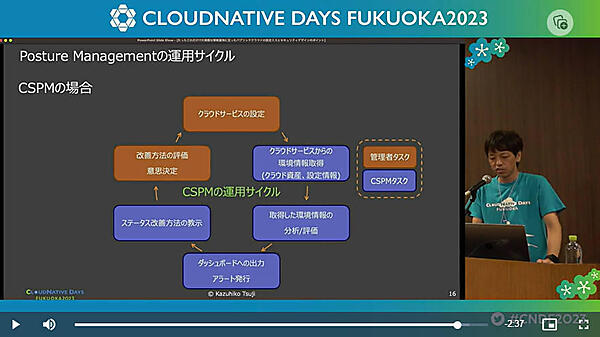

セキュリティ設定を監査するソリューションとしてCloud Security Posture Management(CSPM)を位置付け、そのソリューションを適用した際にツールが担う部分と管理部門が担う部分を分けて解説したのが次のスライドになる。ここではCSPMが提示したセキュリティの設定変更内容を評価し、それを適用するのが管理部門の役割であり、すべてがツールによって自動化されないことを強調した。また継続的監視が重要であること、パブリッククラウドの使われ方やパブリッククラウド自体も変化することを考えると、システムのアップデートなどの定期的な間隔で行われる作業というよりも毎日継続して注意を払う業務という性格のものであるというのが辻氏の訴求ポイントだろう。

最後にCSPMの実装におけるポイントを解説。費用対効果や運用能力の把握などが提示されているが、ここでもツールに対する費用よりも継続して運用するためには人的なコストが必要となり、そのコストを負担できるか、守るべき資産に対して適切な評価が行えるかというように、想定よりも人的工数が発生することを強調している。

前半のAWSのインスタスに対するアタックが目立つセッションとなっているが、辻氏が訴えた後半のツールのコストよりも継続して設定を監視し、利用の拡大やパブリッククラウドの変化に対応する人的資産の重要性を訴えた部分に注目したいセッションである。