インターネットにおける脅威

皆さんは「ファイアーウォールの外側のインターネット」をのぞいたことがあるだろうか。家庭で利用しているブロードバンドルーターの外向きインターフェースのパケットログを見ることはさほど難しくないだろう。そこでは、自分のパソコンと外部のサーバーが通信しているパケットに加えて、よそから数発のパケットが迷い込んで来ている程度で、平和なものだ。しかしクラスB(/16)以上の、巨大なネットワーク全体を長時間見ていると、状況はまったく違う。インターネット全体には、今でも嵐が吹き荒れているのである。

これは一体どういうことかと言うと、送信元IPアドレスを詐称してサーバーに大量のパケットを送りつけるDDoS攻撃は相変わらず続いているということだ。また、送信元IPアドレスを詐称したポートスキャンも珍しくない。これは複数の実在するIPアドレス(デコイ)を詐称した偽のポートスキャンと本物のポートスキャンを並行して行うことで、本物のスキャンを見つけにくくするというものだ。

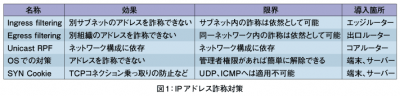

送信元IPアドレスの詐称(IP source spoofing)は古くからある問題で、みな対策に躍起になっているが、なかなか解決できない。例えば多くのルーターで使うことのできるUnicast RPF(Reverse Path Forwarding)という機能を使うと、IPアドレスの最初の16ビットをごまかすような「わかりやすい」アドレス詐称であればほぼ止められる。しかし最後の2ビットだけ変えられたら、UnicastRPFでは止められない。一部のOSでは送信元IPアドレスを詐称できないようにしてあるが、この機能を迂回(うかい)することはたやすい(図1)。

アドレス詐称の問題は、「最後の1パーセント」の接続組織が「最後のエッジまで」対策しないと、なくならない。そもそもIPアドレスの詐称対策なんてやっていない、というネットワークも多いだろう。そのうえインターネットには、経済格差も技術格差もあり、さまざまな国のプロバイダーがフラットにつながっているため、対策を促すのも難しい。つまり、IPアドレスの詐称は当面続くと思った方がよい。

パケットの逆探知をする機能

IPアドレスが詐称されていたら、普通はどこから発信されているかわからない。それでは困る、というわけでトレースバック技術が作られた。要するに逆探知に取り組もう、というわけである。

もちろん、インターネットは自由なネットワークだから「逆探知に取り組むべきでない」という議論もあるだろう。先日も、とある偉い学者が「言論の自由」「圧政による乱用のリスク」などを理由に反対論を唱えておられた。こうした議論は大いに結構である。逆探知がインターネットで最終的に使われるかどうかは社会的コンセンサスが決めることだからである。筆者らは研究者なので「こういう技術が必要になる」というスタートラインから始めている。

しかし、TCP/IPに準拠したネットワークはインターネットだけでなく、イントラネット、医療用/軍用ネットワーク、携帯電話網、SCADAなど多様である。こうしたネットワークで、ヘッダーがまったくでたらめなパケットが到着し、その発信源すら突き止めることができないとしたら、果たして安心できるだろうか。完全隔離された安全なはずのネットワークでも、バグやハード不良でそういったことが起こる可能性は常にある。インターネット技術が支えているのはインターネットだけではない。この点を見失ってはならない。

続いて、詳しくトレースバック技術についてみてみよう。