まだまだ広がるInterTrackの世界

まだまだ広がるInterTrackの世界

InterTrackの公開パッケージに同梱(どうこん)予定のトレースバックモジュールであるBTMやBTM2はハッシュ方式です。

もちろん、ハッシュ方式以外にも、フローサンプリング方式やシャントルーティング方式、FDB検索方式のトレースバックシステムもInterTrackで相互接続が可能です。なお、各種方式に関しての研究論文は「IP Traceback : A mechanism to find attack paths」(https://iplab.naist.jp/research/traceback/)にまとめています。

少しセキュリティーに詳しい方ならば「DNSリフレクション攻撃やボットネットからの攻撃など踏み台ホストを経由した攻撃は追跡できないんじゃないの?」と思われるかもしれません。

確かに、DNSリフレクション攻撃やボットネットからの攻撃など踏み台ホストを経由されると、パケットの「指紋」であるパケットハッシュは変化してしまい、IPトレースバックだけでは攻撃の大本までたどり着けません。

しかしながら、InterTrackはどのようなトレースバック技術であっても、モジュールとしてトレースバック網に取り込むことができます。踏み台ホストで変換される前の攻撃パケットのパケットハッシュと変換された後のパケットハッシュをペアとして保存しておくような高次なトレースバックシステムが開発され、それをモジュールとしてIPトレースバックと併用すれば、NAT経由の攻撃であろうがDNSリフレクション攻撃であろうが踏み台ホストの先にいる発信源までトレースバックが行えます。

InterTrackのサンプルプログラムはC++で記述されていますが、XMLメッセージさえあっていれば、他の言語でも作成可能です。PerlであればXML::Pastorを使うとInterTrackのXMLメッセージのXMLスキーマであるInterTrackMessage.xsdを読み込み、メッセージパース部分のPerlモジュールが作成されます。もし、トレースバックモジュールのアイデアを思いついて実装してみたいと思ったのであれば、まずはPerlで作成して、次にC++でリファクタしてみるのもよいかもしれません。

実証実験:トレースバックの実用化に向けて

現在、テレコム・アイザック推進会議によってトレースバック技術の実証実験の準備が進められています。実証実験では15社前後の商用ISP環境にトレースバックシステムを設置してトレースバック網を構築し、トレースバック網を使ったインシデント対応演習を行う予定です。

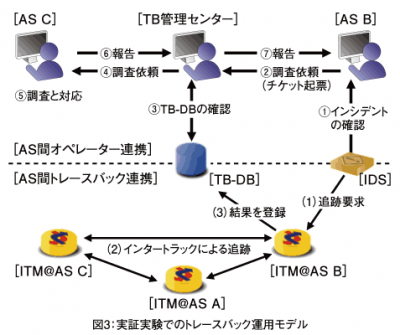

実証実験では図3のような形で、InterTrackを介して自動的に行われた攻撃パケットの追跡結果をトレースバック管理センターに設置されたトレースバックデータベース(TB-DB)に登録し、ネットワークオペレーターによって攻撃が認識された後はTB-DB上に構築されているトラブルチケットシステムを介して、複数ISP間でのインシデント対応演習を行います。

2008年9月から12月までの間、事前実験として商用ISP5社に協力をいただき、導入方法の検討や実際にインシデント対応の道具としてトレースバックを使った感想や改良点など、オペレーターの視点からさまざまなフィードバックをいただいています。

平成20年度の事前実験の結果や平成21年度実施の実証実験の概要に関しては、テレコム・アイザックのWebサイトにて報告される予定です。

ご興味のある方は,Telecom-ISAC Japan トレースバック研究ポータルサイト」(https://www.telecom-isac.jp/tb/)をご覧ください。

【参考文献】

「IP Traceback : A mechanism to find attack paths」(https://iplab.naist.jp/research/traceback/)(アクセス:2009/01)

「できるAnyBed~仮想マシン環境でお手軽テストベッドを作るには~」(https://iplab.naist.jp/research/anybed/Dekiru-AnyBed.pdf)(アクセス:2009/01)

「StarBED Project」(http://www.starbed.org/)(アクセス:2009/01)

「Telecom-ISAC Japan トレースバック研究ポータルサイト」(https://www.telecom-isac.jp/tb/)(アクセス:2009/01)

若狭賢、他.「インターネットにおけるトレースバック・システムのISP環境への配置と事前実験シナリオの策定」 コンピュータセキュリティシンポジウム 2008(発行年:2008)

- この記事のキーワード