【検知・分析】

【検知・分析】

- 「実施内容」

- セキュリティインシデントの発生をいち早く検知し、原因等の分析を実施する。例として、運用管理上異常が発生したらアラートを上げたり、ログを分析したりといった行為が該当する。

- 「注意点」

- 標的型サイバー攻撃で使用されるマルウェアは、以前のマルウェアのように、感染するとネットワークトラフィックが急増し、社内ネットワークが輻輳状態になったり、多くのリソースを使用する事で、コンピューターの動作が重くなったりといった、ユーザーが気付き易い動作はしない。静かにひっそりと、目的である機密情報を奪取するのである。セキュリティ監査を実施する際に、ログを監査するタイミングについて質問すると、ほとんどの場合「何かあった場合に監査する。」という回答が返ってくる。しかしこのタイミングでの監査実施とすると、標的型サイバー攻撃の被害に遭っている事になかなか気付くことができず、セキュリティインシデントの発見が遅れる可能性がかなり高い。前述の通り、標的型サイバー攻撃に使用されるマルウェアは静かにひっそりと動作するため、「何かあった」のかどうかが分からないのである。その結果、年に一度のログの定期チェックで、初めてマルウェアらしき動作に気付く。しかし、その時には、既に数ヶ月以上、マルウェアに機密情報を奪取された後と言う訳だ。これまで、標的型サイバー攻撃の被害にあった企業や団体の多くで、感染から数ヶ月立ってから発見されたというニュースが流れているのは読者もご存じの通りである。

【封じ込め、根絶、復旧】

- 「実施内容」

- マルウェア感染等の場合、感染が拡大しないよう、セキュリティインシデントの被害を極小化しつつ、要因の根絶を行い、迅速な業務復旧を目指す。例として、ネットワークセグメントの分割やバックアップデータからの復元といった行為が該当する。

- 「注意点」

- 標的型サイバー攻撃の場合は、そもそもマルウェアの検出自体が難しいため、一般的な感染拡大防止というアプローチによる対策の効果はそれほど期待できないと言える。そこで、標的型サイバー攻撃への対策としては、社内に感染したマルウェアが攻撃者から命令を受信する通信や、機密情報が攻撃者のファイルサーバーへアップロードされる際の通信を封じ込める事が重要になってくると言う訳だ。

【事件発生後の対応】

- 「実施内容」

- 本来は反省会等を含む、再発防止なのだが、今回はこの部分を少し拡大解釈し、万が一マルウェア感染といったセキュリティインシデントが発生しても、情報漏えいしないように最後の防止策を講じる部分もこの部分と考える。例として、ファイルの暗号化といった行為が該当する。

- 「注意点」

- ここで必要となる暗号化の機能は、ファイルの場所に依存しない、永続的な暗号化である。WindowsのEFS(Encrypting File System)のような、ローカルのコンピューターからインターネットに持ち出された時点で効果がなくなるような暗号化実装では、標的型サイバー攻撃に対し、効果を見込む事は難しいだろう。

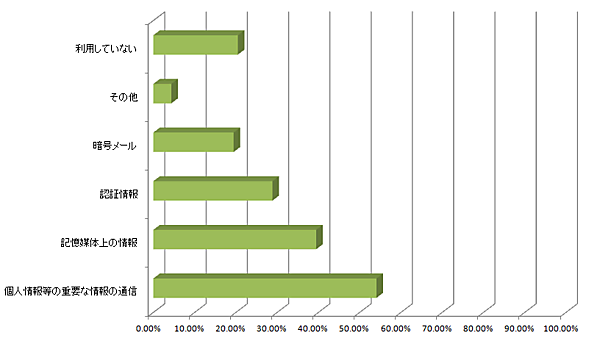

また、現在、このフェーズにおける対策はかなり軽視されている傾向にある。警視庁発行の「不正アクセス行為対策等の実態調査(平成22年度版)」でも、「記憶媒体上の情報」を暗号化によって保護していると回答している割合は、39.5%と4割にも満たない。さらに、この中には、前述のEFS のような、非永続的な暗号化技術による対策も含まれていると考えられるため、標的型サイバー攻撃に対して有効な、永続的な暗号化による対策の比率は、さらに低い数値である事が推測される。

|

図5:暗号化技術の用途(クリックで拡大) 出典:警察庁 不正アクセス行為対策等の実態調査 平成22年度版(PDF) |

→参照:警視庁 サイバー犯罪対策

NIST SP 800-61 から紐解く、対策の本質

これまでの対策が、のフェーズに依存していた事が分かって頂けただろうか?守る事が非常に難しい、標的型サイバー攻撃は、のフェーズが破られることを前提として対策を実施する必要があるのだが、今回、以外のフェーズで記載した内容は、全く新しいものではなかったと思う。つまり、標的型サイバー攻撃対策の本質は、何か全く新しい対策が必要な訳ではなく、これまで議論されてきた基本をどれだけ忠実に実施しているかが問われているということだ。

第2回まとめ

第2回となる今回は、標的型サイバー攻撃で使用されるメールの具体的な内容や、使用される脆弱性、対策のアプローチといった詳細を解説した。簡単にまとめると、下記の通りである。

- 標的型サイバー攻撃を「防ぐ」事は、やはり非常に難しい

- 従来の対策のように、「準備」フェーズに依存した対策では危険。

- 「検知、分析」「封じ込め、復旧、根絶」「事件発生後の対応」のフェーズにおける対策を充実させる必要がある。

- 全く新しい対策が必要な訳ではなく、これまで議論されてきた基本が大事

最終回となる、第3回では、標的型サイバー攻撃の各フェーズに対し、NIST SP 800-61 の対策アプローチを取り入れた、実際の対策を解説する。