狙われる脆弱性は?

狙われる脆弱性は?

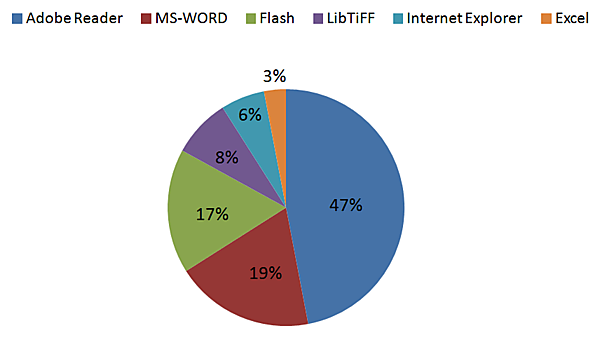

標的型サイバー攻撃では、PDF、WORDといった文書ファイルが狙われるという解説をしているが、実際に狙われているアプリケーションの比率はどうなっているのかを見ていこう。

|

|

|

図3:実際に狙われているアプリケーションの比率(クリックで拡大) 出典:経済産業省 標的型攻撃分析(PDF) |

これまで脆弱性を狙ったマルウェアと言えば、OS や ブラウザを狙うものが多かったが、随分と様子が違っているのがお分かりいただけるかと思う。

パッチ管理やバージョン管理で企業内の端末の標準化を行い、脆弱性を無くしていくのが、対策の王道ではあるのだが、ここで一度、上図のTOP 3 に関して、自社の対策状況を考えてみよう。TOP 3 は、PDF、Word、Flashとなっているが、この内、やっているとしても、Wordぐらいではないだろうか。私自身、企業のセキュリティ監査をしていて、よく見る状態は、OS、ブラウザ、Office、業務アプリケーションのバージョンが揃っている(サービスパックを含む)という状態だ。読者の企業でも、PDFのバージョン管理までとなると、徹底できていないのではないだろうか?

また、特に厳しいのが、Flashだろう。Flashは、ブラウザのプラグインとして動作するが、プラグインのレベルまでバージョン管理ができている企業は、私の50社以上のセキュリティ監査経験においても見た事がない。しかし、攻撃者はこの部分を狙ってくるのである。しかも、狙われる脆弱性の TOP 3 に入るほどの頻度で、だ。つまり、標的型攻撃を防ぐには、サードパーティ製のプラグインまで含め、ほぼ全てのアプリケーションのパッチ管理、バージョン管理を徹底する必要がある。これは個人環境ならともかく、数百~数万となる企業環境では、やはり現実的とは言えない。では、どのように対策のアプローチを考えていけば良いのだろうか?

標的型攻撃への対策アプローチ

ここでは、NIST SP 800-61(コンピューターセキュリティインシデント対応ガイド)を参考に、標的型サイバー攻撃対策のアプローチを考えていく。

NIST SP 800-61 では、セキュリティ対策を下図の通り、「準備」「検知・分析」「封じ込め・根絶・復旧」「事件発生後の対応」という4つのフェーズに分けて考えている。

|

|

| 図4:NIST SP 800-61 でのセキュリティ対応アプローチ |

それぞれのフェーズの実施内容や、標的型サイバー攻撃に対し、NIST SP 800-61 をベースとした対策を実施する場合の注意点に関して解説する。

【準備】

- 「実施内容」

- セキュリティインシデントの発生確率を下げる事を目的とした対策を実施する。例として、ウイルス対策ソフトを導入し、ウイルス定義ファイルを最新のバージョンにキープしたり、パッチ管理を行う事でウイルス感染を防いだりといった行為が該当する。

- 「注意点」

- 特に日本企業の場合、セキュリティ対策と言うと、このフェーズばかりが注目され、残り3フェーズが非常におろそかになっている傾向がある。しかしながら、標的型サイバー攻撃に関しては、前述した通り、攻撃の成功率が高いため、当該フェーズに依存した対策を行う事はアプローチとして適切ではないと言える。