今回は、標的型攻撃によるマルウェア侵入手段の代表例を紹介し、侵入リスクの低減方法について考えていきます。

前回説明したように、標的型攻撃では、ひそかに、そして確実にターゲットのネットワークに侵入しようと試みます。侵入に成功した攻撃ツール、つまりマルウェアは、ユーザーに見つからないように自身の活動を隠し、ある時は異なる他のマルウェアを呼び込みながら、内部の情報を盗み出すなどの不正な活動を継続的に行います。

セキュリティ意識が高くても判別が難しい攻撃メール

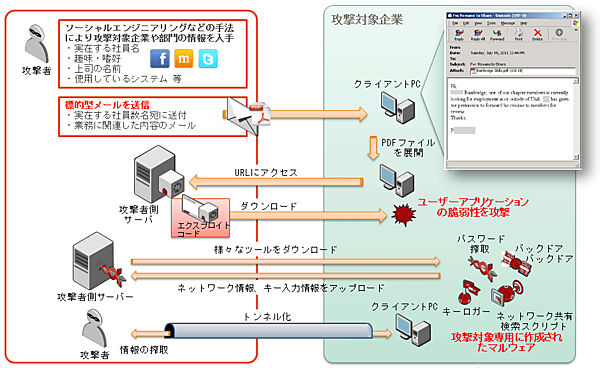

標的型攻撃では、攻撃者が侵入のアプローチにメールを利用するケースが増えています。代表的なものは図1で示すようなプロセスにメールを組みこみ、企業ネットワークに侵入します。標的を特定する事により、偽造したメールをよりもっともらしく見せる内容にして、攻撃対象のユーザーが「メールを開く」「メールの添付ファイルを開く」「文中のURLリンクをクリックさせる」という操作を誘発します。

近年はメールの内容の偽装レベルが高度になり、あたかも「関係者」から送信されたように見える内容が使われるため、セキュリティ意識が高い人でも攻撃メールであると判別する事は困難です。成功確率が高く、標的となる組織に気付かれずに侵入できる事から、メールは標的型攻撃の突破口として利用される事が多くなったのです。

メールを使ってユーザーをだまし、マルウェアに感染させる操作を誘発する手法は標的型攻撃の主流と言えます。

攻撃メールと見破れないような場合、マルウェアの感染防止はセキュリティ製品に頼りたいところです。ただし、そもそも検出を逃れるためのテクニックを駆使しているため、ポイントを的確に押さえた対策が必要になります。

なぜウイルス対策ソフトは検出できないのか?

古典的なアンチウイルスソフトでは、標的型攻撃で使われるマルウェアを検出する事はほぼ不可能です。

標的型攻撃では、あらかじめパターンファイルでは検出できないターゲットに向けてのみ作成されたマルウェアが使われ、感染に気付かないから、セキュリティベンダーにマルウェアの検体が送られず、パターンファイルの提供ができないという状況から検出ができなくなってしまうのです。「パターンマッチング方式」の検出機能しか持っていないアンチウイルスソフトでは、検出する事はほぼ不可能となります。

| 図1:標的型攻撃の手法(クリックで拡大) |

アプリケーションの脆弱性を攻撃するファイルを添付

しかし、なぜ感染に気付かないのでしょう。

マルウェアをローカルに直接投下する方法として、Microsoft WordやAdobe Readerなどのアプリケーションの脆弱性を悪用するコードを、アプリケーションに固有の形式のファイル内に潜ませて添付する方法があります。これは、受信者が添付ファイルを開いた時点で脆弱性を悪用する「エクスプロイト」コードが実行され、マルウェアのダウンロードやインストールを利用者に無断で行われます。添付ファイルは、何事もなく開かれ、内容は関係者から送られてきたもっともらしいものであるため、その裏側で侵入が行われている事は気付きません。

「エクスプロイト」とは、特定の脆弱性を利用する手順やプログラム、スクリプトを指します。また、脆弱性を利用する行為を指す動詞としても用いられます。

脆弱性の問題を解決するためには、それを解消する修正パッチを適用しなければなりません。しかし、開発元ベンダーからパッチが提供されていても、アプリケーション毎のパッチの管理は徹底されておらず、ユーザー側で適用していない事が多いようです。

アプリケーションの脆弱性を狙った攻撃の場合、エクスプロイトをアプリケーションで作成したファイルに潜ませて実行できるので、マルウェアのプログラムファイルそのものを送り込まなくてもインストールさせられます。

通常、アプリケーションをインストールする場合、利用者に必ず確認を求めますが、脆弱性が悪用されると、PCのコントロールが奪われてしまうため、利用者に追加の操作を求める事なく、マルウェアのインストールに成功するのです。

実行形式のファイルが添付されていたり、インストールを確認するダイアログが表示されたりする場合、セキュリティ意識が高い利用者でなくても異変に気付きます。攻撃が行われた事に気付かれてしまう可能氏が高まります。しかし文書ファイル等の場合、日常利用しているものであるため、警戒心のすきを突き受信者の目を欺きやすくするわけです。

標的型攻撃においては、メールによってマルウェアそのものが送り込まれてくるケースより、メールによってマルウェア感染への入り口が送り込まれてくるケースが多く、これを想定した対策が必要となります。