APT攻撃の仕組み

APT攻撃の仕組み

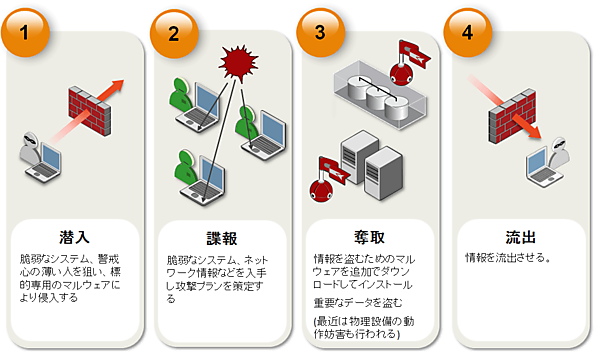

APT攻撃は綿密に計画され、慎重に実行されます。攻撃は通常、潜入、諜報、奪取、転送の4段階に分かれます。次に説明するように、各段階でさまざまな手法が使用されます。

| 図2:APTの攻撃手法(クリックで拡大) |

第1段階:潜入

標的型攻撃では、ハッカーは通常、ソーシャルエンジニアリング、ゼロデイ脆弱性、SQLインジェクション、標的を絞ったマルウェア、またはその他の手法を使用して、企業ネットワークに侵入します。APTでもこれらの手法を組み合わせて侵入してきます。主な違いは、通常の標的型攻撃が侵入後、短い期間に単純な情報の窃盗を行うのに対して、APTでは長期間にわたって密かに活動を行うための橋頭堡(きょうとうほ)を築く点にあります。APTの「潜入」には、ほかに次のような特徴があります。

- 事前調査

- APT攻撃では、多数の調査員を採用して何カ月もかけて攻撃対象を調査し、パートナー企業やベンダーなど、攻撃対象の企業のシステム、プロセス、従業員について詳しく情報を収集することがよくあります。情報はオンラインで収集される場合もあれば、従来の調査手法で収集される場合もあります。

- ソーシャルエンジニアリング

- 怪しまれずに侵入を成功させるため、知人を装ったメールを送り、添付ファイルを開くように仕向けるといったソーシャルエンジニアリングというテクニックがよく使用されます。フィッシング攻撃に見られるマス的かつ注意すればわかるレベルとは違い、APTでの偽装は多くの場合、攻撃対象となる企業に関する詳細な事前調査に基づいて行われるため、攻撃に気付く事はありません。あるケースでは、無害に見える添付ファイル(求人情報サイトから送付された採用要求に関するスプレッドシート)を使用して、少数の人事担当の従業員が攻撃対象となりました。Hydraq のケースでは、攻撃対象となったユーザーは画像を掲載する Web サイトに誘導され、そこでドライブバイダウンロードによって感染しました。

- ゼロデイ脆弱性

- ゼロデイ脆弱性は、ソフトウェア開発者が気付いていないセキュリティホールです。そのため、開発者がパッチや修正を提供する前(0-day)に攻撃者に悪用されることがあります。結果として、攻撃対象の企業は準備する時間がなく、無防備のまま攻撃を受けてしまいます。ゼロデイ脆弱性の発見には相当の時間と労力を要するため、これを利用するのは非常に高度な技術を持つ攻撃者の組織のみです。APTは多くの場合、1つのゼロデイ脆弱性を使用して攻撃対象に侵入し、使用したゼロデイ脆弱性が修正されると、2つ目の脆弱性、3つ目の脆弱性へと攻撃対象を切り替えていきます。

- カスタマイズされたマルウェア

- 検出を逃れるためまだセキュリティベンダーによりパターンファイルが配信されていない、新しくつくられたマルウェアが利用されます。

- マニュアル操作

- 一般的な攻撃では、自動で行われるオペレーションが使われます。例えば「ばらまき型」のフィッシング詐欺では、自動化されたスパムを使用し、何千人ものユーザーを攻撃し、アプリケーションサーバを利用し、マルウェアから送られてくる大量の個人データを自動的に処理します。一方、APTでもスパムが使用されますが、APTの侵入プロセスでは、標的に合わせたマニュアルのオペレーションが行われます。

第2段階:諜報

潜入に成功したPCに機密情報が存在するわけではありません。したがって内部への「潜入」に成功すると、攻撃者はターゲット企業のシステムを解析し、どこかに保管されている機密データを探り出す活動を始めます。諜報の対象として、保護されていないデータやネットワーク、ソフトウェアおよびハードウェアの脆弱性、不十分なアクセス権限情報、その他のリソースやアクセスポイントへの経路などが含まれる場合もあります。最初に潜入に成功したマルウェアは集めた情報を攻撃者に送り、攻撃者はこれをもとに次の侵攻のための計画を立て、さらに新しい工作員とも呼べる新しいマルウェアを送り込み機密情報に到達します。

- 強化されていく機能

- 潜入と同じく、APTは複数の諜報テクニックを組み合わせて使用する傾向があります。システムにマルウェアが侵入した後、調査を進めるため、必要に応じて追加のマルウェアがさらにダウンロードされます。

- 静かに深く潜伏

- APTの目的は企業の内部にとどまり、長期間にわたって情報を取得することにあるため、諜報プロセスは検出の回避を第一に考えて企てられます。

- 調査と分析

- 諜報作業では、機密情報の在りかを探り当てるために、時間をかけて、ネットワークトポロジ、ユーザー ID、パスワードなど、システムやデータに関する情報を収集します。攻撃者は標的のシステム攻略の作戦を立てるのに使われます。

APTが発見された際、マルウェアがどのぐらいの期間潜伏していたか、実際に情報は盗まれてしまったのか、これを調べることは不可能とも言えるほど困難です。潜入段階および諜報段階では、APTは巧みに隠されているため、被害者はログファイルを総ざらいして綿密に調べても、実態を把握することは容易ではないでしょう。

APTの情報を盗んだり、外部と交信したりする活動は非常に簡単に見つけられることもありますが、見かけはあまり当てになりません。被害者の注意をそらすため、目に付きやすい活動が意図的におこなわれ、その間に攻撃者が発見を免れて本当の目的を達成する場合があります。