はじめに

昨今、多くの企業や組織が標的型攻撃の被害を受けています。

標的型攻撃はIPAの「情報セキュリティ10大脅威」でも数年間上位に名を連ねており、組織分類ではここ3年間1位に君臨してきました。長きにわたって多くの企業や組織を脅かせている攻撃と言ってよいでしょう。

標的型攻撃は企業や組織に侵入して終わりではなく、被害発生までにストーリーのある攻撃であることや多くの場合でマルウェア対応(感染させない対策、感染後の対応)が必要になることから、情報処理安全確保支援士試験でも午後問題を中心に標的型攻撃と関係のある問題が様々な形で出題されています。

標的型攻撃の特徴、対応方法について整理しておくことは問題解答に大いに役立つでしょう。今回は、一般的な標的型攻撃の特徴を見ていきます。

標的型攻撃とは

標的型攻撃とは、標的となる組織を定めて執拗に攻撃するサイバー攻撃手法です。APT(Advanced Persistent Threat)と呼ばれることもあります。

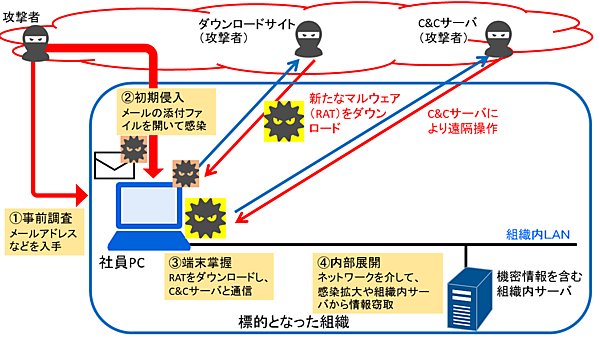

標的型攻撃は、一例として図1のような流れで行われます。

①事前調査

公開情報の調査やソーシャルエンジニアリングを用いて、攻撃に必要となる情報(メールアドレスなど)を収集します。

②初期侵入

標的型メールやWebサイト閲覧をきっかけに、標的組織の端末をマルウェアに感染させます。この段階のマルウェアは外部の攻撃者が用意するダウンロードサイトから別のマルウェアをダウンロードする場合が多いです。そのため、このようなマルウェアをダウンローダと呼ぶことがあります。

③端末掌握

マルウェアに感染した端末から別の新たなマルウェア(RAT(Remote Access Tool):遠隔操作型マルウェア)をダウンロードし、実行させます。RATに感染するとC&Cサーバ(Command & Controlサーバ)から遠隔操作されます。

※「②初期侵入」で感染したマルウェアがC&Cサーバと直接通信する場合もあります。

※RATは1つとは限らず、複数のRATに感染させる場合もあります。

※この時、次の段階である内部展開を行うための様々な攻撃ツールを送り込まれることもあります。

④内部展開

ネットワークを介して、マルウェアの感染拡大や機密情報を含むサーバから情報を盗み出します。

標的型攻撃への対応方法

図1の攻撃の流れから、対応方法を考えてみましょう。各段階においてマルウェアが大きく絡むため、マルウェアを中心に整理してみます。

マルウェアに感染しないための対策

「①事前調査」の段階でマルウェアなどを用いて情報窃取する場合があります。また「②初期侵入」の段階ではメールの添付ファイルやWebサイトの閲覧、USBメモリの接続といった様々なマルウェア感染経路が考えられるため、それぞれの感染経路に対する利用者への注意喚起・周知徹底が重要です。「③端末掌握」や「④内部展開」でもマルウェアが軸となることが多いため、まずはマルウェアに感染しないための対策が重要です。

システム的には、以下の対策が挙げられます。

- 不審なメールを検知/隔離する仕組みの擁立

- マルウェア対策ソフト、マルウェア定義ファイルを最新にする

- OSやソフトウェアの脆弱性を解消する(セキュリティパッチの定期的な適用)

- PowerShellの実行を制限

これらは支援士試験でも問題ストーリー上の対策案、再発防止策としてよく出てきます。脆弱性を突くことでマルウェアに感染するケースもあるため、常に脆弱性の解消が重要であることを意識しておきましょう。

最近では、攻撃された端末に極力痕跡を残さないように工夫されたファイルレス攻撃と呼ばれる手法の初期侵入段階でPowerShellのスクリプトを悪用するケースが多く確認されています。通常業務でPowerShellを使用しない場合は、PowerShellの実行を制限することも考慮しましょう。

マルウェア感染後の対応

「④内部展開」における内部感染を防ぐため、セキュリティインシデントの分析・調査が必要となります。そこでCSIRTと呼ばれるセキュリティインシデント対応専門チームを設置するなど、組織内部のセキュリティ体制を整える必要があります。

また、システム的には、以下の対策が挙げられます。

- プロキシサーバ/ファイアウォールによる通信の検知、遮断

- 不正、不要なファイルの実行防止

- ネットワークの分離

支援士試験では内部感染に対応するストーリーが非常に多いため、攻撃者の思惑とそれを跳ねのける手段について整理しておくと良いでしょう。

特に、RATの多くはC&Cサーバと通信する際にWeb通信(HTTP)と同じ80番ポートを用いるため、プロキシサーバのログで検知できるケースが多いです。そのため、プロキシサーバを用いたURLフィルタリングやプロキシのログなど、プロキシサーバが関係する問題も頻出しています。

このように、様々な対策を複合的に組み合わせた多層防御の考え方が重要です。

午後Ⅰ問題を解いてみよう!

ここで、午後Ⅰ問題の過去問題を用いて、標的型攻撃の流れと対策について確認してみましょう。今回は、平成28年度秋期試験 午後Ⅰ問題 問3を解説します。

なお、IPAが公開している本問題の解答例と採点講評も参考にしてください。

解答例には、本文の出題趣旨として「昨今,特定企業を狙った標的型の電子メールを利用した攻撃の被害が多発しており,マルウェア対策の強化が求められている。」とあり、一般的な標的型攻撃への対応策に関する問題であると見ることができます。

※以下の解説では、問題文中のページ数を「Pxx」、図や表を「問題文中の図x、表x」と記します。

概要

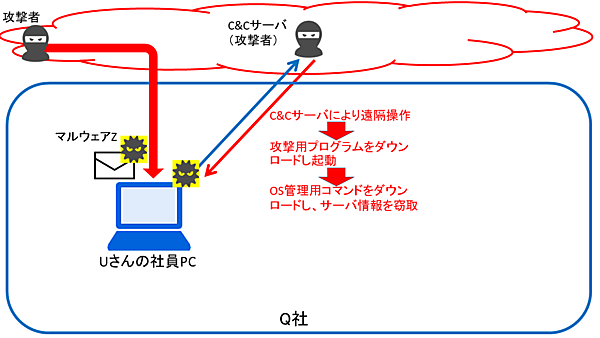

本問題では、プロキシ1を3段階のフェーズでプロキシ2に更新するプロジェクトを開始しており、フェーズ1の段階で図2のような情報セキュリティインシデントが発生しています。

設問1

問題文中の表1より、インターネットからWebサーバへの通信を中継する機能として空欄aに入る妥当な選択肢は(エ)のリバースプロキシです。

(ア)DMZは外部ネットワークから内部ネットワークを保護するための緩衝ネットワークです。

(イ)フォワードプロキシは、一般的にプロキシと呼ばれるものを指し、内部ネットワークからインターネットへの通信を中継します。

(ウ)プロキシARPは、ARP要求に対して本来の問い合わせ先に代わってARP応答する機能です。

設問2(1)

【社員PCについて】

P13の最終行より「マルウェアZは,文章ファイルのマクロとして実装されていた。マルウェアZは,Uさんの社員PC上で動作し,文書閲覧ソフトの脆弱性を悪用してC&Cサーバと通信し,攻撃用プログラムを当該PC上にダウンロードして起動させた。」とあります。

また、P14の上から3行目より「攻撃用プログラムは,OSの管理用のコマンドをUさんの社員PC上に複数ダウンロードして起動させ,サーバ情報を窃取した。」とあります。

以上から、社員PCでは「(ⅰ)OSの管理用のコマンド」と「(ⅱ)攻撃用プログラム」を禁止すべきです。

従って、空欄bの解答は(イ)です。

【管理PCについて】

社員PCと同じように禁止設定をすべきですが、P11の問題文中の図1から下3~5行目に「サーバ管理者は各種設定などのサーバ管理業務を行う場合だけ,1台の管理PCに自分の管理者IDでログオンし,OSの管理用のコマンドなどを利用する。」とあります。

そのため、管理PCでOSの管理用のコマンドの実行を禁止するべきではないでしょう。管理PCで止めるべきは「(Ⅱ)攻撃用プログラム」です。

従って、空欄cの解答は(オ)です。

なお、(Ⅲ)マルウェアZの起動禁止設定はマルウェアZのみに有効なため、他のマルウェアへの対策には適しません。

設問2(2)

プログラムの起動禁止設定について、P12の上から5行目より「PCのプログラム起動禁止設定は,PC管理サーバによって,全て一括管理されている。プログラム起動禁止設定には,プログラム名が一致した場合にプログラムの起動を禁止にする方式と,プログラムの実行ファイルのハッシュ値が一致した場合に禁止する方式があり,両方の方式を組み合わせた設定もできる。」とあります。

端末に感染したマルウェアがプログラムの内容を一部変更したり、プログラム名を変更したりする場合、上記の方式では対応しきれません。

従って、解答例は「プログラムの内容を変え、かつ、プログラム名を変える場合」です。

設問3(1)

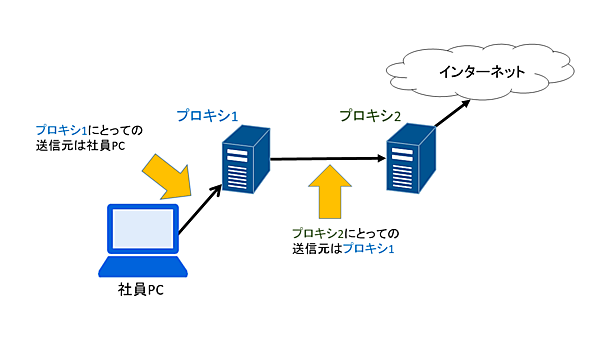

この時点ではフェーズ1です。P13ではフェーズ1について「プロキシ1とインターネット間の通信を,全てプロキシ2経由とする。」とあります(図3)。

このため、プロキシ2のログでは、インターネットへの通信の送信元は全てプロキシ1になってしまい、プロキシ2のログだけでは送信元PCが特定できません。

従って、解答例は「送信元IPアドレスがプロキシ1のIPアドレスとなるので」です。

設問3(2)

設問3(1)の解決策として、HTTPヘッダフィールドに当てはまるものを選択します。

(ア)Max-Forwardsヘッダは、経由できるサーバ(プロキシなど)の最大数を指定します。

(イ)Proxy-Authorizationヘッダは、認証を要求するプロキシへ伝える認証情報を持ちます。

(ウ)Refererヘッダは、Webページへアクセスする際に利用したリンク元のURLを持ちます。

(エ)User-Agentヘッダは、ブラウザの種類やOSなどのアクセス元の情報を持ちます。

(オ)X-Forwarded-Forヘッダは、プロキシやロードバランサなどを経由して接続する送信元のIPアドレスを特定するために用いられます。

X-Forwarded-Forヘッダを用いることで、プロキシ経由接続の送信元を通知できます。

従って、空欄dの解答は(オ)です。

設問4(1)

プロキシの認証機能は、信頼できるユーザのみにプロキシを利用させるための機能です。問題文中の表1に「PCからインターネットのWebサイトへの接続時に利用者IDとパスワードによる利用者認証を行い,認証結果をログに記録する」とあるため、マルウェアとしてはなんらかの方法で利用者IDとパスワードを入手すれば認証が成功します。

実際のマルウェアの中には、Webブラウザとプロキシサーバ間の通信を盗聴したり、Webブラウザにオートコンプリートなどで保存されている認証情報を窃取したりして利用者IDやパスワードの認証情報を取得し、プロキシ認証に利用するものがあります。

従って、解答例は「Webブラウザからプロキシサーバへの通信を盗聴して認証情報を習得し、プロキシサーバに送信する。」です。

※50字以内のため、例を1つ挙げて解答文を作成すると良いでしょう。

設問4(2)

問題文中の下線③には「業務に必要かつ安全であることを確認したURLは許可し,それ以外のURLは遮断する」とあります。問題文中の表1やその下に続く文章から該当する機能を探しましょう。

問題文中の表1とそれ以下の文章をまとめると、「サーバ管理者がカテゴリを選んで、通常は”遮断”を設定する。カテゴリ単位フィルタリング機能では「許可、検知、遮断」の設定があり、URLフィルタリングとカテゴリ単位フィルタリング機能で同じURLが設定された場合は、URLフィルタリングの設定が優先される」と読み取れます。

そこで、下線③の目的を達成するためには、まずカテゴリ単位フィルタリング機能で業務に不要なカテゴリを”遮断”に設定します。その後、URLフィルタリング機能で業務に必要かつ安全なURLのみホワイトリストに登録すると良いでしょう。

従って、URLフィルタリング機能の解答例は「業務に必要かつ安全であることを確認したURLをホワイトリストに設定する。」、カテゴリ単位フィルタリング機能の解答例は「業務に不要であるカテゴリを遮断する。」です。

おわりに

今回は、標的型攻撃の特徴とその対応方法について確認しました。

一般的な攻撃の流れを押さえることで、問題文中の組織で対応すべきことが推定できるはずです。攻撃の流れとその対応方法について整理しておきましょう。

また、午後試験では過去にプロキシサーバに関する問題も何度か出題されています。プロキシの役目や関連する技術についても学習を深めておくことをお勧めします。

IPAでも「標的型サイバー攻撃対策」として情報をまとめています。例えば、今回の過去問題で解説したプロキシ認証に関する設問については、上記のリンクに含まれる「『高度標的型攻撃』対策に向けたシステム設計ガイド」にも詳しく記載されています。更なる学習の参考として一度目を通しておくと良いでしょう。

次回は、認証について解説します。