■ACLの検査の順番

■ACLの検査の順番

●行の最後には暗黙のdeny any

access-list 4 deny 1.1.1.0 0.0.0.255 access-list 4 permit any [access-list 4 deny any]

※上記の2行目のようなpermitの行がないと、全てを拒否するACLとなる

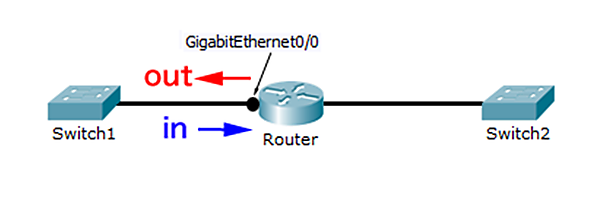

■設置する場所と方向

Router(config)# access-list 5 permit 10.0.0.0 0.255.255.255 Router(config)# access-list 6 permit 192.168.0.0 0.0.255.255

Router(config)# interface GigabitEthernet0/0 Router(config-if)# ip access-group 5 in Router(config-if)# ip access-group 6 out

■番号付き標準ACLの編集

Router(config)#no ip access-list 4 Router(config)# access-list 4 deny 1.1.1.0 0.0.0.255 Router(config)# access-list 4 permit any

Router(config)# access-list 4 permit any

Router(config)#ip access-list standard 4

Router(config-std-nacl)#5 deny 1.1.1.0 0.0.0.255

Router#show ip access-lists

Standard IP access list 4

5 deny 1.1.1.0 0.0.0.255

10 permit any

■名前付き標準ACLの作成例

Router(config)#ip access-list standard ACLOUT Router(config-std-nacl)#permit 192.168.1.0 0.0.0.255 Router(config-std-nacl)#permit 192.168.2.128 0.0.0.63 Router(config-std-nacl)#5 deny 192.168.1.64 0.0.0.15 Router(config-std-nacl)#^Z

Router#show ip access-lists

Standard IP access list 4

5 deny 1.1.1.0 0.0.0.255

10 permit any

Standard IP access list ACLOUT

5 deny 192.168.1.64 0.0.0.15

10 permit 192.168.1.0 0.0.0.255

20 permit 192.168.2.128 0.0.0.63

【参考サイト】

シスコシステムズ合同会社:IPアクセスリストの設定

http://www.cisco.com/cisco/web/support/JP/100/1008/1008446_confaccesslists-j.html

| この記事で紹介した書籍 | |

|---|---|

Wendell Odom 著/株式会社クイープ 訳 |

シスコ技術者認定試験 公式ガイドブック Cisco CCENT/CCNA ICND1 100-101J本書は、シスコ技術者認定のうち、CCENT/CCNAの認定を目指す人のための公式ガイドブックです。2013年に改訂されたICND1の試験内容に対応しています。新ICND1は、旧ICND1からトピックの削除と追加が行われています。ICND1の合格により、CCENT認定を受ければ、CCNA認定への最初のステップをクリアしたことになります。本書を携えつつCiscoプロフェッショナル認定試験突破に向けて大きな一歩を踏み出しましょう。 |