ネットワークDLP

ネットワークDLP

ネットワークDLPコンポーネントは、ネットワーク上の通信データを監視し、電子メールやWeb、あるいはインスタント・メッセンジャーなどを介した通信内容に機密情報が含まれていないかどうかを、リアルタイムで検査する。このうえで、リアルタイムでそのデータ送信をブロックしたり、管理者やデータ送信者にあてて自動的に警告を送信したりできる。

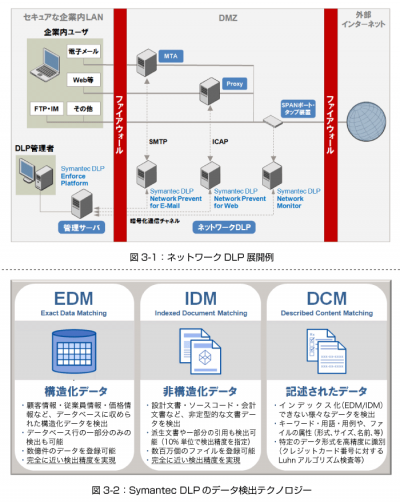

社内から社外への通信を漏れなく監視できるように、ネットワークDLPは通常、社内ネットワークとインターネットとの境界にある非武装地帯(DMZ)領域に設置する(図3-1)。Symantec DLPのネットワークDLPには、通信データの監視のみを行うコンポーネント「Symantec DLP Network Monitor」と、監視しながらポリシーに違反する通信をブロックするコンポーネント「Symantec DLP Network Prevent」があり、目的に応じて使い分けることができる。

Symantec DLP Network Monitorは、電子メール(SMTP)、Web(HTTP)、FTP、インスタント・メッセンジャー、一般のTCPベースのプロトコルなど、さまざまな通信プロトコルを監視する。Webメール、SNS、電子掲示板サイトなどからの情報漏えいを監視することも可能である。

一方、Symantec DLP Network Preventは、既存のSMTP MTA(メール中継サーバー)やWeb Proxy(Webプロキシ・サーバー)と連携して動作する。そしてSMTP/HTTP/HTTPS/FTPなどの主要な通信プロトコルに対して、ポリシーに違反する機密情報の送信をリアルタイムで中断したり、ポリシーに違反する電子メール・メッセージを特別な通信経路に迂回(うかい)させたりする。

Symantec DLP Network Preventでは、ユーザーが電子メールで社外に機密情報を送信する際、ルールに反してうっかり暗号化を忘れてしまった場合でも、それを自動的に検出して暗号化ゲートウエイに転送する、といった処理を行える。また、電子メールのアーカイブや監査を行うソリューションと組み合わせれば、さらに高度なコンプライアンス要件を自動化できる。

機密情報を正確に検出するテクノロジー

効果的な情報漏えい対策を実現するうえでは、正確に機密情報を検出できることがカギとなる。Symantec DLPでは、ここまで説明してきたDLPコンポーネントのベースとして、3つの特徴的なデータ検出テクノロジーを実装している(図3-2)。さらに、これらをAND条件/OR条件で組み合わせ、柔軟かつ高精度なデータ検出ポリシーを作成できるようにしている。

(1)検出テクノロジーの1つ目、EDM(Exact Data Matching)は、企業のデータベース上に格納された顧客情報など、構造化されたデータを検出することに適している。

EDMでは、漏えいさせたくない機密情報を格納したデータベースから「インデックス」を作成し、管理サーバー上に登録する。このうえで、このインデックスを使ってストレージ/エンドポイント/ネットワークをスキャンし、データベース上に登録されている機密情報の全体または一部を検出する。

EDMは、顧客情報の漏えいを防止したい場合に最適である。保護対象とする実際の顧客情報に基づき監視対象をスキャンするため、保護対象ではない一般的な名前/住所/電話番号などを誤って検出することがない。このため、ほかの膨大なデータの中に埋もれているかもしれない顧客情報を、ピンポイントで正確に検出し、的確にリスクを除去できる。このように精度の高い対策は、DLP以外の情報漏えい防止ソリューションでは実現不可能である。

(2)検出テクノロジーの2つ目、IDM(Indexed Document Matching)は、機密性が特に高い非定型文書データ(設計書やソース・コード、特許情報や契約書など)を保護することに適したテクノロジーである。

IDMでは、漏えいさせたくない文書ファイルを管理サーバー上に登録して「インデックス」を作成する。IDMを用いたスキャンでは、登録した文書そのもののコピーを検出できることはもちろん、文書の一部分を引用して作成した文書を検出することもできる。

(3)検出テクノロジーの3つ目、DCM(Described Content Matching)は、一般のさまざまなデータを検出できる汎用のテクノロジーである。

DCMは、文書内に含まれる特定のキーワードやフレーズ、またはファイルの属性(ファイル形式/サイズ/ファイル名など)によって、機密情報を特定する。このため、保護対象のファイルの原本が入手できない場合や、前述のEDM/IDMを適用することができない場合などに適する。

今回は、DLPを構成する主要なコンポーネントについて概要を説明した。DLP製品の基本的要件として、「企業内の機密情報を広くカバーするために、ストレージ/エンドポイント/ネットワークの3つのコンポーネントを用意していること」、そして、「精度の高いデータ検出テクノロジーを備えていること」を述べた。

次回は、DLPテクノロジーを実際に活用する際の勘所やベスト・プラクティスについて、実際の成功事例を交えながら説明する。