はじめに

本連載では今回から6回にわたって、「情報処理安全確保支援士試験」の試験対策を解説します。第1回の今回は「情報処理安全確保支援士試験」についての解説と問題を解くための考え方を紹介します。

情報処理安全確保支援士試験について

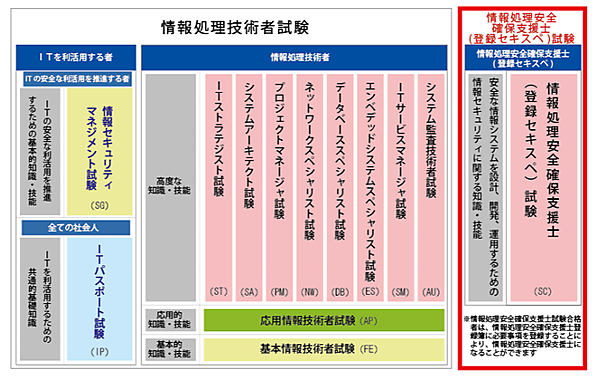

情報処理安全確保支援士試験とはどのような試験でしょうか。IPAが公開している「試験要綱Ver3.0(情報処理安全確保支援士試験抜粋版)」を見てみましょう(図1)。

情報処理安全確保支援士試験は2017年4月から始まった、他の高度試験とは位置づけが異なる試験です。日本国内初のサイバーセキュリティ分野での国家資格であり、サイバーセキュリティに関する実践的な知識・技能を有する専門人材の育成を目指す資格として創設されました。

新試験ではありますが、試験問題は今のところかつての「情報セキュリティスペシャリスト試験」とほとんど違いはありません。大きな違いは試験の合格後です。詳しくは、「国家資格「情報処理安全確保支援士」」をご覧ください。

情報処理安全確保支援士試験の概要

試験の詳細は「試験要綱Ver3.0(情報処理安全確保支援士試験抜粋版)」に記されています。ここではポイントを抜粋して押さえておきましょう。

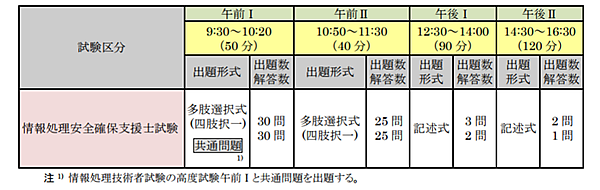

試験時間、出題形式、主題数、解答数は以下の通りです(図2)。

試験に合格するには、全ての試験区分で合格ライン(100点満点中60点)を満たす必要があります。「情報処理安全確保支援士試験 得点分布」から前回試験の得点分布を見ると、60点まであと一歩という方が非常に多いことがわかります。特に午後試験は記述問題も含まれるため、確実に点数を積み重ねる必要があります。

午前Ⅰは高度試験で共通の問題なので、本連載では割愛します。以下では、午前Ⅱ、午後問題について、それぞれ紹介します。

午前Ⅱ問題

ここ数年間の午前Ⅱ問題の出題範囲と出題比率は表1のようになっています。

表1:午前Ⅱ問題の出題範囲と主題比率

1問| 設問 | 出題分野 | 1試験における問題数 |

|---|---|---|

| 問1~問17 | セキュリティ | 約17問 |

| 問18~問20 | ネットワーク | 約3問 |

| 問21 | データベース | 1問 |

| 問22 | システム開発技術 | 1問 |

| 問23 | ソフトウェア開発 | |

| 問24 | サービスマネジメント | 1問 |

| 問25 | システム監査 | 1問 |

※分類は筆者による。考え方によって分類が異なる場合もある

※セキュリティ、ネットワーク分野は問題数が変化する年も見られる

また、午前問題の出題範囲を表2に示します。当たり前ですが、セキュリティに関する問題が大半を占めます。セキュリティに関するどのような知識が必要かの詳細は「試験要綱Ver3.0(情報処理安全確保支援士試験抜粋版)」で確認できます。試験範囲をしっかりと確認し、セキュリティに関する知識を深めておきましょう。

表2:情報処理安全確保支援士試験の午前の出題範囲(「試験要綱Ver3.0」)から引用

| 分類 | 知識項目例 |

|---|---|

| 情報セキュリティ | 情報の機密性・完全性・可用性,脅威,マルウェア・不正プログラム,脆弱性,不正のメカニズム,攻撃者の種類・動機,サイバー攻撃(SQLインジェクション,クロスサイトスクリプティング,DoS攻撃,フィッシング,パスワードリスト攻撃,標的型攻撃ほか),暗号化技術(共通鍵,公開鍵,秘密鍵,RSA,AES,ハイブリッド暗号,ハッシュ関数ほか),認証技術(ディジタル署名,メッセージ認証,タイムスタンプほか),利用者認証(ID・パスワード,多要素認証,アイデンティティ連携(OpenID,SAML)ほか),生体認証技術,公開鍵基盤(PKI,認証局,ディジタル証明書ほか),政府認証基盤(GPKI,ブリッジ認証局ほか)など |

| 情報セキュリティ管理 | 情報資産とリスクの概要,情報資産の調査・分類,リスクの種類,情報セキュリティリスクアセスメント及びリスク対応,情報セキュリティ継続,情報セキュリティ諸規程(情報セキュリティポリシを含む組織内規程),ISMS,管理策(情報セキュリティインシデント管理,法的及び契約上の要求事項の順守ほか),情報セキュリティ組織・機関(CSIRT,SOC(Security Operation Center),ホワイトハッカーほか)など |

| セキュリティ技術評価 | ISO/IEC 15408(コモンクライテリア),JISEC(IT セキュリティ評価及び認証制度),JCMVP(暗号モジュール試験及び認証制度),PCI DSS,CVSS,脆弱性検査,ペネトレーションテストなど |

| 情報セキュリティ対策 | 情報セキュリティ啓発(教育,訓練ほか),組織における内部不正防止ガイドライン,マルウェア・不正プログラム対策,不正アクセス対策,情報漏えい対策,アカウント管理,ログ管理,脆弱性管理,入退室管理,アクセス制御,侵入検知/侵入防止,検疫ネットワーク,多層防御,無線LANセキュリティ(WPA2ほか),携帯端末(携帯電話,スマートフォン,タブレット端末ほか)のセキュリティ,セキュリティ製品・サービス(ファイアウォール,WAF,DLP,SIEMほか),ディジタルフォレンジックスなど |

| セキュリティ実装技術 | セキュアプロトコル(IPSec,SSL/TLS,SSHほか),認証プロトコル(SPF,DKIM,SMTP-AUTH,OAuth,DNSSECほか),セキュアOS,ネットワークセキュリティ,データベースセキュリティ,アプリケーションセキュリティ,セキュアプログラミングなど |

なお、ネットワークの知識は実際の現場でも午後問題を解く上でも重要となりますので、TCP/IPなど、基本的なネットワークの知識についてもしっかりと学習しておくとよいでしょう。

試験対策として、セキュリティの基本的な知識を身に付けることは非常に大事ですが、過去問にしっかりと取り組むことも重要です。特に午前問題は過去に出題された問題と全く同じ問題や、似たような問題が出題されることも多いからです。

過去問題はIPAの「過去問題」からPDFファイルで公開されています。少なくとも過去6回分ほどは挑戦することをお勧めします。時間が取れそうであれば、公開されている過去試験を1つでも多く解けるようにチャレンジしてみましょう。

午後問題(午後Ⅰ、午後Ⅱ)

午後問題はさまざまなセキュリティ技術に関する総合問題です。問題を解くことで実際の現場で用いられている攻撃手法や対策、セキュリティ技術などを学習できますので、午前問題と同様に過去問を通して多くの知識や考え方を習得しましょう。自ら関連技術や用語を調べておくことも知識の強化につながり、合格への近道となります。

セキュリティの基本的な考え方を身に付けよう

IPAが公開している午後問題に対する講評を読むと、正確な知識が身に付いていることを期待して問題が作成されていることを確認できます。実際に午後問題では単純な知識を覚えていれば良いだけでなく、その知識への深い理解や考察が求められる場合もあります。すなわち、ただ解答を暗記するのではなく、1つ1つの用語を十分に理解した上で問題に取り組む必要があるでしょう。

逆に、しっかりとセキュリティの基本的な考え方が身に付いていれば、試験問題を解く上での大きな手掛かりとすることもできます。基本と侮るなかれ、重要なポイントを確実に押さえ、その上で多くの知識を積み重ねていきましょう。

一般的に、情報セキュリティとは「3つの事項を維持すること」と言われています(表3)。

表3:セキュリティのCIA

| 特性 | 特徴 | 特性を脅かす主な脅威 | 特性を保つための主な対策 |

|---|---|---|---|

| 機密性 (Confidentiality) | 許可されたもののみが情報を利用・閲覧できること | 盗聴 | 暗号化、認証 |

| 完全性 (Integrity) | 情報が正確であり改ざんされていないこと | 改ざん | 電子署名 |

| 可用性 (Availability) | 情報を必要な時点で利用できること | DDoS、災害 | バックアップ、システムの二重化 |

これらの特性は、それぞれの頭文字を取ってセキュリティのCIAとも呼ばれます。また、情報を守るためには以下のことを強く意識することが大切です(表4)。

表4:情報セキュリティのポイント

| 項目 | 具体例 |

|---|---|

| 守るべき情報は何か | 社内機密情報 個人情報 ⇒どのPC/サーバーにその情報があるか? |

| 何から情報を守るのか | サイバー攻撃 ウイルス 災害 ⇒具体的な攻撃手法は? |

| 誰が情報を守るのか | セキュリティの専門家 システム管理者 一般従業員 ⇒どのような手段/方法で守る? |

セキュリティの学習過程では多くの事項が出てきますが、上記のことを意識し、「何によって何が脅かされているのか」を明確にすると良いでしょう。攻撃者の思惑や数々のセキュリティ技術の目的がより明らかになるはずです。

例えば、次の問題を考えてみましょう。

問6 DNSに対するカミンスキー攻撃(Kaminsky's attack)への対策はどれか。

ア DNSキャッシュサーバと権威DNSサーバとの計2台の冗長構成とすることによって,過負荷によるサーバーダウンのリスクを大幅に低減させる。

イ SPF(Sender Policy Framework)を用いてMXレコードを認証することによって,電子メールの送信元ドメインが詐称されていないかどうかを確認する。

ウ 問合せ時の送信元ポート番号をランダム化することによって,DNSキャッシュサーバに偽の情報がキャッシュされる確率を大幅に低減させる。

エ プレースホルダを用いたエスケープ処理を行うことによって,不正なSQL構文によるDNSリソースレコードの書換えを防ぐ。

カミンスキー攻撃というDNSキャッシュポイズニング攻撃の一種に関する問題です。DNSサーバーに対する攻撃は数多くあり、毎回のようにさまざまな攻撃や対策に関する問題が出題されています。正解は(ウ)ですが、この問題をセキュリティのCIAの観点から考察してみましょう。

DNSサーバーは「完全性」「可用性」を保つことが重要なサーバーです。私たちはDNSを利用してインターネット上の数々の名前解決を行っており、これが改ざんされ「完全性」を失うと、知らないうちに不正なサイトへアクセスさせられる可能性があります。また、そもそもDNSが停止して「可用性」が失われると名前解決ができず、どこにもアクセスできなくなってしまいます。

そのため、DNSサーバーに対する攻撃は「完全性」と「可用性」を失わせることが目的です。本問題の選択肢では、(ア)が「可用性」、(イ)~(エ)が「完全性」に関係する内容です。

この問題に正解するには、知識としてカミンスキー攻撃がどのような攻撃かを知っておくしかありませんが、キャッシュポイズニング攻撃の一種だということを把握していれば、この時点で(イ)~(エ)のいずれかが正解だと判断できます。

※キャッシュポイズニングとはDNSサーバーに一時的に記録された名前解決情報を強制的に書き換える手法のこと。一時的に記録された名前解決情報をキャッシュと呼び、情報を強制的に書き換えることをポイズニングと呼ぶ。攻撃者は標的DNSサーバーの問合せ時の送信元ポート番号を知る必要があり、推測されやすい送信元ポート番号を利用していると簡単に攻撃されてしまうため、送信元ポート番号をランダム化することが有効な対策である。また、インターネットからの再帰的な問合せに応答しないことも対策として有効である。

あとは、(イ)~(エ)から正解の選択肢を絞り込んで行きます。

まず、(イ)から考えてみましょう。「電子メールの送信元ドメインが詐称」とありますので、メールに関係が深いキーワードです。SPFはメールサーバーに関する頻出キーワードであり、なりすましメール対策の定番の1つです。SPFに関わる問題も過去に多数出題されています。

次の(ウ)はどうでしょうか。「DNSキャッシュサーバに偽の情報がキャッシュされる」とありますので、正にキャッシュポイズニングに関する記述ですね。つまり、これが正解です。

最後に(エ)を見てみましょう。プレースホルダ、エスケープ、SQLというキーワードが並んでいます。「DNSリソースレコード」とあるので少し気になりますが、これは一時的な書き換えではなく恒常的な書き換えを示しており、キャッシュの書き換えではないため守るべきものが異なります。上記のキーワードで推測できるのは「SQLインジェクション」というWebアプリケーションに対する有名な攻撃です。SQLインジェクションに関わる問題も過去に多数出題されています。

ここで、さらに別の観点で考察してみます。表4に基づいてカミンスキー攻撃についてまとめました(表5)。

表5:情報セキュリティのポイント

| 項目 | 具体例 |

|---|---|

| 守るべき情報は何か | ・DNSサーバーのキャッシュ情報 ・キャッシュの改ざんを防ぐ |

| 何から情報を守るのか | ・カミンスキー攻撃 ・DNSサーバーに対するキャッシュポイズニング攻撃 |

| 誰が情報を守るのか | ・DNSサーバーのシステム管理者 ・対策:①ランダムな送信元ポート番号を使用する ②インターネットからの再帰問合せに応答しない |

カミンスキー攻撃とはどのような攻撃か、どのような影響があるのか、どのような対策が必要なのか、イメージできたでしょうか。攻撃手法を学習するときは、必ずセットで対策方法まで押さえましょう。

おわりに

このように、過去問題を深く読み解き、整理することで非常に多くの知見を得ることができます。一度に数多くの知識を覚えるのはとても大変ですが、役割や他とのつながりを強く意識することで記憶に定着しやすくなりますし、複数の項目をまとめて学習することもできます。過去問を解くときは是非1つ1つの問題を深く考察していきましょう!

次回からは、情報処理安全確保支援士試験で頻出する項目について解説していきます。

- この記事のキーワード