はじめに

本連載も、今回で最終回となります。試験本番(平成30年10月21日(日))も近づき、試験対策も追い込みの時期かと思います。最後まで気を抜かず、知識や考え方の強化を図っていきましょう。

今回は、1点でも得点を上げるための試験直前対策について解説します。

午前問題の対策

午前Ⅰ/午前Ⅱ問題ともに、過去問対策が非常に有効です。ここでは、特に午前Ⅱ問題について見ていきましょう。

本連載の第1回でも解説している通り、過去問と全く同じ問題や非常に似た問題が数多く出題されています。

過去問題は余裕があれば、解答するだけでなく、誤りの選択肢も含めて解説できるレベルを目指すことをお勧めします。同じ選択肢が別の問題で使われたり、午後問題に向けた知識の補強につなげたりと支援士試験全体の対策にもつながるからです。従って、一度解いた過去問題でも学習としては非常に有効です。

午前Ⅱ問題で多く出題される技術ジャンルとして「暗号」「認証」「攻撃手法」が挙げられます。本連載でも、攻撃手法については第2回(最新のサイバー攻撃)、第3回(標的型攻撃)、第5回(Web)で、認証については第4回(認証)で取り上げています。覚えることが多い分野ですが、関連技術も含めて理解を深めていくと良いでしょう。

例題で確認してみよう

以降では、過去問をいくつかピックアップして確認していきます。本試験の問題では、少し前の回で出題された問題が出やすい傾向があるため、全て平成29年度春試験の問題を取り上げています。最後に見直すのであれば、この回の問題を優先的に見ておくと良いかもしれません。

平成29年度 春期 午前Ⅱ 問4

問4 PCなどに内蔵されるセキュリティチップ(TPM:Trusted Platform Module)がもつ機能はどれか。

ア TPM間での共通鍵の交換

イ 鍵ペアの生成

ウ ディジタル証明書の発行

エ ネットワーク経由の乱数送信

【暗号】に関する問題です。TPMとはマザーボード上に組み込まれているセキュリティチップで、暗号化(暗号化、復号、鍵ペアの作成)や完全性検証(ハッシュ値による計算)などの機能を持ちます。

従って、正解は(イ)です。

平成29年度春期 午前Ⅱ 問14

問14 特定の利用者が所有するリソースが,WebサービスA上にある。OAuth2.0において,その利用者の認可の下,WebサービスBからそのリソースへの限定されたアクセスを可能にするときのプロトコルの動作はどれか。

ア WebサービスAが,アクセストークンを発行する。

イ WebサービスAが,利用者のディジタル証明書をWebサービスBに送信する。

ウ WebサービスBが,アクセストークンを発行する。

エ WebサービスBが,利用者のディジタル証明書をWebサービスAに送信する。

【認証】に関する問題です。OAuthは複数のWebサービス間で認可情報をやりとりする仕組みです。認可とはリソース(ユーザーが所有するデータ:ID、画像など)へのアクセス権限を与えることで、第4回(認証)でもAAAの項目で解説しました。

OAuthを活用すると、リソースの利用権限を別のWebサイトに委譲できます。世の中のWebサイトでは「Facebookでログインする」や「Twitterでログインする」といったものをよく目にしますね。これらにはOAuthの(またはそれに準ずる)仕組みが用いられています。

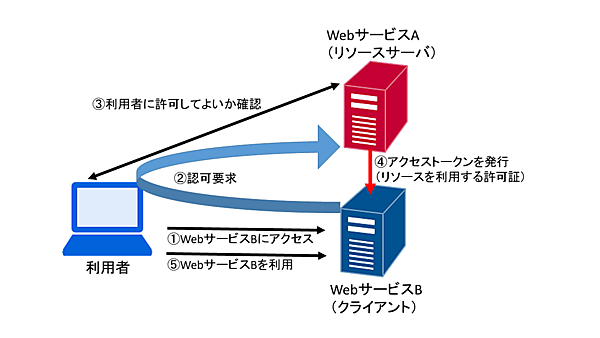

OAuthに基づいた問題の状況を図1に示します。

問題文より、利用者のリソースを持つサーバがWebサービスAです。OAuthではこのサーバをリソースサーバと呼びます。利用者が利用したいサービスはWebサービスBにあります。このサーバをクライアントと呼びます。ただし、利用者がWebサービスBのサービスを利用するには認可が必要です。WebサービスBは利用者のリソースを持たないので、WebサービスAから利用者のリソースを借り受ける必要があります。

①利用者はWebサービスBにアクセスし、サービスを要求する

②WebサービスBは利用者を経由して限定的なアクセスへの認可要求をリダイレクトし、WebサービスAへ送る

③WebサービスAは利用者へ確認し、利用者の許可を受け取る

④WebサービスAはリソースを利用するための許可証のようなものであるアクセストークンを発行し、WebサービスBへ送る

⑤利用者はWebサービスBのサービスを利用する

従って、正解は(ア)です。

平成29年度春期 午前Ⅱ 問18

問18 ICMP Flood攻撃に該当するものはどれか。

ア HTTP GETコマンドを繰り返し送ることによって,攻撃対象のサーバにコンテンツ送信の負荷を掛ける。イ pingコマンドを用いて大量の要求パケットを発信することによって,攻撃対象のサーバに至るまでの回線を過負荷にしてアクセスを妨害する。

ウ コネクション開始要求に当たるSYNパケットを大量に送ることによって,攻撃対象のサーバに,接続要求ごとに応答を返すための過大な負荷を掛ける。

エ 大量のTCPコネクションを確立することによって,攻撃対象のサーバに接続を維持させ続けてリソースを枯渇させる。

【攻撃手法】に関する問題です。ICMP Flood攻撃はICMP Echo Requestパケット(エコー要求)を大量に送り付けてターゲットに負荷を与えるDoS攻撃の一種です。ICMP Echo Requestパケットはpingコマンドなどで送信できます。

したがって、正解は(イ)です。

関連知識も確認しておきましょう。選択肢はすべてDoS攻撃に関する内容です。

(ア):HTTP GET Flood攻撃

(ウ):SYN Flood攻撃

(エ):Connection Flood攻撃

選択肢には含まれていませんが、ICMPパケットを利用した攻撃にSmurf攻撃があります。Smurf攻撃はDoS攻撃の一種で、ブロードキャスト宛のパケットを悪用して大量のICMP Echo Replyパケット(エコー応答)を送り付けます。Smurf攻撃も出題頻度が高いので確実に覚えておきましょう。

午前Ⅱ問題の合格点は60点です(25問中15問正解)。過去問を解くことで現状の知識習得度を大まかに把握できますので、自分にとって確実と言える点数が狙えるよう、不安な要素があれば対処していきましょう。

午後問題の対策

午後問題では、ストーリー仕立ての文章問題を読解していきます。技術的な知識だけでなく、運用まで含めた広い視点が要求されるため、文意を正確に読み取る力も重要になります。

午後問題の対策としても、過去問題を解くことは非常に有効です。問われる技術要素や問題のパターンは過去の出題と同様のものも多く、数多くの過去問題を解いた方であればどこかで見たことのある問題が多数見られたと思います。知識を増やすことで問題文のポイントがつかみやすくなるわけですね。

文章読解力を鍛えるうえでも過去問題は有効です。仮に知らない技術が出題されても、文章をよく読めば解答が導出できるケースも少なくありません。午後Ⅰ問題では90分で2問、午後Ⅱ問題では120分で1問と時間制限も厳しく、素早く読むことも要求されます。素早くかつ的確に問題文のポイントを押さえる訓練としても過去問題を用いていきましょう。

なお、過去問題を解いただけで終わりにせず、午前問題と同様に解けなかった問題に特に着目し、どこを読めば解答できたのか、解答するためには何が必要だったかを見直してください。

午後Ⅰ/午後Ⅱ問題ともにストーリー構成のタイプはほぼ固定化されており、以下のどちらかのタイプになります。

- 脆弱性のある組織でインシデント発生

⇒今後の対応として脆弱性をなくすための対策を行う

※問題によってはインシデントハンドリングを行うこともある - 現状の組織に脆弱性が見つかる

⇒脆弱性をなくすための対策を行う

どちらのタイプでも、現状の組織(運用ルールやシステム)にはネットワーク構成の不備、認証システムの不備、アプリケーションのバグ、セキュリティポリシーの不徹底など様々な脆弱性がありますが、ここまで勉強されてきた方にとっては馴染みのある脆弱性が多いと思います。

どのような脆弱性に関する問いかを読み取れれば、その対策手法も導けるでしょう。幸い過去問題にはその脆弱性/対策に関する数多くのパターンが眠っていますので、様々な問題を経験することで各脆弱性に行うべき対策手法も身につけられますし、問題文の理解も手早く行えるようになっていきます。

例題で確認してみよう

平成29年度 春期 午後Ⅰ 問1

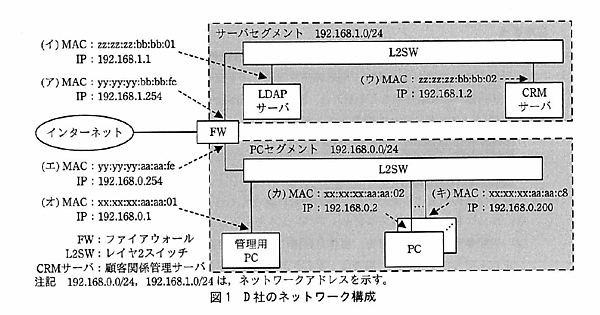

社内で発生したセキュリティインシデントに関するやや難しい問題です。社内LANのPCがマルウェアに感染したのち、ARPポイズニングにより認証情報が盗聴され、サーバへの不正侵入が行われているケースです。

ここでは、設問3(1)について考えてみましょう。

P6の下線部③より、「図3の6(AさんのPC上で通信を盗聴して,管理用PCのIPアドレスを特定する)が行われることも防ぐことができる。」とあります。

本問題はARPポイズニングによる盗聴がテーマであり、それをどのように防ぐのかがこの設問のポイントです。

一般的に、盗聴を防ぐために行うべき対策には、以下が挙げられます。

・暗号化

・認証

・ネットワークの分離

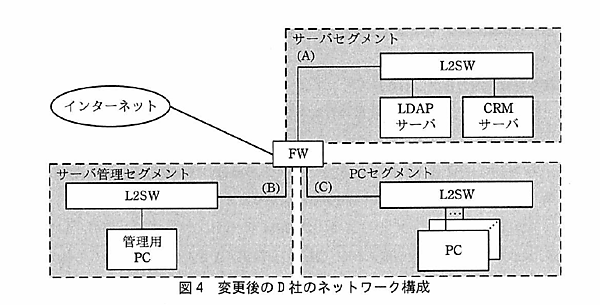

本問題では暗号化(LDAP over TLS)とネットワーク分離の対策がとられており、この設問ではネットワークの分離によってなぜ防げるかの理由が問われています。

ネットワーク上の通信を盗聴するには、通信ライン上を流れるパケットをなんらかの方法で取得し、そのデータを解読する必要があります。そのため、ネットワークを分離してパケットを取得できないようにすれば、盗聴はできません。

P2の問題文中の図1の構成では、管理用PCと従業員PCが同じセグメントにあるため盗聴される危険がありますが(図2)、P6の問題文中図4の構成では管理用PCを別セグメントに配置したため、従業員PC側の所属するセグメントから管理用PCとサーバ間で発生する通信は盗聴できません(図3)。

従って、解答例は「PCセグメント内に管理用PCとサーバ間の通信が流れなくなるから」です。

なお、データ解読への対策は「暗号化」ですね。

ネットワーク分離は重要なセキュリティ対策の一つであるため、平成30年度 春期午後Ⅰ 問3など、よく出題されています。なぜネットワーク分離が重要なのか、ネットワーク分離によって何ができるのかを解答できるようにしておきましょう。

IPAの発行している「【注意喚起】ウイルス感染を想定したセキュリティ対策と運用管理を」も参考になります。こういった対策が問題内での対策として用いられていることも多いので、ぜひ目を通してください。

平成29年度 春期 午後Ⅱ 問2

メールサーバ、DNSサーバ、プロキシサーバなどに関する総合問題です。頻出テーマが盛りだくさんの問題であり、難易度も標準であるため、知識や解法の確認におすすめです。

ここでは、設問2(3)について考えてみましょう。

P23の下線部①付近の文章に、「マルウェアYは, C&Cサーバから指示を受け取ります。マルウェアYと同様のタイプのマルウェアに感染した場合に備えて, ①外部サーバDNSサーバと内部DNSサーバのDNS問合せに関する設定を変更してください。」とあります。

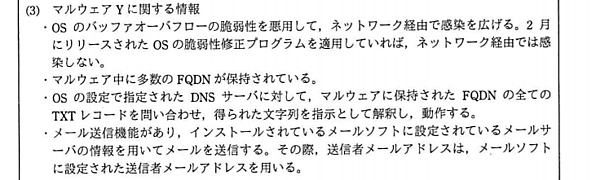

また、P22の問題文中の図2に、「OSの設定で指定されたDNSサーバに対して, マルウェアに保持されたFQDNの全てのTXTレコードを問い合わせ, 得られた文字列を指示として解釈し, 動作する。」とあります(図4)。すなわち、マルウェアに保持されたFQDNへ接続することでTXTレコードの返答を受け取り、マルウェアYが実行されてしまいます。DNSサーバが返答するTXTレコードにはマルウェアYが実行されるための指示が記述されているようです。

この対策として、マルウェアが保持しているFQDNへ通信させないことが考えられます。各DNSサーバに再帰的なDNS問合せを禁止する設定が有効でしょう。業務への影響も考慮して解答を考えてみます。

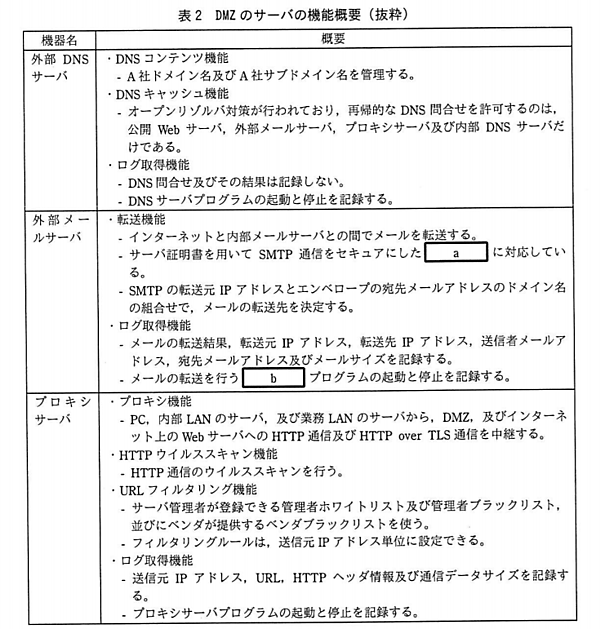

次に、外部DNSサーバについて考えてみます。P18の問題文中の表2より、再帰的なDNS問合せは「公開Webサーバ」「外部メールサーバ」「プロキシサーバ」「内部DNSサーバ」からのみ許可されています(図5)。プロキシサーバを経由しているため、内部LANからの名前解決(内部DNSサーバを経由する名前解決)はプロキシサーバが担ってくれますので、内部DNSサーバからの再帰問合せは無効で問題ないでしょう。

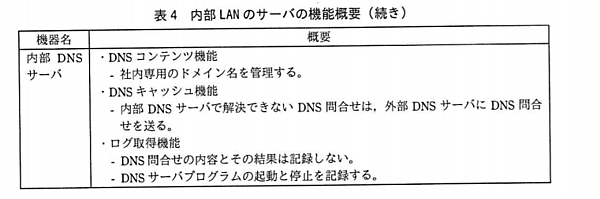

P19の問題文中の表4の内部DNSサーバについても考え方は同様です(図6)。プロキシサーバを経由することで、クライアントから直接、内部DNSサーバへ再帰問い合わせをする必要はありません。

従って、解答例は以下の通りです。

| 外部DNSサーバの設定変更の内容 | 内部DNSサーバからのDNS問合せを拒否する。 |

| 内部DNSサーバの設定変更の内容 | インターネット上のサーバ名についてのDNS問合せを拒否する。 |

DNSサーバに関する問題は非常によく出題されます。DNSの仕組みのおさらいからDNSキャッシュポイズニング対策、DNSリフレクション攻撃対策など、関連するセキュリティ対策について整理されているでしょうか。併せて確認しておきましょう。

なお、この問題が出題される(2017年4月)より前の2016年には、DNSのTXTレコードを悪用した、今回の問題文と類似した行為を行うマルウェアが見つかり話題となりました。時事的な項目にも意識を向けておくと、問題文の理解に役立つかもしれません。

最新の攻撃や流行の攻撃については第2回(最新のサイバー攻撃)で解説しました。知識を得てから見ると新たな発見があると思います。余力があれば最新事情などにもアンテナを張り巡らせてください。

午後Ⅰ、午後Ⅱ問題試験もともに合格点は60点です。各設問の配点は公開されていない上、記述問題もあるので自己採点では正確な点数は計りづらいです。過去問題を解くときは7割程度を合格ラインと考えて挑むと良いでしょう。

おわりに

もうすぐ試験本番です。一度解いた過去問題を解き直す、参考書や技術書を再確認するなど、試験直前まで出来ることは色々あると思います。最後まで気を抜かずに試験対策を進めましょう。

皆様の試験合格を、心よりお祈り申し上げます。

- この記事のキーワード