2019年のKubeCon Europeは、5月21日から23日までの日程でバルセロナで開催された。前日の20日には様々なプレカンファレンスが行われ、ベンダーやコミュニティの盛り上がりを感じることができた。

KubeCon Europeに関する一連のレポートのラストとして、Aqua Securityが主催したKubeSec Enterprise Summitの内容を紹介したい。KubeSec Enterprise Summitは、KubeCon Europeと共催という形で5月20に開催された。主催のAqua Securityは、Kubernetesのセキュリティを提供するベンダーとして、ここ数年急速に存在感を示しているイスラエルのソフトウェア企業だ。エバンジェリストとして所属しているLiz Rice氏がKubeConでジェネラルセッションのMC役を務めたことなどを通じて、ベンダー自身の存在感も増してきた。日本では、クリエーションラインがパートナーとしてビジネスを行っている。

参考記事:クラウドネイティブなシステムはどう守る? Aqua Securityのパートナー、クリエーションラインに訊いた

KubeSec Enterprise Summitには、スポンサーとしてGoogle Cloud、Microsoft Azure、AWS、Red Hatというクラウドネイティブなプラットフォームを提供するベンダーがついており、Aqua Securityが彼らからの支持を取り付けていることも注目すべきポイントだろう。実際に5月20日は、Google、Red Hat、Microsoft、AWSはいずれも個別にプレカンファレンスを開催して、参加者の争奪戦を繰り広げている。その中で、Aqua Securityがセキュリティというコンテンツで3大パブリッククラウドベンダーとRed Hatからスポンサーシップを取り付けたことは注目に値する。

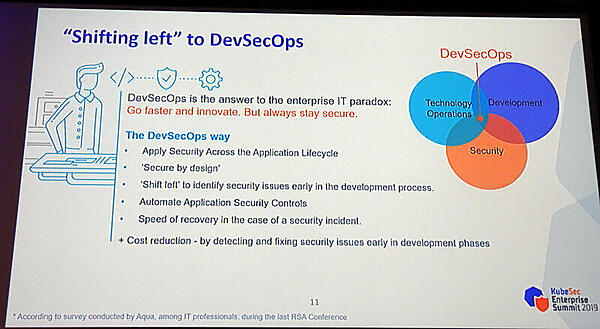

冒頭のAqua SecurityのCEO、Dror Davidoff氏とCTOであるAmir Jerbi氏のプレゼンテーションはその後に行われるSchneider Electric、TRUELAYER、Forrester、Adevinta、NCC Groupなどのセッションを紹介した後にセキュリティを開発の早い段階で実装するシフトレフトを紹介。

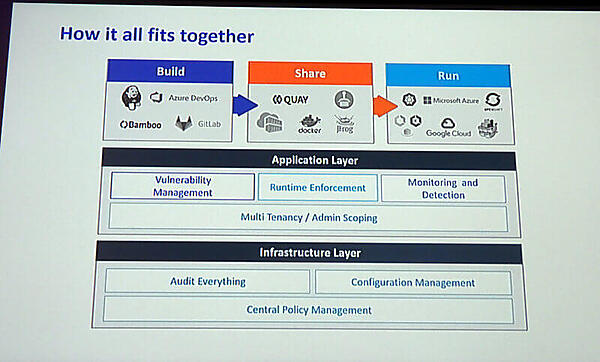

そしてBuild~Share~Runというアプリケーションが開発から本番環境に実装され実行されるそれぞれの段階において、アプリケーションレイヤー、インフラストラクチャーレイヤーで必要とされるセキュリティが異なることを紹介した。

その後に登壇したAqua Securityのユーザー及びForresterのプレゼンテーターは、異口同音に「Kubernetes時代のセキュリティにおいては各プロセスを広くカバーするツールが必要」であることを訴え、Aqua Securityの必要性を訴求する展開となった。

ランチを挟んで2トラックに分かれた午後は、Innovation TrackにおいてIstio、gVisor、Kubernetes Multi-Tenancy、Open Policy AgentにおけるGatekeeperのプロジェクトを紹介する内容となった。

Istioについては、Thales CloudのセキュリティテクノロジストでありIstioのSecurity Working GroupのメンバーであるNick Smith氏が、gVisorはGoogleのエバンジェリストであり日本でも頻繁にプレゼンテーションを行うIan Lewis氏が、Multi-TenancyについてはCiscoのSanjeev Rampal氏が、そしてOpen Policy Agent/GatekeeperについてはMicrosoftのLachlan Evenson氏が登壇し、それぞれ紹介を行った。セッションの内容とプレゼンテーターを見れば、Kubernetes関連のセキュリティ技術に関してバランス良く構成されていることがわかる。

さらなる開発が必要なIstio

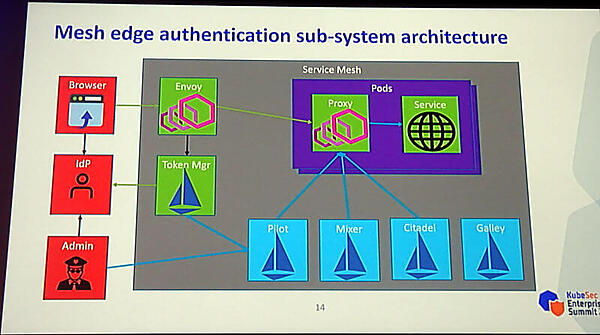

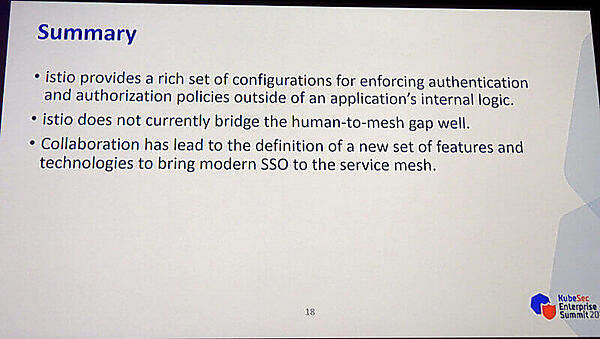

ThalesのNick Smith氏は、Istioにおいてサービスメッシュのコンピュート要素となるPodが自動的に適切なAuthenticationを獲得するための仕組みについて解説した。RBAC(Role Based Access Control)を実装する方法について、今後はよりモダンはSingle Sign Onを実現できるようにワークグループが活動していることを紹介した。

特にまだユーザー権限とサービスのポリシーの橋渡しの部分が欠けていることを認め、この領域について開発が必要となることを解説した。ワークグループでは活発に意見が交わされており、今後の実装に期待を持たせる内容となった。

gVisor

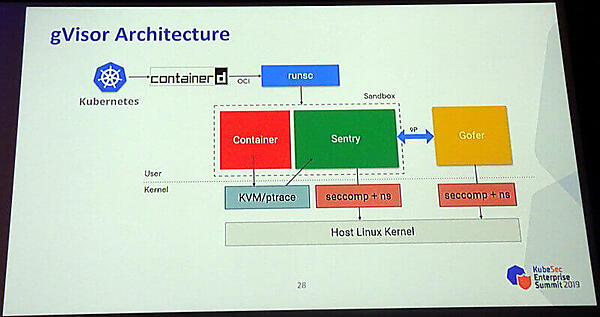

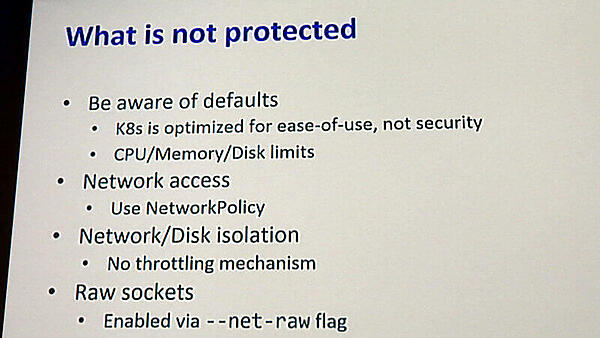

gVisorについて講演したGoogleのIan Lewis氏は、まずgVisorのアーキテクチャーを紹介し、カーネルを共有するランタイムと比べてセキュリティは向上しているが、まだ改善の余地があるとして今後の開発に期待して欲しいと強調した。

KubernetesのMulti-tenancyにおける4つの実装案

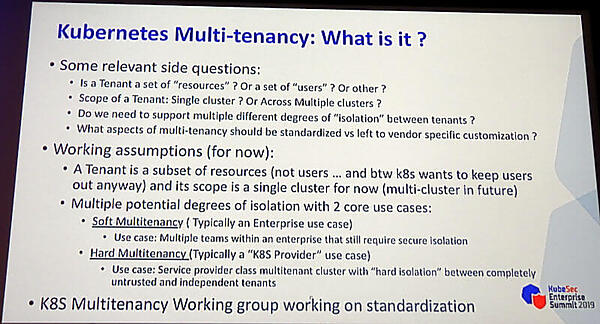

CiscoのSanjeev Rampal氏は、Kubernetesをベースにしたマルチテナンシーについて解説を行った。現在、ワークグループの中で議論が行われている最中であり、まだその内容については確定していないと断った上でいくつかのオプションについて解説を行った。

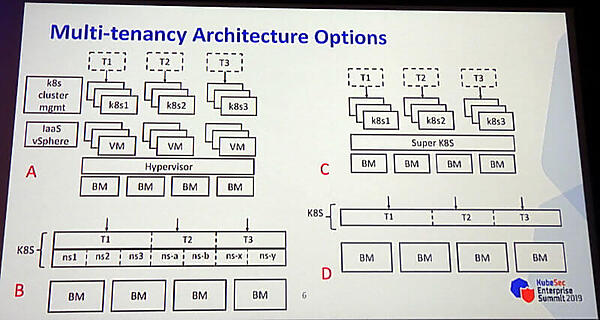

特にどのような構造、アーキテクチャーでマルチテナンシーを実装するのか? については、次の写真で示した4つの選択肢があるとして、より詳細に解説した。

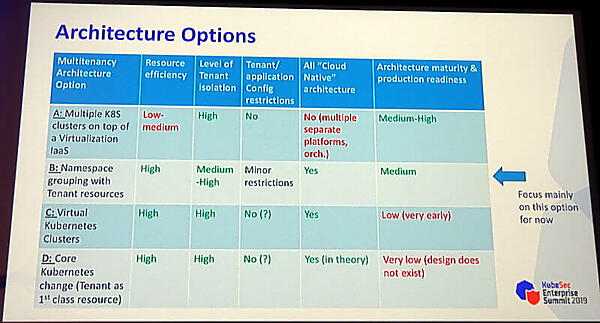

写真中のA案は現在でも可能なもので、ベアメタルサーバーの上に複数の仮想マシンを実行し、その上でKubernetesクラスターを実装、それがそれぞれのテナントとなる方法だ。B案はベアメタルサーバーの上にKubernetesを実装し、複数のネームスペースをまとめてグルーピングすることでテナントを作成する方法だ。C案はベアメタルサーバーの上にKubernetesを実装し、その上にさらにKubernetesクラスターを構築、それをテナントとして提供するものだ。そして最後のD案はベアメタルサーバーの上にKubernetesを実装するが、そもそものKubernetes APIをテナントのIDを持たせるように抜本的に改造するという案になる。

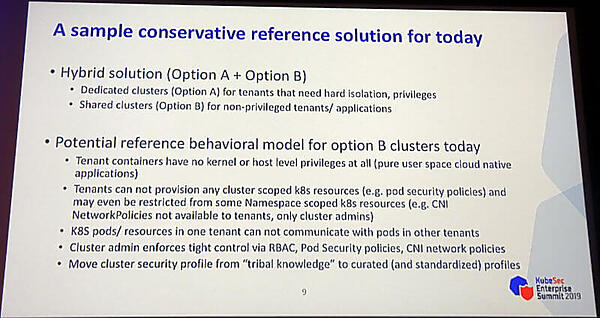

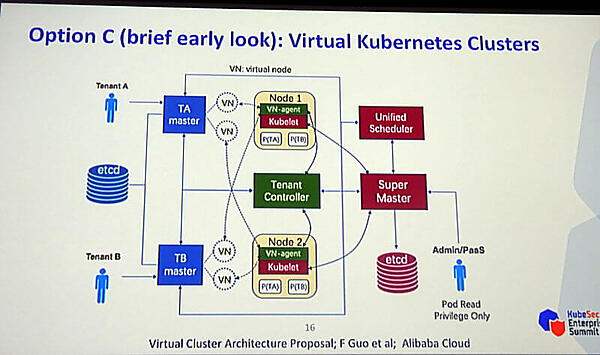

A案はvSphereやOpenStack上にKubernetesを構築するという意味ではオーバーヘッドが大きく、構造も複雑になることからあまり魅力的な提案ではない。C案はOpenStackのTriple-Oのように、Kubernetesの上にもう一つのKubernetesを重ねるというアイデアだ。これは中国のAlibaba Cloudが提案している実装方法だという。またD案はAPIの作り直しになることから、関連するプロジェクトへの影響が非常に大きく、現在のワークグループの中ではB案で検討を進めているということが紹介されたが、これに関しては、「ユーザーやオペレータの声をもっと集めて、より多くの人が賛同できる内容にしていきたい」ということが何度も語られたように、まだ確定しているわけではないという。

B案のネームスペースをグルーピングする方法と、A案のIaaS上にKubernetesを複数実装する案をそれぞれ使い分けるというのが今のワークグループの方向のようだが、本命はB案であろう。これをエンタープライズが要求するソフトテナンシーモデルとして提案したいというのが、ワークグループの意図である。すでにプロトタイプも開発され、マルチテナンシーがどのようにふるまうのか? についてデモを行ったのも、この案に関する意見を早めに集めたいというワークグループの考えが見えたと言える。

またAlibaba Cloudが提案するKubernetes on Kubernetesについては、ある程度Alibabaにおいて検討が進んでいるようで、今後は独自の進展を見せるかもしれないと思わせる内容となった。特徴的なのは、Kubernetesの構成情報を格納するetcdやスケジューラーが2階層で存在するところだろう。管理がやや複雑化する嫌いもあるだろうが、パブリッククラウドプロバイダーとしてKubernetes-as-a-Serviceを目指すためには必要なのかもしれない。

Open Policy Agent/Gatekeeper

最後に登壇したMicrosoftのLachlan Evenson氏はOpen Policy Agentを紹介した上で、Gatekeeperを解説した。

Evenson氏はKubernetesが実装するポリシーについて、現状ではNetworkPolicyとPod SecurityPolicyに分かれて実装されており、これをユーザー/デベロッパー側が自社のポリシーに合わせて解釈、設定することが必要となると説明する。これを統合的に実装するための機能として、Open Policy Agentを紹介し、それとは別の新たなプロジェクトとしてGatekeeperを紹介した。

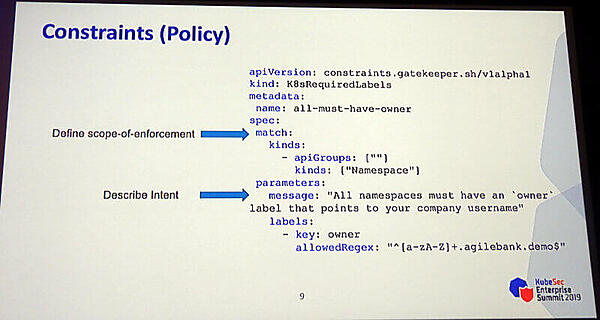

GatekeeperはRegoのシンタックスでポリシーに当たる制約、ルールを記述できるところが特徴的だ。

ポリシーの内容については次のスライドが参考になるだろう。この例では全てのネームスペースはオーナーというラベルの設定を必須とする、という内容だ。

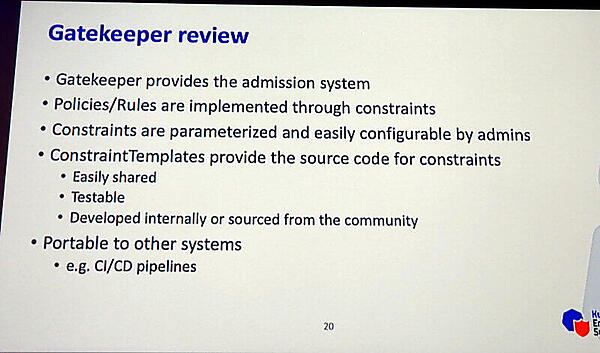

そしてGatekeeperの特徴として、ポリシーとして制約をRegoを用いて記述できること、他のシステムに組み込めることなどを挙げた。

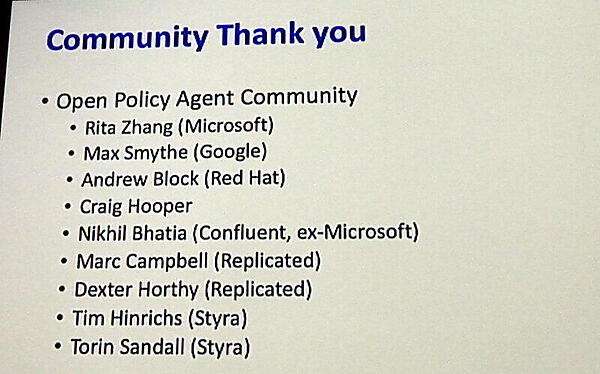

そしてまだ開発途中であることから、今後は他のツールや認証の仕組みとの連携などを視野に入れて、開発が進んでいることを紹介。現在のプロジェクトのメンバーには、MicrosoftだけではなくGoogleやRed Hatなどのエンジニアも参加しているという。特にStyraというOpen Policy Agentを開発しているベンチャーのエンジニアが参加していることからも、Open Policy Agentとの関係は深く、今後の開発にも期待が持てそうだ。

今回取り上げたKubeSec Enterprise Summit以外にも、Red Hatが主催するOpenShift Commons Gatheringやサーバーレスのカンファレンス、今年立ち上げられたContinuous Delivery FoundationによるCI/CDのカンファレンス、AWSのコンテナに特化したカンファレンスなど、多くのプレカンファレンスが開催されていた。この状況は、正にKubernetesのエコシステムの拡がりを体感するものと言えるだろう。