KubeConが今最も勢いのあるオープンソース系のカンファレンスの一つであることは間違いないが、それを端的に感じることができるのがカンファレンスに併設されるマーケットプレイスやショーケースと呼ばれる展示ブースだ。これまで他のカンファレンスでは見たことのない企業が小さいながらもブースを出展していることで、新しいプレイヤーが続々と参画していることが見てとれる。

今回は、そういった企業の中からイスラエルのセキュリティエンジニアが集結して設立されたベンチャー企業、Octarineのインタビューをお届けする。インタビューに応えてくれたのは、OctarineのCTOでCo-Founderの一人であるHaim Helman氏。これまでストレージなどの開発に携わってきたエンタープライズ向けソフトウェアのベテランだ。

Octarineは本社こそシリコンバレーだが、創業者たちはイスラエルのテルアビブ大学を卒業したエンジニアで、CEOと今回インタビューを行ったHelman氏はともにXIVというエンタープライズ向けのストレージを開発するベンチャーで働いた経験を持っている。XIVはその後IBMに売却された。Helman氏はその後、Robin SystemsやINFINIDATでも働いており、ストレージの領域では経験豊富なベテランである。イスラエルではセキュリティ技術が高度に発達していることはIT業界では常識だが、Octarineもその例に漏れない生い立ちを持っているようだ。

自己紹介をお願いします。

OctarineのCTOでCo-Founderです。これまではXIV、IBM、Robin Systems、INFINIDATなどで仕事をしてきましたが、2016年からOctarineでCTOとして働いています。

Octarineのソリューションを紹介してください。

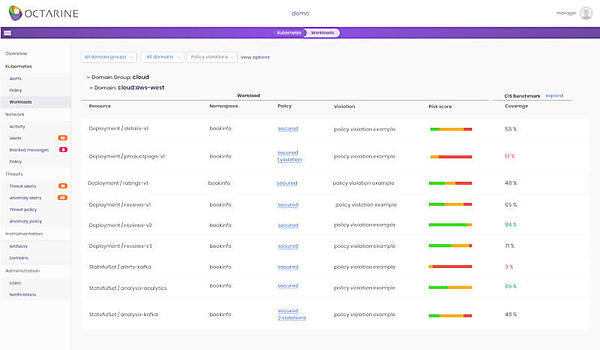

OctarineではKubernetesに特化したセキュリティソリューションを開発しています。今月(2019年11月)まではステルスモードで活動してきましたが、KubeConに合わせてプレスリリースを行い、製品を発表しました。主なソリューションはコンテナのランタイムであるOctarine RuntimeとOctarine Guardrailsと呼ばれる製品になります。我々のソリューションの特徴は、これまでのコンテナセキュリティとは異なり、Kubernetesに特化していることですね。コンテナイメージのスキャンだけではKubernetesのワークロードにとっては有効なセキュリティではありません。イメージに脆弱性のあるモジュールがあるかどうか、不要なモジュールが含まれていないか、というポイントは基本的なセキュリティでしかありません。

もう少し、RuntimeとGuardrailについて教えてください。

GuardrailはNISTのCISベンチマークを元に、「KubernetesのPodがどのようにふるまうのか?」というポリシーを設定し、それを実行する部分までをモニターし、セキュリティを設定するソフトウェアです。KubernetesのポリシーはそれぞれのPodに対してYAMLファイルを使って設定を行いますが、複数のPodのコンビネーションで実行される場合、多くのミスが入り込んでしまいます。そのために実行されるKubernetes上のワークロードについて包括的にセキュリティを実装する仕組みが必要でした。Octarine Guardrailはそれを可能にします。

もう一つのRuntimeは、Envoyを使ったサイドカーでPodに実装されるProxyであり、軽量のFirewallとも呼べるものです。この二つをKubeConに合わせて発表しました。すでに本番環境で使っている顧客からも良い反応を得ています。

GuardrailはKubernetesのセキュリティにおけるコントロールプレーンで、RuntimeがPodにサイドカーとして配備されるProxyとしてPodを守るということですね。

そうです。Runtimeは、デベロッパーのソフトウェア開発のサイクルに容易に組み込むことができます。CI/CDのツールからAPIを通じて自動的にインジェクションされる形になります。Guardrailもコードのソースコードリポジトリへのコミットからビルド、テスト、ステージングなどのプロセスから呼び出されることで、「何が変更されたのか?」などを包括的に管理することができるようになります。

すでにEnvoyが実装されているようなサービスメッシュのシステムの場合はどういう実装になるのですか? Octarine用のEnvoyを別にインジェクションする必要がありますか?

その場合はすでに実装されているEnvoyのコンフィグレーションを変更することで、OctarineのRuntimeとして実行することができます。

先ほど「ポリシーをベースにしたセキュリティ」という説明がありましたが、今回のKubeConでも紹介されていたOpen Policy Agent(OPA)とも重なるセキュリティ領域のソリューションということになるのでしょうか?

OPA Gatekeeperがカバーする領域は、いわゆるアドミッションコントロールと呼ばれるアクセス制御の部分ですね。それも必要なセキュリティですが、Octarineのソリューションはもっと包括的です。ネットワークアクセスだけではなくPodが持つ権限やストレージへのアクセスなども総合的に管理を行うものです。

ポリシーについては非常に広範囲なルール設定になりますので、簡単に作ることができるとは言いません。ある企業が利用するワークロードについてどういうポリシーを設定したら良いのか? これを短時間で見極めるのは難しいと思います。Octarineは、企業がポリシーを制定する手助けをすることができます。テンプレートとしてNIST CISのセキュリティポリシーがありますので、それを使うこともできますし、カスタマイズすることも可能なのです。この辺りが、コンテナのイメージスキャンだけを行うソリューションとは異なる部分だと思います。

このような製品を作るためにどのくらいの時間がかかったのですか?

これまで約3年、ステルスモードで開発を行っていました。製品が完成したので今回発表を行ったわけですが、すでにパートナーや顧客と一緒に仕事をしていますので、製品の完成度には自信があります。Octarine自体はまだ小さな企業で、今は20名程度の社員がいます。本社はベイエリアですが、テルアビブにも開発拠点があります。著名な企業にも利用してもらっていますが、まだ顧客として公表する段階にはなっていません。

日本のパートナーとも少しずつ話をしていまして、アジアパシフィックでの事業も拡げていきたいと思っています。もっともビジネスサイドの優先度としては、まずはヨーロッパでの事業拡大が先のようです。私はCTOなのでそこまで語ることはできませんが(笑)。

ステルスモードから抜けてこれから本格的に市場に打って出ようというベンチャー企業ではあるが、すでに製品の完成度は高く、また巧妙な製品のポジショニングを実現しているように思える。Octarineの日本市場への参入を期待したい。

- この記事のキーワード